9 способов защититься от утечки данных

Рассказываем, как возникают утечки данных и как от них защититься. Привели подробные гайды по настройке протоколов защиты.

6К открытий7К показов

Начнем с определения. Нарушение данных — это нарушение безопасности, при котором конфиденциальные, защищенные или конфиденциальные данные копируются, передаются, просматриваются, крадутся или используются лицом, не уполномоченным на это. Здесь все довольно понятно, а вот кто и как давайте разберем.

Существует много разных факторов утечки персональных данных. Основные из них:

- от безалаберности сотрудников/разработчиков: открытые БД, открытые порты и т.п.;

- слив данных самими сотрудниками;

- дыры безопасности сайтов.

Давайте чуть более подробно расскажем про каждый пункт.

К нам приходил запрос от крупной сети АЗС, у которых злоумышленники воровали бонусные баллы клиентов. Для того чтобы понять в чем дело компания предоставила нам исходный код для анализа. Решение разрабатывала одна из топовых Российских IT команд, код был качественным, но без самой базовой проработки безопасности.

Элементарно: запросы в БД были не экранированы. Наша команда для проведения теста написала небольшой скрипт, который через эту уязвимость БД с помощью перебора за ночь подобрал несколько тысяч паролей. Предоставили клиенту полученные данные: найденную уязвимость и результаты полученные нашим скриптом.

Еще одна реальная история, которая длилась несколько лет. Все началось в 2013 году, когда сотрудник компании Allen&Hoshall Джейсон Нидхем покинул компанию и решил основать свою собственную HNA Engineering.

Продолжая поддерживать отношения с одним из бывших коллег, Джейсон мог спокойно периодически обращаться к сетевым дискам и почте своего прежнего места работы, загружая оттуда информацию о проектах, финансовые документы и проекты инженеров (в общей сложности — 82 документов AutoCAD и около 100 PDF-документов).

A&H долгое время пыталась отследить его действия, но все было неуспешно до 2016 года. Один из клиентов заметил схожесть в предложениях двух компаний и уже в 2017 году Джейсону предъявили обвинение.

Что касается дыр в безопасности сайтов. Они появляются в ситуациях, когда при разработке сайтов были использованы готовые решения.

Разработчики таких систем время от времени выкатывают различные «заплатки» для выявленных уязвимостей или предотвращения их появлений. А компании, которые использую эти решения просто не обновляют систему, в связи с этим и могут появляться так называемые «дыры» в безопасности сайтов.

Давайте немного обобщим виды утечки данных и разделим их на два типа: умышленные и неумышленные утечки данных.

Чаще всего не умышленные утечки данных происходят в сфере медицинских услуг. На долю здравоохранения приходится до 60% утечек произошедших по вине сотрудников и только 20% сделаны умышленно, остальные произошли из-за некомпетенции сотрудников.

Также большой процент не умышленных утечек данных происходит в сферах образования и ЖКХ. Но если говорить в общем, то в мире 72% утечек данных происходит умышленно. Чаще всего атакам подвергаются государственные учреждения, банки, страховые организации.

Где искать данные и к чему это может привести?

Несложно догадаться что утечки персональных данных ведут к повышению активизации мошенников. Поэтому если вам звонит незнакомый номер и уверяет вас что на другом конце провода сотрудник банка, то это скорее всего обман. Для каждого банка есть свой номер, как например для Сбербанка — 900, а ВТБ — 1000.

Также часто такие утечки могут быть использованы как ни странно в маркетинговых целях. Если провести небольшой ресерч, собрать слитые данные с нескольких сервисов, можно составить профиль человека. Узнать что он любит есть, где бывает, что смотрит. Когда у тебя есть такой портрет, можно выявить боли человека и знать куда «давить».

А найти эти самые слитые данные можно в даркнете, ведь не зря во всех хакерских фильмах используется. Как бы это не было грустно — в даркнете есть все.

Даркнет — это скрытый сегмент интернета, доступный только через специализированные браузеры. Для безопасности пользователей сети даркнет полностью анонимен — для доступа к нему используется зашифрованное соединение между участниками.

Еще один набирающий популярность способ «пробить человека» различные Telegram-каналы или боты, где за небольшую сумму вы получите необходимую информацию, просто предоставив ФИО или номер телефона. Существую два типа работы таких сервисов:

- Большинство ботов Telegram работают по схеме OSINT, то есть опираются на открытые и доступные источники. Для этого они используют API различных служб и интернет‑ресурсов.

- Другие используют слитые базы данных. Но такой способ менее достоверный, так как они не всегда функционируют стабильно, и у них есть проблема с актуализацией информации: любая утекшая в паблик база со временем устаревает и, разумеется, не обновляется

Сейчас самыми популярными ботами являются: Get Contact, «Глаз Бога», AVinfo, и другие.

Соглашаясь на обработку ПД мы сами даем информацию мошенникам?

Мы как пользователи тех или иных сервисов часто даем согласие на обработку персональных данных при получении определенных услуг, при покупке товаров через онлайн-сервис и так далее.

Порядок работы с личными нашими сведениями установлен законом «О персональных данных» от 27.07.2006 № 152-ФЗ. Из статьи 3 закона следует, что к индивидуальным данным лица относится любая информация о нем, позволяющая его идентифицировать.

В том числе к таким сведениям можно отнести:• Ф. И.О.;• адрес проживания;• паспортные данные;• сведения о месте рождения;• прочие данные.

Как можно себя обезопасить? Когда мы совершаем покупку товаров можно давать согласие на обработку персональных данных, но ограниченных видов , т. е. только имя, телефон ( в идеале иметь запасной номер на случаи, куда приходят коды, но не прикреплены карты), оплату производить с карты банковской, но неосновной, а завести такую, которую вы можете пополнять на сумму товара.

Согласно статьи 9 вышеуказанного закона можно отзывать согласие на обработку персональных данных, что позволяет наложить запрет на работу оператора с личными сведениями о человеке.

Между тем оператор может продолжить работу с личными инфоматериалами субъекта даже при отзыве последним своего согласия. Перечень случаев, когда у него есть такое право, прописан в пп. 2–11 ч. 1 ст. 6, ч. 2 ст. 10, ч. 2 ст. 11 закона № 152-ФЗ. В частности, использовать информацию о человеке могут:

• суды при участии гражданина в судопроизводстве;

• приставы при исполнении судебного акта;

• государственные органы при исполнении своих полномочий;

• стороны гражданско-правовых договоров, заключенных с субъектом персональных данных;

• любые субъекты при необходимости защиты жизни или здоровья носителя персональной информации;

• журналисты, если работа с личной информацией связана с их профессиональной деятельностью;

• субъекты, участвующие в реализации международных договоров;

• органы статистики, если личные данные обезличиваются.

Блокировка своих данных.

Представим ситуацию, вы обнаружили свои персональные данные в открытом доступе. Сразу возникает вопрос а что же делать?

Можно запретить поисковым системам их отображать в поиске. В федеральном законодательстве говорится о праве на забвение, позволяющее гражданам обращаться с заявлением о прекращении выдачи в поисковике личных данных.

Суть такая: каждый человек может обратиться к администрации поисковика и попросить удалить ссылки на его страницы из списка поиска. Поисковик перестанет показывать эту информацию, ннформация, конечно, останется и найти ее уже сможет только тот, кто знает конкретный адрес.

Можно попросить «удалить» информацию, которая явно наносит вред чести и достоинству заявителя, а также можно удалить неактуальную информацию. Еще отметим, что закон не распространяется на внутренний поиск по соцсетям.

Для каждого поисковика есть свои собственные статьи, поэтому при подходе к данному вопросу стоит хорошо изучить информацию.

Если же Вы обнаружите свои персоналии на каком-либо сайте, необходимо сообщить об этом администратору, модератору или владельцу веб-ресурса (отправить электронное письмо по реквизитам сайта). То есть требовать, чтобы сведения удалили или хотя бы обезличили.

Еще один вариант, который может помочь — подать в суд на компанию которая слила эти самые данные. Наверное, самый непредсказуемый вариант, ведь все может пройти быстро, а может затянуться на долгое — долгое время.

И также не стоит забывать, что извлечь данные из интернета практически не возможно. Как говориться «интернет помнит все«.

Как защититься?

Как мы уже поняли безопасность это самое важное и касается всего: сайтов, мобильных приложений, компьютеров, телефонов. Защите сервера от взлома — мера комплексная. Ниже мы приведем небольшой, но очень важный список мер, чтобы защитить себя от взлома:

- Аутентификация при помощи SSH-ключа.

- Использование файерволов

- Старый добрый VPN

- Используйте SSL или TLS

- Изолированная среда для важных компонентов

- Программы помогающие в автоматическом режиме блокировать подозрительные и частые подключения к вашим ресурсам.

- Настройте бэкапы

- Двухфакторная аутентификация

- Аудит экспертов.

Сейчас мы чуть более подробно разберем каждый пункт.

SSH-ключ

Использование SSH-ключа предлагается в качестве альтернативы паролю. Такой ключ имеет большую длину, чем пароль, а также состоит из открытой и закрытой части.

Открытая кладётся в домашний каталог пользователя, «которым» заходят на сервер, закрытая — в домашний каталог пользователя, который идёт на удалённый сервер. Если простыми словами, то две эти части «сравниваются» и если всё ок — пускают.

Уточнение: здесь авторизация происходит с двух сторон: не только клиент на сервере, но и сервер по отношению к клиенту (у сервера тоже есть свой ключ).

Преимущество ключа по сравнению с паролем является то, что ключ нельзя «украсть», ведь взломав сервер — он не передается с клиента на сервер, а во время авторизации клиент доказывает серверу, что владеет ключом.

Как создать SSH-ключ

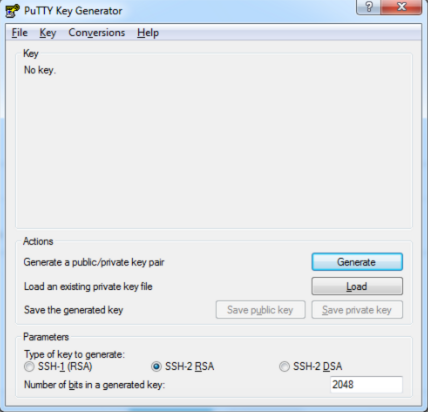

В OC Windows подключение к удаленным серверам по SSH возможно, например, с помощью клиента Putty. Он не требует установки — чтобы начать с ним работать, достаточно просто распаковать скачанный архив.

По завершении распаковки запустите файл puttygen.exe. Выберите тип ключа SSH-2 RSA и длину 2048 бит, а затем нажмите на кнопку Generate:

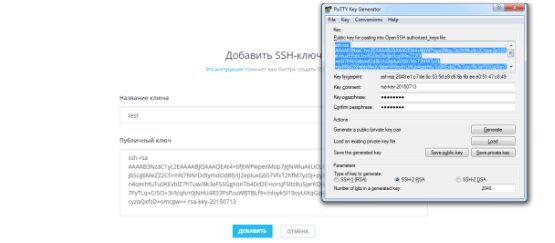

Во время генерации водите курсором в пустой области окна (это нужно для создания псевдослучайности). Сохраните сгенерированную пару ключей на локальной машине (кнопки Save public key и Save private key). Скопируйте сгенерированный ключ и вставьте его в соответствующее поле:

Файервол

Файервол — это система, которая предотвращает несанкционированный доступ к сети. Другими словами — это межсетевой барьер (между всемирной и домашней сетью), который контролирует трафик, поступающий в компьютер, и блокирует доступ к нежелательному контенту. Для этого необходимо настроить правило.

Подключение файервола

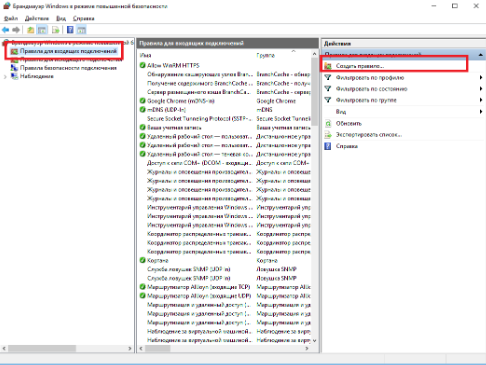

Нажмите Win+R и введите в командную строку firewall.cpl. Выберите в левом столбце «Дополнительные параметры». В открывшемся окне повышенной безопасности перейдите в раздел «Правила для входящих подключений», после чего нажмите «Создать правило».

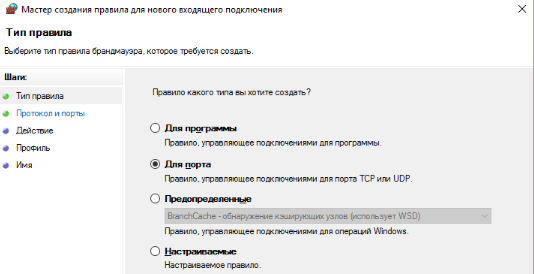

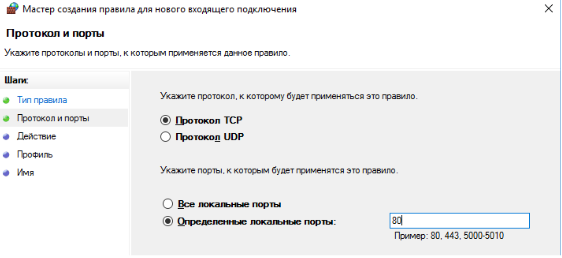

В нашем примере разберем создание правило для порта 80.

Уточнение: также можно создать правило для конкретной программы или использовать стандартное правило для стандартных служб Windows. Можно также создать полностью настраиваемое правило под Ваши нужды.

Выберем тип протокола для фильтрации трафика, это может быть либо tcp либо udp, порт может быть любой или вообще можно открыть-закрыть все порты.

Далее определим что именно должно делать правило — разрешать или запрещать трафик по указанным нами на предыдущем шаге портам.

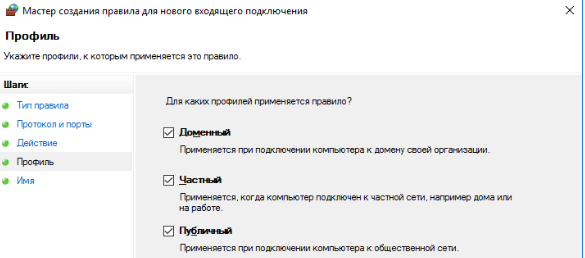

Укажем для какой сети должно применяться это правило. Доменной, частной или публичной.

На последнем шаге задайте имя правила. После этого можно соединяться по этому порту.

VPN

Virtual Private Network — это технология, позволяющая создать безопасное подключение пользователя к сети, организованной между несколькими компьютерами. Используется в том числе для обхода ограничений, а также помогает сохранять конфиденциальность в сети.

Как настроить VPN

Выберите кнопку пуск, а затем Параметры > сеть & Internet > VPN >Добавить VPN-подключение. В разделе Добавление VPN-подключения сделайте следующее:

- В поле Поставщик услуг VPN выберите Windows (встроенный).

- В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

- В поле Имя или адрес сервера введите адрес для сервера VPN.

- Выберите Тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

- В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

Нажмите Сохранить.

Уточнение: Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

Подключение к сети VPN

Если у вас есть ПРОФИЛЬ VPN, вы можете подключиться.

Выберите значок сети ( или ) в дальнем правом углу панели задач.

Выберите VPN-подключение, которое вы хотите использовать, а затем выполните одно из следующих действий в зависимости от того, что происходит при выборе VPN-подключения:

Если под VPN-подключением отображается кнопка «Подключить», выберите Подключить.

Если в «Параметрах» открывается раздел «VPN», выберите это VPN-подключение, затем выберите Подключить.

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

После подключения под ним будет отображаться имя VPN-подключения. Чтобы проверить наличие подключения к сети VPN во время работы за компьютером, нажмите значок Сеть ( или ) в крайнем правом углу панели задач и убедитесь, что под VPN-подключением есть надпись Подключено.

SSL/TLS

TLS — протокол установления и использования криптографически безопасного соединения между клиентом и сервером по сети Интернет. Он дает возможность клиентам проводить проверку подлинности серверов. Серверы же с его помощью выполняют проверку подлинности клиентов (когда это важно).

Уточнение: Для примера возьмем сайт SSL.com на котором предварительно нужно сгенерировать запрос на подпись сертификата (CSR) и отправьте его для проверки и подписания. После того как вам все подтвердят можно приступать к установке.

Сначала найдите заказ в своей учетной записи SSL.com и щелкните один из скачать ссылки. Затем, щелкните скачать ссылка на право Microsoft IIS (* .p7b) в загрузка сертификатов таблице.

Далее открываем Run, вводим команду inetmgr и нажимаем OК. Выберите сервер в Коммутация панель, с левой стороны окна. Дважды щелкните Сертификаты сервера значок, расположенный под IIS в центральной панели окна.

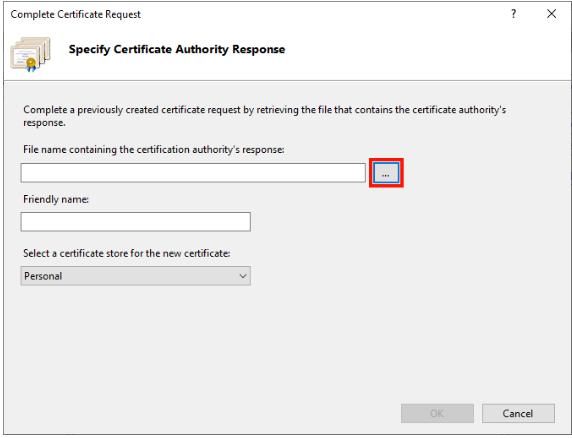

Нажмите Завершить запрос сертификата (Completed Certificate Request) в «Действия» панель, на правой стороне окна.

Затем появится окно «Полный запрос сертификата».

Сначала нажмите кнопку с надписью «…», Чтобы открыть диалоговое окно открытия файла. Перейдите в .p7b файл, который вы скачали с SSL.com. Обратите внимание, что вам придется изменить раскрывающееся меню справа от Имя файла поле из *.cer в *.* чтобы увидеть файл. Нажмите Откройте кнопку.

Затем введите памятное имя для сертификата в поле «Дружественное имя» Нажмите кнопку ОК.

SANDBOX

Или песочница. Принцип работы песочниц отчасти сопоставим с виртуальными машинами (Oracle VM VirtualBox и др., VMware Virtualization). Благодаря виртуализации, все процессы, инициированные программой, выполняются в песочнице — изолированной среде с жестким контролем системных ресурсов.

Подключение SANDBOX

Windows 10 имеет встроенную песочницу, которую можно включить:

- В меню Компоненты Windows

- С помощью PowerShell

- С помощью Командной строки

Перед тем как включать песочницу нужно убедиться, что выполняются два необходимых условия:

- Установите Windows 10 Pro или Enterprise, KB4512941 (Build 18362.329) или выше.

- Включите виртуализацию.

Если вы используете физический компьютер, убедитесь, что в BIOS включена функция виртуализации.

Если вы используете виртуальную машину, включите встроенную виртуализацию с помощью этого командлета PowerShell:

Как включить / выключить Песочницу Windows в меню Компоненты Windows

Откройте меню Компоненты Windows (Панель управления > Программы > Программы и компоненты > Включение и отключение компонентов Windows) и выберите Песочница Windows. Нажмите OK, чтобы установить песочницу. Может понадобиться перезагрузка компьютера.

Как включить / выключить Песочницу Windows с помощью PowerShell

Запустите PowerShell от имени администратора (введите powershell в поиске меню Пуск и выберите «Запуск от имени администратора»). Выполните следующую команду, чтобы включить Песочницу Windows:

Enable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -All -Online

Выполните следующую команду, чтобы отключить Песочницу Windows:

Disable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -Online

Как включить / выключить Песочницу Windows с помощью Командной строки

Запустите Командную строку от имени администратора (введите cmd в поиске меню Пуск и выберите «Запуск от имени администратора»). Выполните следующую команду, чтобы включить Песочницу Windows:

Dism /online /Enable-Feature /FeatureName:"Containers-DisposableClientVM" -All

Выполните следующую команду, чтобы отключить Песочницу Windows:

Dism /online /Disable-Feature /FeatureName:"Containers-DisposableClientVM"

Запуск и использование Песочницы Windows

- Используя меню «Пуск», найдите Windows Sandbox, запустите ее и разрешите повышение привилегий.

- Скопируйте исполняемый файл с основной хост-системы.

- Вставьте исполняемый файл в окно песочницы Windows Sandbox (на рабочем столе Windows).

- Запустите исполняемый файл в песочнице Windows Sandbox; если это установщик, продолжайте и установите его.

- Запустите приложение и используйте его как обычно.

- Когда вы закончите экспериментировать, вы можете просто закрыть приложение Windows Sandbox. Все содержимое песочницы будет окончательно удалено.

- Убедитесь, что на хост-системе нет изменений, внесенных вами в песочницу Windows Sandbox.

Дополнительные блокировщики

К примеру, таким блокировщиком может служить программа Fail2ban. Это простой в использовании локальный сервис, который отслеживает log—файлы запущенных программ, и на основании различных условий блокирует по IP найденных нарушителей.

Еще есть программа CrowdSec. Ее называют «современная альтернатива Fail2Ban и коллективный иммунитет для Интернета.»

Подключение дополнительных блокировщиков

Готовые пакеты Fail2ban можно найти в официальных репозиториях всех популярных Linux дистрибутивов.

Установка Fail2ban на Debian/Ubuntu:

apt-get install fail2ban

Установка Fail2ban на CentOS/Fedora/RHEL:

yum install fail2ban

Бэкапы

Другими словами настройка резервного копирования. С этим понятием работать и объяснять уже проще. Держать копии лучше всего на другом диске, это не защитит вас от взлома, но поможет не потерять данные.

Настройка резервного копирования на компьютере делается следующим образом:

Откройте меню «Пуск», а затем выберите команду Параметры → Обновления и безопасность → Резервное копирование → Добавить диск и выберите внешний жесткий диск или сетевую папку, где будут создаваться резервные копии.

Двухфакторная аутентификация

При таком типе аутентификации вы подтверждаете вход двумя типами. Чаще всего это пара логин/пароль + код. Такой доступ серьезно усложняет жизнь злоумышленником, но не является 100% способом защиты

Аудит экспертов

В идеале необходимо проводить аудит безопасности сервера раз в месяц для своевременного обнаружения возможных проблем, связанных с проникновением злоумышленников на сервер. Аудит безопасности включает в себя:

— Анализ версий ПО;

— Анализ настроек веб-сервера;

— Анализ настроек операционной системы;

— Анализ прав доступа к основным файлам и папкам системы, содержащим конфиденциальную информацию;

— На сервере, который находится под подозрением, что он скомпрометирован, и может использоваться злоумышленниками для ведения вредоносных действий, специалисты выполняют необходимые меры для того, чтобы очистить его от вредоносных программ, и предотвратить повтор данной ситуации.

6К открытий7К показов