Сколько времени у нас осталось до угрозы криптографии?

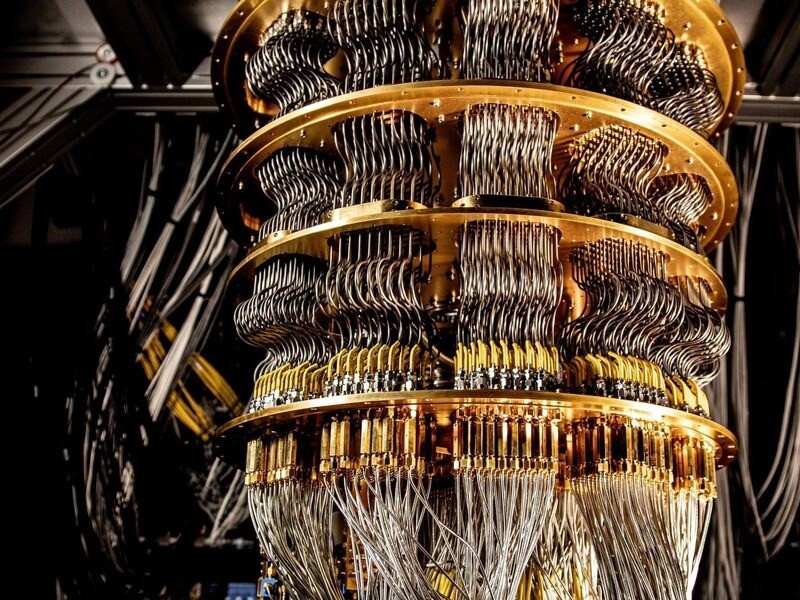

Когда появятся достаточно мощные квантовые компьютеры, они сломают большую часть криптографии. Под угрозой банковские счета, сверхсекретные военные данные и криптокошельки.

417 открытий3К показов

Криптография — это эффективный способ защиты конфиденциальности и целостности информации. Квантовые компьютеры (КК) угрожают алгоритмам шифрования, которые используются в настоящее время.

В чем суть проблемы: почему квантовые компьютеры мощнее обычных?

Главное преимущество КК — их вычислительная мощность. Если добавить 1 бит обычному компьютеру, его мощность увеличится линейно. При добавлении 1 квантового бита (кубита) квантовому компьютеру, его мощность возрастает экспоненциально. Два кубита хранят четыре состояния, три кубита — восемь и так далее.

Существует три основных типа КК:

- Квантовые отжигатели. Самый доступный на сегодняшний день тип КК. Они обладают наименьшей вычислительной мощностью и полезные лишь в лабораторных условиях. Их возможностей достаточно, чтобы представлять угрозу для асимметричного шифрования.

- Аналоговые квантовые симуляторы. Предназначены для решения физических задач, недоступных классическим компьютерам. Их область применения включает квантовую химию, материаловедение, задачи оптимизации, разложение больших чисел на множители, выборку данных и квантовую динамику.

- Универсальные квантовые компьютеры. Наиболее сложный в создании тип КК, требующий огромного количества физических кубитов. Их научное название CRQC — криптографически релевантные квантовые компьютеры. Intel, IBM, Google планируют вывести их на коммерческий рынок к 2030 году.

В отличие от классических компьютеров, которые обрабатывают данные последовательно, КК используют принцип квантовой суперпозиции и запутанности. Они создают многомерное пространство, состоящее из множества запутанных кубитов. Затем КК решают задачи, анализируя все возможные состояния и результаты одновременно.

Вместо поочередной обработки элементов базы данных, как это делает классический компьютер, КК применяет алгоритм ко всей базе данных одновременно. Поэтому они особенно эффективны в решении сложных математических задач, включая криптографический анализ.

Какие из современных алгоритмов сможет взломать КК?

Асимметричное шифрование, используемое в инфраструктуре открытых ключей (PKI), опирается на сложность факторизации больших чисел. Такие алгоритмы, как DH, ECC и ECDH, обеспечивают безопасность обмена ключами и шифрования данных. Однако алгоритм Шора, запущенный на КК, сможет взломать эти системы за считанные секунды. Классическому компьютеру понадобились бы миллионы лет вычислений.

CRQC потенциально способны взломать RSA. Злоумышленники смогут подделывать цифровые подписи и атаковать методом «Человек в середине». Пользователь будет думать, что подключается к легитимному серверу, в то время как на самом деле это сервер злоумышленника.

Квантовые компьютеры представляют опасность и для симметричного шифрования, например, широко используемого алгоритма AES. Алгоритм Гровера значительно ускоряет взлом симметричных ключей. Он фактически уменьшает криптостойкость AES в 2 раза.

Стоит ли переживать из-за теоретической угрозы?

Событие, когда появится CRQC, называют «Квантовым днем» (Q-Day). Пока что угроза носит гипотетический характер. Существующие КК не способны взломать ни один из широко используемых методов шифрования. Но достоверные прогнозы относительно прогресса невозможны. Более того, мы можем и не узнать, когда угроза станет реальной, если криптография будет взломана «за закрытыми дверями».

По оценкам экспертов Cloud Security Alliance, квантовый компьютер сможет взломать современную инфраструктуру уже в 2030 году.

Для большинства людей Q-Day не представляет особой опасности. Маловероятно, что у обычного человека есть настолько важные и секретные данные, которые окажутся ценнее документов ФСБ.

Отрасль позаботится о подготовке систем шифрования к моменту изобретения мощного КК. Однако правительства, крупные организации и компании уже обеспокоены защитой секретных данных от атаки «Собери сейчас, расшифруй позже». Злоумышленники могут украсть зашифрованные данные сегодня, и хранить их до тех пор, пока у них не появится доступ к достаточно мощному КК.

Существует ли квантовоустойчивая криптография?

Исследователи работают над созданием алгоритмов, которые могли бы противостоять попыткам КК взломать код:

- Решеточная криптография. Решетка — это бесконечная сетка точек. Задача компьютера — найти кратчайший вектор к центральной точке. Это легко решить в двумерной сетке, но с увеличением числа измерений даже квантовый компьютер не сможет эффективно решить эту задачу.

- Квантовое распределение ключей. Метод использует законы квантовой механики для безопасного обмена ключами шифрования. Любая попытка «подслушать» передачу ключа неизбежно нарушит квантовое состояние, и отправитель с получателем узнают о взломе.

- Кодовая криптография. Эта технология основана на сложных математических задачах, связанных с исправлением ошибок в кодах. Даже незначительные изменения в зашифрованном сообщении делают его нечитаемым без секретного ключа.

- Криптография на основе изогений. Основывается на математических преобразованиях эллиптических кривых. Считается, что даже КК не осилят такие вычисления.

Для противодействия угрозе разрабатывают постквантовые VPN на основе IKEv2:

- RFC 8784 — вместо передачи ключей непосредственно во время установления соединения, ключи настраиваются и передаются администраторами вне каналов связи. Это делает невозможной расшифровку данных даже при перехвате.

- RFC 9370 — добавляет семь дополнительных раундов обмена ключами, создавая ключи, основанные на разных криптографических технологиях KEM. Для взлома гибридного ключа необходимо взломать все используемые KEM, что значительно повышает сложность атаки.

Как защитить данные от квантового компьютера?

Базовые рекомендации:

- Отказаться от 128-битного AES. Его ключ теоретически уязвим для алгоритма Гровера.

- Усилить сертификаты. Необходимо переходить на сертификаты с ключами RSA размером 4096 бит для противодействия брутфорсу.

- Обновить хеш-функции. Рекомендуется использовать SHA-384 и SHA-512, отказавшись от устаревающих MD5 и SHA-1.

- Обновить шифры. Необходимо перейти на TLSv1.3 с использованием Perfect Forward Secrecy (PFS). Эта связка защитит данные даже в случае компрометации долгосрочных ключей.

Применение всех известных постквантовых решений не гарантирует 100% защиту. Если достаточно мощный КК изобретут раньше 2030 года, теоретическая угроза цифровой безопасности станет реальной.

417 открытий3К показов