Как начать карьеру в ИБ

Рассказ об особенностях работы в области информационной безопасности, который пригодится молодым специалистам на распутье.

8К открытий9К показов

Анастасия Мансурова

менеджер по персоналу Positive Technologies

Недавно Positive Technologies и Tproger провели опрос среди молодых специалистов — о том, готовы ли они связать свою жизнь с перспективной сферой информационной безопасности. Полученные данные помогли нам понять, что они знают про эту область, с какими сложностями сталкиваются, делая первые шаги в профессии, и как мы можем помочь им начать карьеру в ИБ. В этом материале мы расскажем об особенностях работы в нашей отрасли.

Большинство участников опроса (71%) к моменту окончания школы уже знают, что есть такая отрасль — информационная безопасность. Это нас как компанию, занимающуюся кибербезопасностью уже 18 лет, не может не радовать. Кто-то почерпнул первые знания о теме security из фильмов и книг, кто-то познакомился с азами на уроках информатики и в кружках по программированию, а кто-то столкнулся с темой ИБ узнав о взломе своей страницы в соцсетях. После самостоятельного изучения вопроса многие осознают специфичность задач специалиста по ИБ (74% респондентов), а также перспективность и стабильность этого направления IT-отрасли (15% опрошенных). При этом 11% особенно привлекательным считают достойный уровень оплаты труда в отрасли.

Действительно, задачи специалиста по кибербезопасности весьма нетривиальны, а полноценное представление о том, что именно, с точки зрения профессиональных ниш, привлекает молодежь в этой сфере, имеют немногие. К примеру, только 14% отметили реверс-инжиниринг как наиболее интересное направление, 12% выделили red teaming и 13% ― инфраструктурную информационную безопасность. Но это даже верхушкой айсберга назвать сложно, настолько широк спектр задач и возможностей в области ИБ.

Специализации в ИБ: многообразие терминов

Сегодня существует множество направлений кибербезопасности. Но, по большому счету, область ИБ укрупненно имеет две составляющие — технологическую и нормативную. Сразу хочу отметить, что должность может звучать по-разному, вне зависимости от выбранного направления профессионального развития: специалист, аналитик, консультант, менеджер, инженер и т. д. Наименование здесь не так важно, как выполняемые задачи.

Начнем с нормативной составляющей, ее еще частенько называют compliance. Она включает несколько векторов: методологию, стандартизацию и awareness1. Итак, здесь предполагается решение вполне конкретных задач: работа со стандартами в области ИБ (нормативы ISO2, федеральные законы, приказы ФСТЭК и др.), анализ реальной ситуации в компании, приведение существующей документации и инфраструктуры к соответствию положениям различных международных и отечественных стандартов, взаимодействие с коллегами из смежных IT-подразделений. Нередко все перечисленное дополняется еще и awareness-задачами по разработке методологических пособий с целью повышения грамотности сотрудников компании в вопросах ИБ и непосредственному их обучению. Одна из основных целей просветительской составляющей ИБ — это популяризация кибербезопасности у бизнеса: нужно доносить до руководства ее важность и необходимость в компании, а также стремиться к выделению ИБ в самостоятельное от IT-подразделения направление.

Технологический аспект информационной безопасности объединяет два лагеря — red team и blue team. Blue team иногда именуется defensive security. Сюда относятся: security operations center (SOC), threat intelligence (TI), форензика, киберразведка.

SOC — центр реагирования на киберугрозы. Главный аналитик Gartner Сидхарт Дешпанде характеризует его как совокупность оборудования и специалистов, задачи которых направлены на предотвращение, выявление и устранение угроз и инцидентов в области ИБ. Аналитики SOC также плотно взаимодействуют с коллегами из compliance, когда необходим анализ и соблюдение требований регуляторов (ФСТЭК, Центробанка, ФСБ), обеспечивают мониторинг и анализ инцидентов, расследуют их, разрабатывают и выстраивают защиту от атак.

SOC тесно связан с threat intelligence; это непрерывный сбор, систематизация информации об угрозах и ее обогащение для наиболее эффективного использования в защите от атак. Иногда задачи по TI выделяют в отдельное от SOC направление. Развиваясь в TI нужно накапливать базу знаний об инцидентах, их обнаружении и предотвращении. Эти знания можно систематизировать и очень оперативно применять для своевременного предотвращения атак, также эти данные специалисты публикуют на порталах соответствующих организаций и комьюнити.

Еще одно любопытное направление — форензика, то есть компьютерная криминалистика, предполагающая сбор и анализ данных по следам инцидента ИБ. Как правило, в задачи специалистов в данной области входит понять способ взлома, восстановить хронологию и сценарий атаки, собрать доказательства, следы злоумышленника, восстановить нанесенный ущерб и разработать меры защиты.

Кстати, атаку можно и предсказать. И здесь на помощь приходит киберразведка, которая позволяет превентивно детектировать угрозу, оценить и предсказать все возможные сценарии. А для того, чтобы это стало возможным, киберразведчики скрытно собирают все возможные данные об активности злоумышленников, их инструментарии и прочем, в том числе на хакерских форумах в дарквебе. Конечно же, такими данными принято делиться в комьюнити специалистов по ИБ, своевременное уведомление отрасли о потенциальной опасности помогает предотвратить возможные атаки.

Эффект от киберразведки намного мощнее, когда она выступает в связке с услугами red team, то есть команды атакующих, offensive security. Их методы основаны на полной симуляции действий злоумышленника, включая применение их инструментов, техник и тактик. Как правило, такая команда, в числе прочего, выявляет и уязвимости в информационных системах компаний (application security) ― в их исходном коде, бизнес-логике, файлах конфигурации. Далее, когда уязвимость найдена, ее необходимо устранить. Как правило, последняя задача реализуется совместно с разработчиками продукта. Конечно, все возможности для скрытой эксплуатации таких уязвимостей фиксируются и описываются в процессе penetration testing, тестов на проникновение. Специалисты в данной обрасти (пентестеры) исследуют ПО или оборудование на наличие уязвимостей, с помощью которых киберпреступники могут их атаковать, цель пентестера — найти такие уязвимости раньше, чем это сделают реальные злоумышленники.

Работодатель: кто он и как выбрать своего

Как оказалось, большая часть (54%) будущих молодых специалистов знают, какие компании есть на рынке ИБ. Во-первых, компании, которым нужна информационная безопасность in-house: это организации из самых разных отраслей, но достаточно зрелые в технологическом плане, чтобы создавать и развивать свои команды ИБ. То есть в этом случае речь идет о «домашнем», внутреннем подразделении, отделе ИБ. Да, для таких компаний ИБ не является ключевой темой: их бизнес-задачи находятся в другой плоскости, они зарабатывают за счет создания, продвижения и продажи других продуктов и услуг. Но для некоторых из них кибербезопасность играет ключевое значение. И чем более высокотехнологичной является компания, тем выше риски, а значит, и роль информационной безопасности. Каждая такая внутренняя команда ИБ включает в себя разные специализации (в том числе compliance, red team, blue team). Ключевое, что надо помнить: в такой организации вы будете сфокусированы на потребностях одной конкретной IT-инфраструктуры.

Второе, о чем нельзя не упомянуть, ― это компании-аутсорсеры, которые оказывают различного рода услуги по обеспечению ИБ. У таких организаций множество клиентов и, как следствие, множество различных проектов. Специалист, работающий в такой аутсорсинговой компании, будет иметь дело сразу с множеством вариаций инфраструктур, отраслевых специфик, требований и пр. В целом, с одной стороны, это своего рода конвейер, а с другой ― интересная возможность работать в проектах с самой разной спецификой.

Третий тип компаний, к которым стоит присмотреться, ― вендоры, производители ПО и средств защиты. Реализуя себя у такого работодателя, вы сможете изучить продукты и услуги в прямом смысле слова изнутри, приобрести в них глубокую экспертизу, что менее вероятно, если работать по другую сторону (в компании, использующей такие продукты).

Ну и конечно, в этом списке нельзя обойтись без IT-интеграторов, предоставляющих консультационные, интеграционные услуги, а иногда и разрабатывающих собственные продукты. В этом случае копилка опыта будет пополняться, с одной стороны, знанием различных сфер бизнеса с точки зрения их потребностей в киберзащите, а с другой ― изучением максимального спектра средств защиты, которые представлены на рынке.

Как получить свою первую работу в ИБ

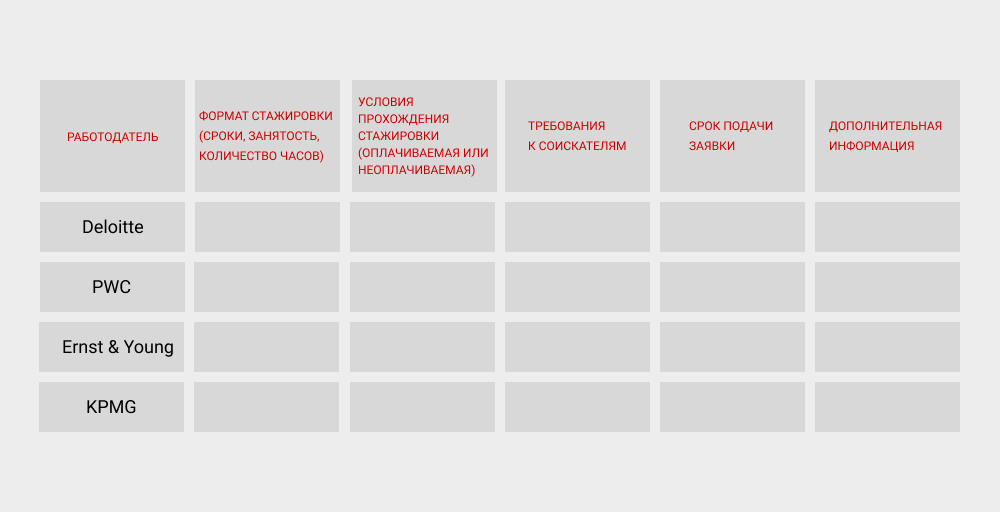

Чаще всего в учебном заведении дают фундаментальные знания, а вот развитие в практической области — задача самого молодого специалиста. При этом работодатель традиционно ищет уже сколько-нибудь опытного сотрудника. Что делать в таком случае? Один из наиболее доступных и эффективных способов получить опыт — стажировка. На деле оказывается, что очень небольшое число выпускников (всего 17% участников опроса) проходили практику или стажировались в профильных компаниях. Однако именно стажировка — отличная возможность лучше узнать профессию, которая кажется наиболее интересной и перспективной, выяснить, верное ли мнение о ней сложилось. И к счастью, практически все компании в отрасли запускают стажировки в тех или иных форматах. Чаще всего они проходят летом, но бывают и во время учебного года. Выбирать стажировку стоит учитывая специфику компании; иными словами, учиться надо у лучших в своем деле. Например, возьмем направление compliance: составляем список профильных компаний (прежде всего, это большая четверка аудиторских и консалтинговых организаций ― Deloitte, PWC, Ernst & Young и KPMG, но есть и ряд других успешных игроков), внимательно изучим публичную информацию о них ― узнаем сроки стажировок, условия участия. У нас получится такая таблица.

По другим специализациям и направлениям список формируется аналогичным образом. Кстати, искать стажировки можно в профильных группах в соцсетях и телеграм-каналах. Даже если стажировка в компании закончилась, стоит все равно изучить требования, сроки, условия — и внести это в свой список на будущее: многие организации проводят стажировки ежегодно.

После того как карта сформирована, стоит обратить внимание на требования к соискателям: как правило, там описан уровень необходимых знаний; если в знаниях есть пробелы, а до начала стажировки еще есть время, эти пробелы можно попытаться восполнить самостоятельно, хотя бы на базовом уровне. Эти знания нужно продемонстрировать на собеседовании перед стажировкой. Не стоит рассчитывать на поблажки лишь на том основании, что вы пока студент: умение освоить нужную информацию самостоятельно вполне может оказаться конкурентным преимуществом.

Следующий шаг, очень важный — подача резюме. Главная цель — рассказать о ваших hard skills. Кроме того, должна быть указана общая информация (имя, образование, контактные данные), а также области профессиональных интересов. Ну и конечно, в резюме стоит включить информацию о ваших личных качествах, но без лишних деталей.

После каждого собеседования стоит резюмировать вопросы, которые вызвали затруднения, чтобы тщательнее изучить тему и блеснуть в следующий раз. Ну а уже после стажировки ее саму стоит тоже внести в резюме: это сыграет на руку при дальнейшем трудоустройстве.

Курсы и сертификаты

Конечно, сейчас существует огромное число онлайн-ресурсов, которые могут помочь развивать hard и soft skills. В первую очередь, стоит обратить внимание на журнал «Хакер», Habr.com, SecurityLab.ru, Anti-Malware.ru, Tproger.ru, блоги профильных компаний. Есть интересные каналы на YouTube. Есть и специализированные лекции, которым стоит уделить внимание, записи митапов OWASP, видео с профильных конференций, CTF, HighLoad и много чего еще.

Прохождение курсов и подготовка к сдаче экзамена на сертификат (Offensive Security Certified Professional, CCNA Security и др.), во-первых, помогают структурировать полученные ранее знания, во-вторых, дают шанс узнать что-то новое. Ну и третье: наличие сертификатов является большим плюсом в резюме, поэтому к ним следует подходить серьезно. Есть различные платформы с онлайн-обучением, по итогам которого можно попасть на стажировку или даже трудоустроиться.

Поэтому, дорогой друг, все в твоих руках! Сейчас, как никогда, у тебя есть огромное количество ресурсов для саморазвития. Пробуй! И все получится.

Ну а чтобы вдохновиться и проникнуться духом информационных технологий и информационной безопасности, рекомендуем к просмотру: сериалы «Хакервилль», «Черное зеркало», «Кремниевая долина», «Мистер Робот», фильмы «Социальная сеть», «Кто я», «Апгрейд», «Превосходство», «Сноуден», «Джонни Мнемоник».

- Повышение осведомленности сотрудников компаний в вопросах ИБ ↩

- Международная организация по стандартизации ↩

8К открытий9К показов