Вторая волна: как изменился ландшафт киберугроз к концу года

Обзор самых важных и интересных «вирусных» киберугроз.

892 открытий957 показов

Михаил Кондрашин

технический директор Trend Micro в РФ и СНГ

Летняя передышка оживила не только экономику, но и воображение киберпреступников. Мошеннические атаки продолжают использовать тему COVID-19 с учётом происходящих в мире изменений. Наживки становятся всё изощрённее, давление на жертв всё менее очевидно. Неизменным остаётся постоянный рост числа атак. Компания Trend Micro ведёт постоянный мониторинг вредоносных кампаний, так или иначе эксплуатирующих пандемию. В опубликованном 11 ноября исследовании наши эксперты собрали актуальные данные о «вирусных» киберугрозах. В этой статье расскажем о самом важном и интересном.

Обзор ситуации

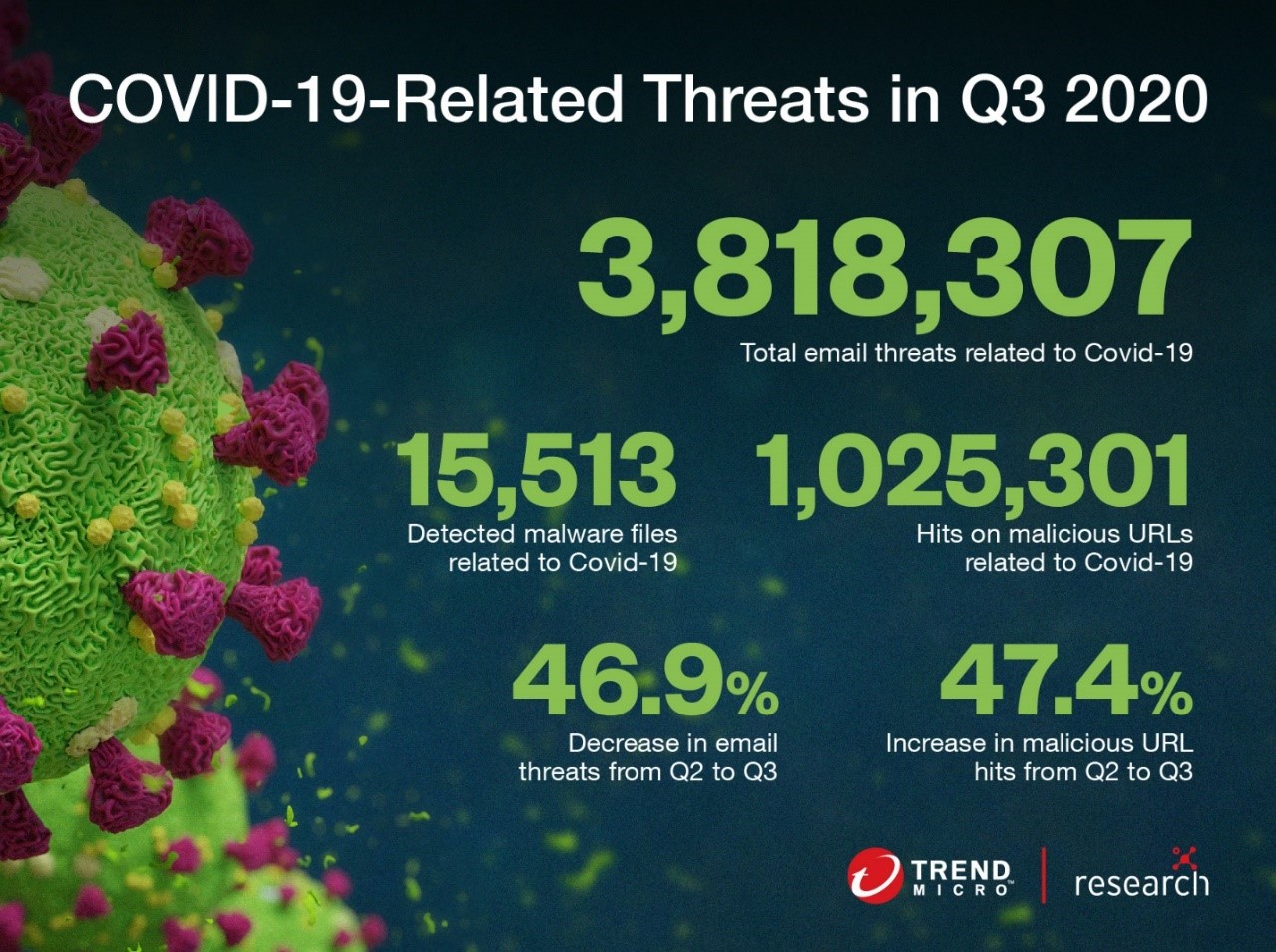

В III квартале 2020 количество атак, использующих тему пандемии, продолжало расти, и системы Trend Micro Smart Protection Network заблокировали почти 4 млн мошеннических e-mail-рассылок, так или иначе связанных с COVID-19.

При этом преступники изменили тактику и стали действовать более тонко: вместо прямого упоминания COVID-19 в качестве приманки для пользователей стали использовать смежные темы, например, мероприятия для учащихся или сотрудников в связи с пандемией.

Например, в атаке, нацеленной на сотрудников Университета Британской Колумбии, стал фальшивый опрос о состоянии здоровья. Попытавшись заполнить опросник, жертвы устанавливали на свои компьютеры вредоносную программу, которая шифровала все файлы на доступных пользователю дисках и требовала выкуп.

Заголовки фишинговых писем тоже стали менее угрожающими. Вместо того чтобы пугать получателей инфекцией авторы мошеннических посланий стали чуткими и заботливыми: они предлагают пострадавшим от карантинных ограничений гражданам помощь в поиске работы, получении компенсации или дистанционном обучении детей. Попавшие в сложную ситуацию люди хватаются за малейшую возможность, но в результате просто пополняют список жертв.

Основным каналом распространения вредоносных пандемических киберкампаний в III квартале 2020 года по-прежнему была электронная почта — именно её использовали в качестве основного вектора в 78,6% атак. На втором месте по популярности оказались мошеннические сайты различной тематики.

Лидером рейтинга самых активных посетителей вредоносных URL рейтинга неожиданно стала Австралия: на её долю пришлось 68,6% зарегистрированных случаев перехода на мошеннические сайты, связанные с темой пандемией. Традиционно уверенные в своей безопасности жители США заняли вторую строку с 21,4%. С большим отрывом тройку лидеров замыкает ОАЭ, граждане которых довольно осторожны — всего 2,1% от общего числа попыток перейти на вредоносные сайты.

Наиболее активно вредоносные сайты посещали в сентябре: 712 тыс. из 1 млн переходов, зафиксированных в III квартале.

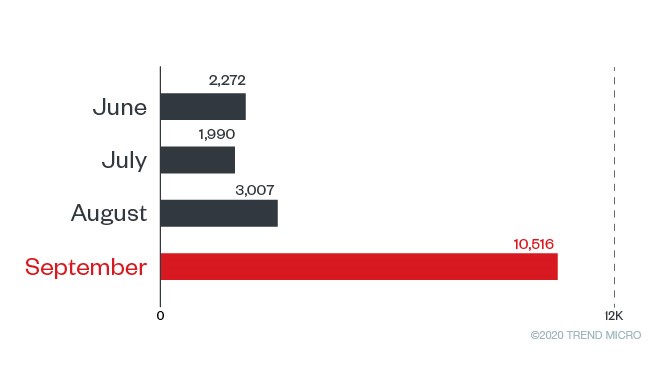

Ещё одной важной особенностью III квартала стал взрывной рост числа вредоносов в COVID-брендированных кампаниях: количество таких файлов в сентябре выросло более чем втрое по сравнению с августом и в пять с лишним раз по сравнению с июлем. Причиной такого роста стала активная разработка и продажа вредоносного инструментария для создания киберкампаний на подпольных киберфорумах. В ходе подготовки исследования мы зафиксировали большое количество разновидностей вымогателей и других вредоносов, которые можно взять в аренду. Стоимость месячного использования самых простых вариантов составляет 30 долларов США.

COVID-брендированные угрозы III квартала 2020

Фишинговые кампании

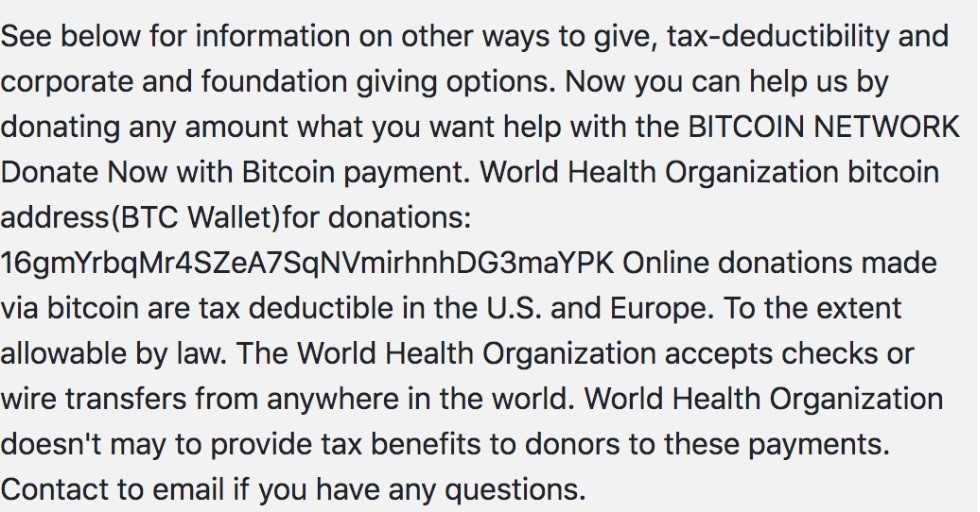

Авторы вредоносных писем продолжают изобретать новые и новые наживки для ловли пользователей, однако и старые добрые угрозы и письма с рекомендациями «от Всемирной организации здравоохранения» или «от Министерства здравоохранения» по-прежнему в ходу.

Любопытно, что создатели некоторых посланий не утруждают себя добавлением вредоносной нагрузки, ограничиваясь простой просьбой пожертвовать немного биткоинов некоему Фонду COVID-19:

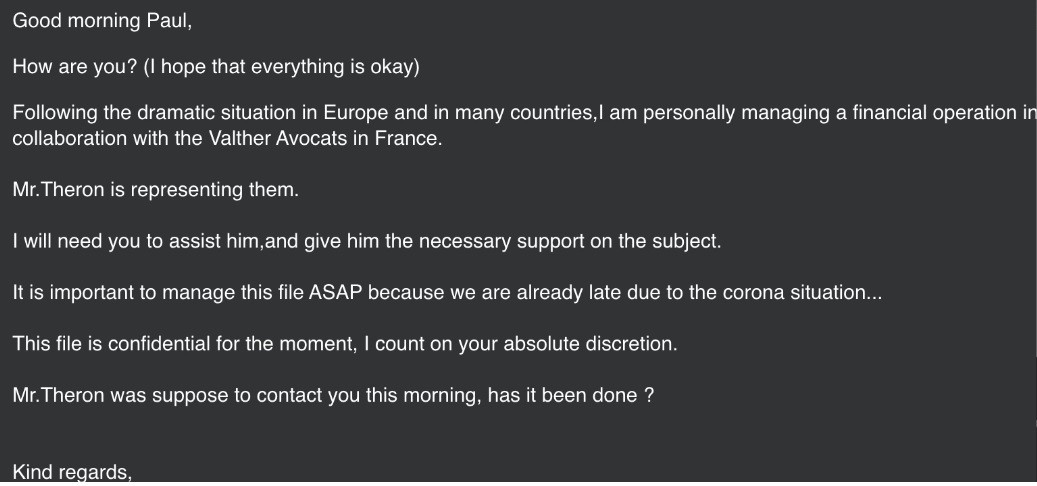

Не страдают стеснительностью и авторы BEC-кампаний. В письме «коллега» заявляет, что в связи с коронавирусом ему поручили управлять финансовыми переводами, и руководитель потребовал срочно организовать перевод денег.

Вредоносные сайты

Второй по популярности вектор COVID-атак — вредоносные сайты, предлагающие приложения-информеры, приложения-протекторы, оформление компенсаций, поиск работы и многое другое.

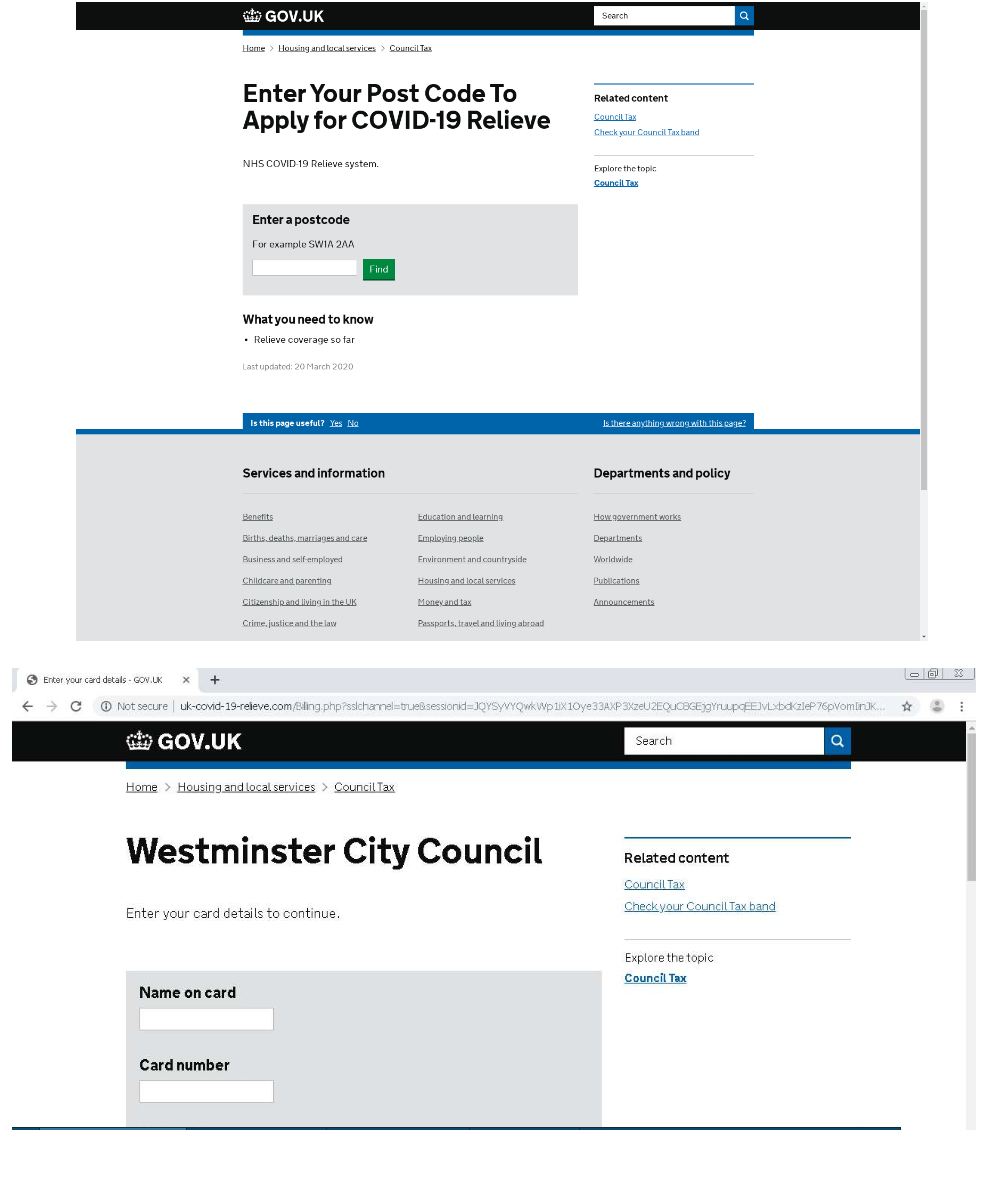

Например, один из подобных сайтов имитировал правительственный ресурс, ориентированный на помощь пострадавшим от пандемии:

Вместо этого сайт собирал персональную информацию и банковские реквизиты жертв, на которые обещал перечислить компенсацию.

Вымогатели

Исследователи уже отмечали, что операторы шифровальщиков-вымогателей после начала пандемии разделились на два лагеря. Первая группа заявила, что не будет атаковать медицинские и исследовательские учреждения, поскольку ситуация с заболеванием угрожает всему человечеству. Вторая же сообщила, что не собирается заниматься благотворительностью, поэтому если их шифровальщик проникнет в больницу, никаких поблажек не будет.

Следуя этой логике, операторы вымогателей больше не размениваются на мелочи и выбирают крупные цели, способные заплатить огромные выкупы. И этот подход оказывается чрезвычайно эффективным: печально известный WannaCry за всё время работы собрал в виде выкупа значительно меньше того, что вымогатель Ryuk может заработать за одну атаку: по данным отчёта Coveware, в первом квартале 2020 года средний размер выкупа Ryuk вырос до 1,3 млн долларов США.

Атаки на домашних пользователей

Столкнувшись с карантинными ограничениями, компании были вынуждены перевести большую часть сотрудников на удалённую работу. Чтобы обеспечить безопасность такого режима, им пришлось решать сразу несколько проблем:

- обеспечить достаточный уровень защиты домашних сетей;

- обеспечить безопасное использование уязвимых личных устройств при подключении к сети компании и работе с документами;

- отслеживать деятельность удалённых сотрудников в течение рабочего дня;

- гарантировать безопасность онлайн-совещаний;

- организация удобного и безопасного разделения личных и рабочих задач на одном устройстве.

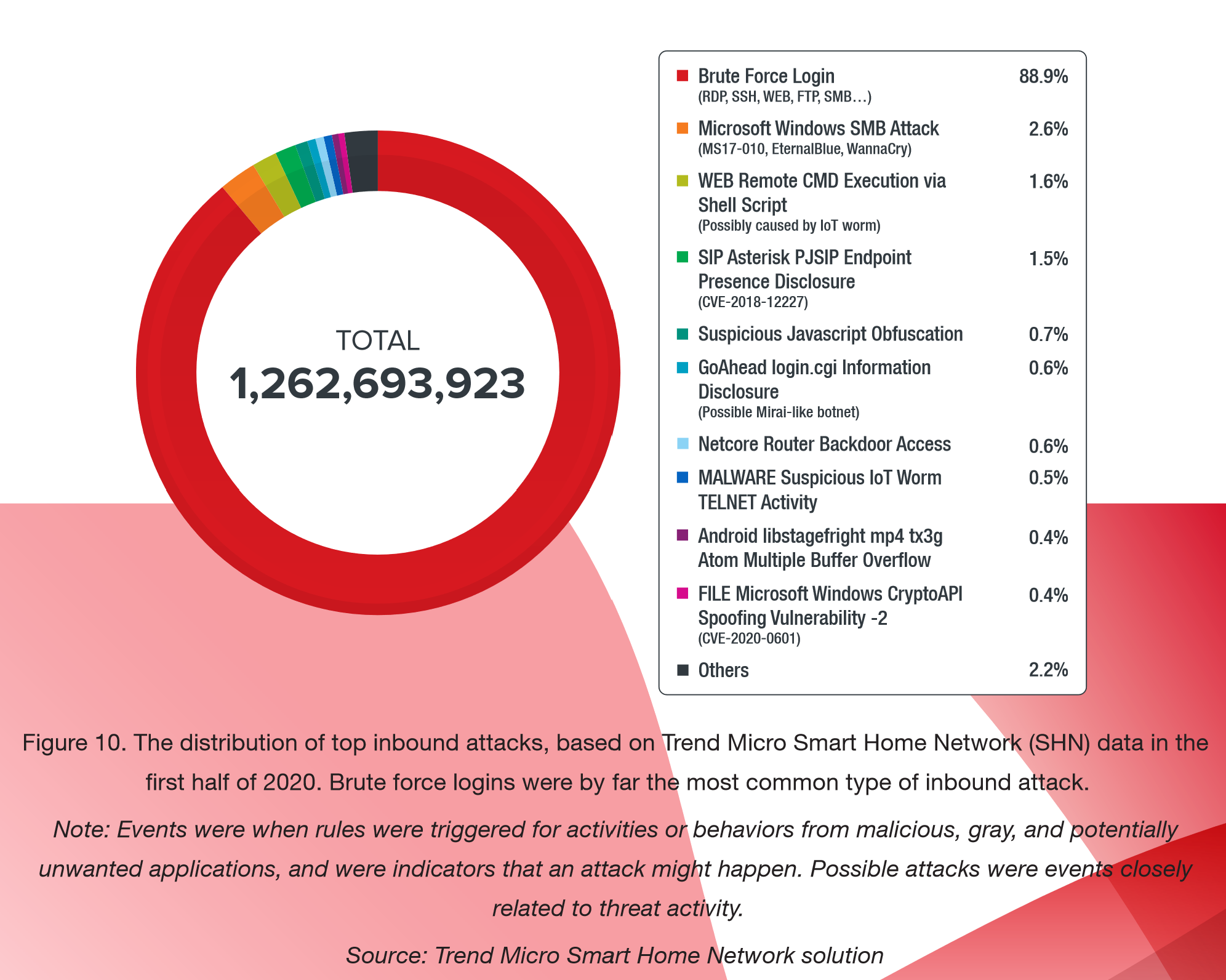

Киберпреступники также воспользовались новой реальностью и стали активнее атаковать роутеры и устройства домашних пользователей. Бóльшая часть таких кампаний представляли собой bruteforce-атаки на различные сервисы для удалённого доступа: RDP, SSH, FTP. Доля таких атак составила почти 90%.

Компрометация роутеров и других устройств работающих удалённо домашних пользователей обеспечивает злоумышленникам возможность использовать их для атак на корпоративные сети.

Рекомендации по защите

Киберпреступники продолжают совершенствовать методы атак, делая их распознавание всё более сложным. Тонкое воздействие на эмоции людей при помощи социальной инженерии, многоступенчатое внедрение в систему и рост числа предложений аренды вредоносного ПО приводят к тому, что становится практически невозможно обойтись без надёжных технологий обеспечения безопасности. Классическое антивирусное ПО уже не справляется с разработками киберпреступных группировок. Комбинированную защиту от многокомпонентных и многоплатформенных угроз электронной почты, пользовательских устройств, серверов, сетевой и облачной инфраструктуры могут обеспечить только многоуровневые решения на базе искусственного интеллекта и глубокого обучения.

В идеале такие решения должны обеспечивать широкий спектр показателей и аналитики, которые позволят ИТ-персоналу видеть общую картину без необходимости посвящать значительную часть своего времени и ресурсов просеиванию горы предупреждений и других данных.

Методы, которые злоумышленники используют для извлечения прибыли из пандемии, остались прежними, но их «обёртка» постоянно меняется. Социальные инженеры использовали страх и неопределённость, вызванные вирусом, а когда люди устали бояться, быстро переориентировались на мотивирование вариантами помощи в решении вызванных пандемией проблем, поддержкой и заботой.

В связи с этим организациям жизненно необходимо адекватное обучение удалённых работников навыкам безопасного поведения и тренировка этих навыков с помощью тренажёров, имитирующих реальные кибератаки.

Несомненно, чрезвычайно важно, чтобы и пользователи со своей стороны проявляли бдительность и здравый смысл, когда удалённо работают с информационными ресурсами компании.

Ещё один вопрос, который требует обязательного решения, — оперативная доставка обновлений на личные устройства пользователей. Учитывая рост числа атак, направленных на удалённых пользователей, без поддержания их устройств в актуальном состоянии обеспечить безопасность корпоративной сети представляется возможным.

892 открытий957 показов