Защита компаний электронной коммерции от интернет-угроз

Массовый переход на «удалёнку» спровоцировал резкий рост интернет-атак на системы e-commerce. Как компании могут их защитить?

4К открытий4К показов

Рассказывают Рамиль Хантимиров, CEO и со-основатель StormWall и Вячеслав Железняков, директор по развитию бизнеса в SolidSoft

Карантинные меры, предпринятые во многих странах в связи с пандемией коронавирусной инфекции COVID-19, привели к резкому снижению посещаемости торговых центров и магазинов, с одной стороны, и к стремительному росту интереса к заказам товаров и услуг через Интернет, с другой. Более того, в разгар первой волны пандемии лидеры рынка интернет-торговли продемонстрировали существенное увеличение прибыли. Так, операционный денежный поток Amazon во втором квартале 2020 года вырос на 89%, при этом чистая прибыль увеличилась вдвое.

Даже те компании, которые прежде не придавали значения продажам через Интернет, были вынуждены срочно наращивать свои возможности электронной коммерции, чтобы обеспечить стабильный доход в условиях всеобщей «удалёнки». Некоторые, чтобы расширить продажи, постарались в кратчайшие сроки подключиться к популярным электронным маркетплейсам. Как правило, результатом спешки с разработкой и интеграцией новых функций ради скорейшего их вывода на рынок становится невнимание к вопросам информационной безопасности и появление новых и обновленных систем с многочисленными уязвимостями. Так произошло и на этот раз: в новоиспеченных системах электронной коммерции появилось множество уязвимостей, которыми не преминули воспользоваться злоумышленники: в ходе стремительного увеличения количества и интенсивности целенаправленных атак на сайты и приложения e-commerce выяснилось, что далеко не все они способны противостоять внезапно усилившимся угрозам.

Угрозы атак для бизнеса электронной коммерции

Наиболее серьезными угрозами в области информационной безопасности (ИБ) сайтов и веб-приложений компаний сейчас являются следующие:

- воздействия различного рода с целью мошенничества (fraud);

- кража конфиденциальной информации (в том числе, персональных данных);

- использование сетевых и серверных ресурсов компании для реализации замыслов злоумышленника (например, майнинга криптовалют, рассылки спама, распространения вредоносных кодов и пр.);

- проникновение внутрь информационных систем организации;

- массовое несанкционированное скачивание информации с веб-страниц сайтов (веб-скрейпинг);

- нарушение работоспособности и доступности интернет-ресурсов (например, в результате DDoS-атак);

- модификация содержащейся на веб-страницах информации, в том числе замена главной страницы сайта на другую (дефейс).

Для компаний электронной коммерции наиболее чувствительными являются направленные (то есть нацеленные на конкретную организацию) атаки, цель которых – получение доступа персональным данным клиентов, различные виды мошенничества (с бонусными артефактами, акциями, личными кабинетами, электронными платежами), веб-скрейпинг (scraping) и DDoS-атаки.

Особенно заметно после начала пандемии выросла интенсивность DDoS-атак, при которых атакующий генерирует большое количество вредоносных запросов к веб-приложению из различных источников. В результате эти запросы либо полностью заполняют емкость каналов связи, либо создают внезапный резкий рост нагрузки на серверы, что приводит к снижению доступности ресурса-жертвы или полной его недоступности (т.н. отказ в обслуживании).

Таким образом, DDoS-атаки могут нести существенный ущерб для сайтов электронной коммерции в форме упущенной прибыли, поскольку клиенты во время атаки не могут оформить свои заказы, пока сайт недоступен, а также репутационных издержек, ведь недовольные клиенты наверняка поднимут волну негатива в адрес интернет-магазина, что приведет к оттоку покупателей.

Нередко DDoS-атаки играют роль отвлекающего маневра: пока ИТ-персонал занят отражением этой атаки, злоумышленник пытается реализовать другое воздействие – например, проникнуть в информационные системы организации.

По данным проведенного компанией StormWall исследования динамики DDoS-атак на ресурсы компаний онлайн-ритейла, в период с февраля по сентябрь 2020 года число таких атак увеличилось в 4 раза по сравнению с аналогичным периодом прошлого года. Как выяснили эксперты StormWall, количество атак на интернет-магазины одежды в период с февраля по сентябрь 2020 года увеличилось в 5 раз по сравнению с аналогичным периодом прошлого года, число атак на интернет-магазины электроники – в 7 раз, а количество атак на онлайн-магазины мебели – в 10 раз. Также выросли атаки на интернет-магазины по продаже товаров для автомобиля (в 4 раза) и товаров для ремонта (в 8 раз).

Объекты и методы атак

Объектами целенаправленных атак на компании электронной коммерции могут быть различные типы приложений:

- «классические» браузерные приложения;

- корпоративные веб-приложения (предназначенные для внутренних пользователей);

- мобильные приложения;

- интерфейсы для взаимодействия между сервисами внутри компании, а также с сервисами партнеров (API-интерфейсы);

- особо критичные приложения (процессинг, биллинг и пр.).

Кроме того, атаки могут быть направлены на сети, внутри которых развернуты приложения и инфраструктура их предоставления (физические и виртуальные серверы) – они тоже могут стать объектами атак (например, DDoS), и если станут недоступными, то и работающие на них системы тоже на какое-то время окажутся «отрезанными» от пользователей.

Все атаки на системы электронной коммерции можно разделить на следующие группы. По цели атак выделяют направленные и ненаправленные. По способу реализации:

- синтаксические – реализуются за счет нарушения синтаксиса работы приложения, например, путем смешения потока данных с потоком команд. На этом способе основаны, в частности, SQL-инъекции и межсайтовый скриптинг (XSS);

- логические атаки, их основной результат – нарушение бизнес-логики систем e-commerce;

- переборные – они осуществляются путем подбора легитимных паролей, промокодов и других параметров.

Отдельно следует упомянуть о такой распространенной и опасной разновидности переборных атак, как «умные» DoS-атаки. Ключевой результат их воздействия – исчерпание ресурсов сервера, вызвав тем самым отказ в обслуживании путем создания чрезмерной нагрузки на наиболее ресурсоемкие функции веб-приложений (исчерпание каналов при этом, как правило, не наблюдается).

В современных условиях злоумышленнику существенно упрощают задачу различные инструменты автоматизации: прокси-серверы, headless-браузеры, инструменты тестирования, скриптовые языки, специализированные эксплоиты и многие другие. Информация об этих инструментах и способах атак в изобилии представлена в Интернете, что, безусловно, также повышает вероятность атак.

Способы и средства защиты

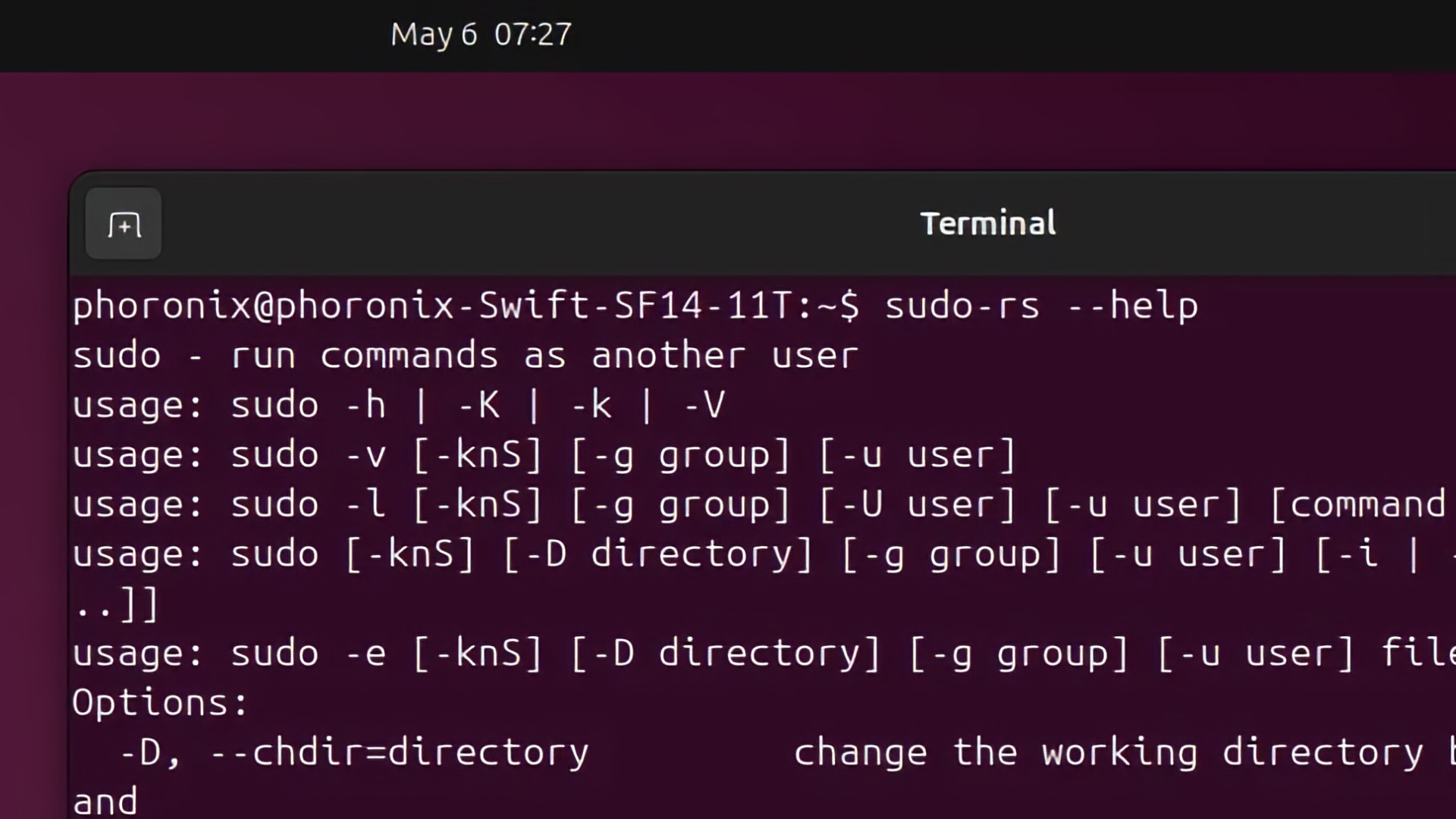

Для комплексной защиты от целенаправленных атак на всех уровнях рекомендуем использовать специализированные сервисы, включающие облачные возможности защиты от DDoS-атак (anti-DDoS) и также функционал интеллектуальных межсетевых экранов уровня веб-приложения (Web Application Firewall, WAF). Очень важно, чтобы сервисы anti-DDoS обеспечивали защиту от атак, по крайней мере, на уровнях L3 (сетевом) модели OSI, а также L4 (транспортном) и L7 (уровень приложений), поскольку системы электронной коммерции подвергаются DDoS-атакам различных типов.

Сервисы WAF способны защитить системы электронной коммерции широкого спектра атак, описанных выше, в том числе нацеленных на кражу данных. Вместе с тем, WAF не предназначен для защиты от DDoS-атак, направленных на переполнение каналов, и уязвим перед ними так же, как и серверы приложений, поэтому для эффективной защиты от атак сервисы WAF и anti-DDoS необходимо применять в комплексе.

Сразу предупредим: не следует рассматривать WAF и anti-DDoS как панацею от всех интернет-угроз. Если злоумышленник задался целью вывести из строя интернет-ресурс, то обход средств WAF и anti-DDoS в этом случае – это вопрос времени.

Замок против вора: кто кого?

Как известно, не существует таких замков или систем сигнализации, которые в принципе невозможно взломать или каким-то образом обойти. Задача хорошего средства защиты – максимально затруднить злоумышленнику реализацию его задач и повысить его шанс быть пойманным. Расчет делается на то, что злоумышленники предпочтут не связываться со сложной системой и выберут более простые, с точки зрения реализации своих замыслов, цели.С системами информационной безопасности ситуация аналогичная: абсолютной защиты не существует, и взлом системы – лишь вопрос времени. Для успешного преодоления надежной системы защиты злоумышленнику требуется больше знаний, времени и усилий, и чем менее она понятна атакующему, тем ниже его шансы реализовать свой замысел незаметно для тех, кто отвечает за безопасность, тем выше вероятность быть обнаруженным.

С чего начать

Чтобы решение работало эффективно и не обмануло ваших ожиданий, необходимо выбрать правильный подход к его выбору решения и внедрению.

Как известно, каждая компания имеет свою специфику, поэтому картина наиболее вероятных рисков и наиболее опасных и угроз ИБ у каждого бизнеса своя. Чтобы минимизировать риски и угрозы, компании следует выявлять и устранять уязвимости раньше, чем их обнаружат и используют в своих целях злоумышленники.

Для выявления уязвимостей в отдельных ИТ-системах проводится анализ их защищенности, его результаты служат основой для формирования модели угроз. Она содержит описание угроз ИБ, которым подвержена информационная система. Получив всестороннее видение этих угроз и проведя их экспертную оценку, руководители компании совместно со специалистами ИБ разрабатывают программы мер по их предотвращению и минимизации.

Модель угроз

Согласно документам ФСТЭК, модель угроз для конкретной системы должна включать следующие разделы:t

- Общие положения.

t- Описание информационной системы и особенностей ее функционирования.

tt

- Цель и задачи, решаемые информационной системой.

t- Описание структурно-функциональных характеристик информационной системы.

t- Описание технологии обработки информации.

- Возможности нарушителей (модель нарушителя).

tt

- Типы и виды нарушителей.

t- Возможные цели и потенциал нарушителей.

t- Возможные способы реализации угроз безопасности информации.

- Актуальные угрозы безопасности информации.

t- Приложения (при необходимости).

Основываясь на модели угроз, в частности, выбираются решения для защиты от атак. Оптимальными по соотношению эффективности защиты систем e-commerce от угроз и стоимости владения в настоящий момент считаются решения, предоставляемые из облака. Среди их преимуществ – относительно невысокие затраты (взимается ежемесячная плата за подписку, приобретать оборудование и лицензии на ПО не требуется), отсутствие необходимости в дополнительном персонале (а это тоже экономия), высокая емкость защиты, быстрота подключения (от нескольких минут), высокая экспертиза специалистов провайдера.

Пилотный проект внедрения решения позволит определить его применимость (с учетом особенностей защищаемых приложений) и уровень обслуживания, включая реальное время работы службы техподдержки провайдера решения и скорость ее отклика. Также он поможет убедиться в компетентности провайдера и его готовности к взаимодействию. Кроме того, весьма полезно изучить портфель заказчиков предполагаемого провайдера и попробовать связаться с его клиентами – этот простой шаг поможет избежать существенных ошибок.

Если пилотный проект оказался успешным, можно приступать к заключению договора и внедрению решения для защиты всех интернет-систем компании. В договоре необходимо четко обозначить необходимый объем и порядок работ по донастройке сервиса и сопровождению заказчика, сроки реагирования на атаки и порядок оповещения об их начале и действий обеих сторон в ходе отражения атаки.

В процессе внедрения решения, возможно, придется выполнить ряд дополнительных работ по интеграции решения с ИТ-системами заказчика, которые не были охвачены пилотным проектом. Также, как правило, требуется донастройка сервиса с учетом масштабов и особенностей бизнеса заказчика и его ИТ-ландшафта. После завершения всех необходимых подготовительных работ и процедур начинается этап продуктивного использования сервисов защиты и мониторинга угроз.

Важно помнить, что для выстраивания надежной защиты систем электронной коммерции необходима комплексная работа как со стороны ее руководителей компаний и их ИТ-специалистов, так и со стороны провайдеров сервисов WAF и anti-DDoS, причем наибольшего успеха можно добиться лишь совместными усилиями.

Также следует помнить, что любое средство защиты должно быть вписано в процессы управления информационной безопасностью, в противном случае оно не будет эффективно работать. В организации необходимо выстроить и добиться, чтобы работали, по крайней мере, следующие процессы ИБ:

- управление уязвимостями;

- управление конфигурациями;

- мониторинг и аудит;

- управление инцидентами.

Ну а чтобы защита от интернет-угроз была действительно эффективной, аспекты ИБ необходимо прорабатывать еще на стадии разработки приложений, причем желательно еще в ходе проектирования их архитектуры – это позволит снизить дальнейшие затраты на безопасность.

И, конечно же, нужно понимать, что с внедрением сервисов WAF anti-DDoS работы по защите компаний от интернет-угроз не заканчиваются – напротив, всё только начинается. Мир, бизнес и ИТ не стоят на месте: в имеющиеся системы нередко вносятся различные модификации, появляются новые модули. Изменения происходят и на уровне бизнес-логики систем. Наконец, злоумышленники придумывают новые способы атак. Поэтому необходимо постоянно проверять ландшафт информационной безопасности на уязвимости и отслеживать (желательно в реальном времени) угрозы и инциденты. И, разумеется, нужно подстраивать средства и сервисы защиты под изменения, происходящие в ландшафте ИТ и ИБ, – это может делать как сам владелец систем электронной коммерции, так и его провайдеры, обеспечивающие дальнейшее сопровождение систем защиты.

4К открытий4К показов