Обнаружен новый вариант обхода диспетчера учетных записей Windows 10 через «Приложения и функции»

Студент из Германии открыл способ обойти UAC в Windows 10, который уже собираются использовать распространители вредоносных программ.

У авторов вредоносных программ появилась новая технология обхода UAC (диспетчера учетных записей), которую они могут использовать для установки вредоносных приложений на устройства под управлением Windows 10. Открыл этот метод немецкий студент, известный под именем Кристиан Б., который в настоящее время пишет дипломную работу в магистратуре на тему методов обхода UAC. Техника, которую он придумал, — это вариация другого метода обхода Windows 10 UAC, обнаруженного исследователем безопасности Мэттом Нельсоном в августе 2016 года.

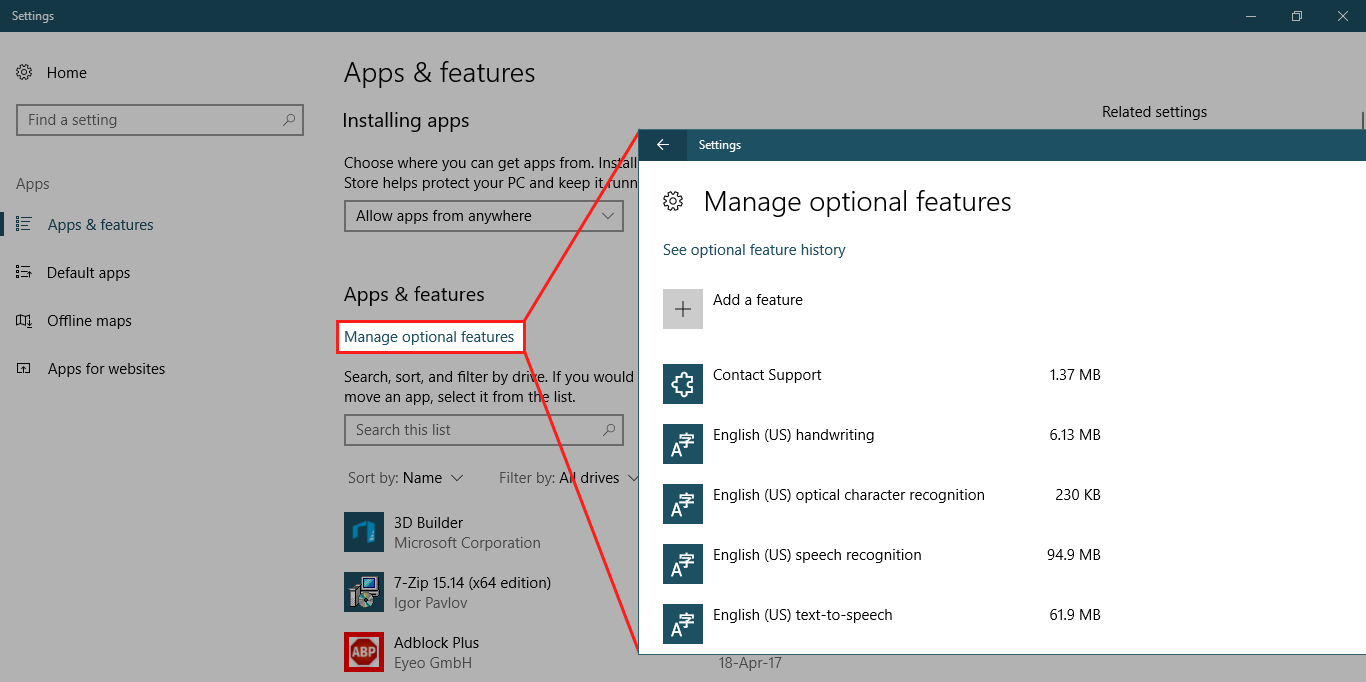

В то время как метод Нельсона использовал встроенную утилиту Event Viewer (eventvwr.exe), обход UAC Кристиана использует файл fodhelper.exe, расположенный по адресу C:\Windows\System32\fodhelper.exe

Если имя этого файла вам неизвестно — это окно, которое открывается при нажатии кнопки «Управление дополнительными функциями» на экране «Параметры и настройки» окна «Приложения и функции».

Оба метода работают одинаково и используют то, что называется «авто-возвышение (auto-elevation)». Оно представляет собой состояние, которое Microsoft назначает доверенным двоичным файлам (файлы, подписанные сертификатом Microsoft и расположенные в надежных местах, таких как C:\Windows\System32).

Так же, как eventvwr.exe, fodhelper.exe является доверенным бинарником, то есть Windows 10 не отображает окно UAC при его запуске и запуске дочерних процессов.

Обход UAC позволяет перехватывать резервные копии ключей реестра

Кристиан обнаружил, что во время выполнения двоичного файла fodhelper.exe Windows 10 проверяет два раздела реестра для выполнения дополнительных команд при запуске файла.

Редактированием значений одного из этих ключей реестра исследователь мог передавать пользовательские команды, которые выполнялись в повышенном контексте файла fodhelper.exe. Ключ реестра: HKCU:\Software\Classes\ms-settings\shell\open\command\(default)

Эта технология может быть использована, если вредоносное ПО закрепилось на компьютере пользователя. Вредоносная программа, используя сценарии для редактирования определенного раздела реестра, может запускать файл fodhelper.exe, который затем будет читать вредоносные команды, передаваемые в разделе реестра, и выполнять их за спиной пользователя. Так как файл fodhelper.exe является надежным двоичным файлом Windows 10, предупреждения UAC не последует.

Исследователь выпустил proof-of-concept на GitHub. Его метод не удаляет файлы с диска, исполняется только в памяти компьютера и не взламывает никаких DLL.

Как этого избежать?

Кристиан считает, что обход не является универсальным, поскольку пользователи должны быть частью группы администраторов операционной системы. Звучит как огромное ограничение, но на самом деле большинство пользователей Windows использует учетную запись администратора для управления своими ПК.

Чтобы предотвратить использование вредоносной программой этого метода обхода UAC, исследователь безопасности рекомендует пользователям прекратить использование учетных записей администратора по умолчанию и установить уровень UAC на «Всегда уведомлять», чтобы быть в безопасности.

И это на самом деле полезно. В отчете, опубликованном Avecto в феврале 2017 года, сообщается, что без права администратора пользователь смог бы избежать всех ошибок безопасности, обнаруженных в 2016 году в IE, Edge и Office.

5К открытий5К показов