Хакеры активно ищут пути эксплуатации бага в устройствах Cisco

Новости Отредактировано

Уязвимости присвоен наивысший уровень опасности.

917 открытий922 показов

29 января Cisco опубликовала информационное письмо, в котором сообщила об уязвимости в ряде своих продуктов. Брешь позволяет удаленно перезагружать скомпрометированное устройство, а также запускать на нём сторонний код. Осведомлённые хакеры тут же начали искать способы эксплуатации бага. В связи с этим уже в феврале компания присвоила уязвимости максимальный уровень опасности.

Детали находки

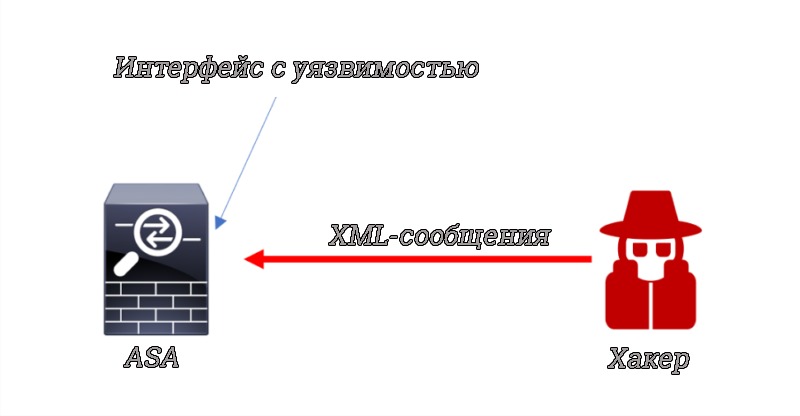

Баг связан с проблемой выделения и освобождения памяти во время обработки зловредного XML-кода. Злоумышленник может воспользоваться этим недочётом и послать собственный пакет XML в уязвимый интерфейс на скомпрометированной системе. Грамотно построенный алгоритм даёт хакеру возможность получить частичный контроль над устройством. В частности, атакующий может запускать сторонний код в системе, перезагружать девайс или останавливать обработку входящих VPN-запросов.

Уязвимыми являются устройства, функционирующие под управлением Adaptive Security Appliance (ASA), если в его состав входят защищённые сокеты (SSL) или активированы VPN-сервисы удалённого доступа IKEv2.

Полный список проблемных продуктов:

- 3000 Series Industrial Security Appliance (ISA);

- ASA 5500 Series Adaptive Security Appliances;

- ASA 5500-X Series Next-Generation Firewalls;

- ASA Services Module for Cisco Catalyst 6500 Series Switches and Cisco 7600 Series Routers;

- ASA 1000V Cloud Firewall;

- Adaptive Security Virtual Appliance (ASAv);

- Firepower 2100 Series Security Appliance;

- Firepower 4110 Security Appliance;

- Firepower 4120 Security Appliance;

- Firepower 4140 Security Appliance;

- Firepower 4150 Security Appliance;

- Firepower 9300 ASA Security Module;

- Firepower Threat Defense Software (FTD);

- FTD Virtual.

Жалобы пользователей

Представители Cisco в своём письме отметили, что реальных атак с использованием новой уязвимости зафиксировано не было. Однако практически сразу же социальные сети заполнились сообщениями с просьбами как можно скорее залатать эту брешь, так как злоумышленники перешли в активное наступление.

This is not a drill..Patch immediately. Exploitation, albeit lame DoS so far, has been observed in the field https://t.co/2IlBkisKex— Craig Williams (@security_craig) 9 февраля 2018 г.

Специалисты Cisco начали оперативно выпускать серии патчей. При этом они отмечают, что пока ни одно обновление не способно полностью защитить устройства от атак, так как в процессе внутреннего расследования были обнаружены новые векторы использования уязвимости.

Cisco настоятельно рекомендует всем пользователям регулярно и своевременно обновлять всё потенциально уязвимое ПО.

917 открытий922 показов