Пароли приложений на Django находятся в открытом доступе из-за включенного режима отладки

Новости

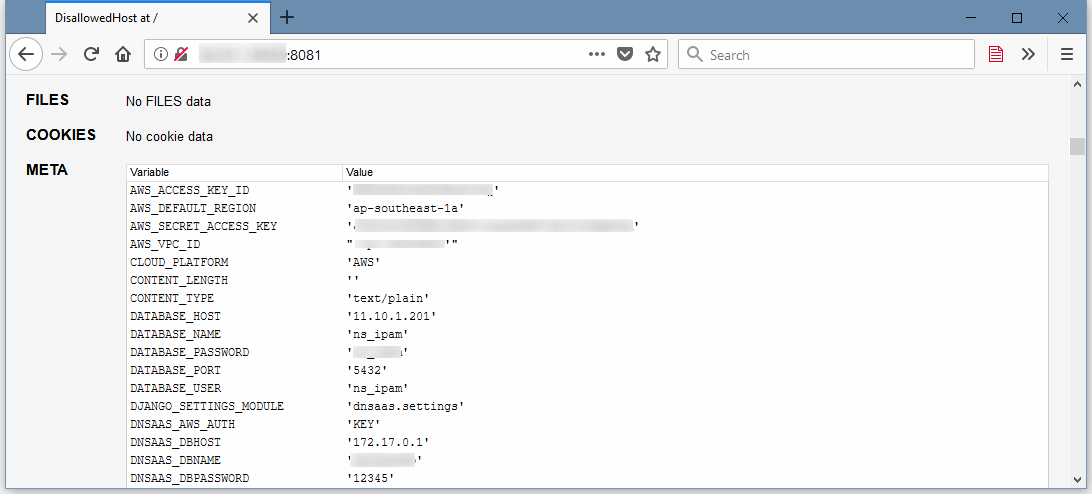

Специалист по информационной безопасности Фабио Кастро (Fábio Castro) обнаружил, что разработчики забывают отключить режим отладки при создании приложений на Django. Из-за этого секретная информация — пароли, ключи API и токены AWS — доступна злоумышленникам. Сервис Shodan выявил 28 165 таких приложений.

1К открытий1К показов

Специалист по информационной безопасности Фабио Кастро (Fábio Castro) обнаружил, что разработчики забывают отключить режим отладки при создании приложений на Django. Из-за этого секретная информация — пароли, ключи API и токены AWS — доступна злоумышленникам. Сервис Shodan выявил 28 165 таких приложений.

Последствия

Как выяснил Кастро, включенный режим отладки во многих приложениях позволяет злоумышленникам получить полный доступ к данным пользователя. В некоторых случаях пароли к БД и токены AWS открывают данные не только приложений, но и других частей ИТ-инфраструктуры.

По мнению специалиста, создатели Django не несут ответственности за оплошность пользователей фреймворка.

Виктор Геверс (Victor Gevers), глава некоммерческой организации GDI Foundation, заявил, что некоторые уязвимые сервера уже скомпрометированы, а другие «сливали» конфиденциальные данные различных правительственных учреждений. Он отметил, что начал уведомлять владельцев серверов об уязвимых приложениях Django: пока отправлено 1822 сообщения, и на 143 серверах брешь уже неактивна.

Фабио Кастро наткнулся на уязвимость, когда работал во фреймворке над небольшим проектом. Подобные случайные открытия нередки: не так давно судебный аналитик Сара Эдвардс во время подготовки курса по работе с устройствами Apple обнаружила уязвимость в файловой системе macOS, позволяющую заполучить пароли зашифрованных внешних дисков.

1К открытий1К показов