Обнаружена малварь, заражающая читеров в Fortnite через HTTPS-трафик

Вредоносный скрипт, который содержался в читерском ПО для Fortnite, устанавливал в системе корневой сертификат и изменял прокси для показа рекламы игрокам.

Команда разработчиков облачного стримингового сервиса Rainway, который позволяет запускать игры, транслирующиеся на ПК, на любом устройстве, обнаружила малварь, заразившую десятки тысяч игроков в Fortnite. Она внедряла рекламу в трафик пользователей, проходящий через HTTPS.

Обнаружение вредоноса

СЕО Rainway Эндрю Сэмпсон (Andrew Sampson) рассказал, что 26 июня 2018 года инженеры компании обнаружили сотни тысяч сообщений об ошибках в логах сервиса. После анализа проблемы разработчики пришли к выводу, что проблема находится не на их стороне, а вызвана сторонней активностью.

В блоге компании Сэмпсон написал, что ошибки не коррелировали с версией системы, интернет-провайдером и аппаратным обеспечением. Их объединяло одно: пользователи, ставшие источниками подозрительной активности, играли в Fortnite.

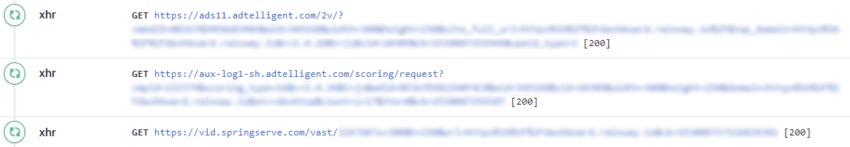

Инженеры обнаружили, что ошибки связаны с доменами рекламных платформ adtelligent.com и springserve.com и подозрительным JavaScript, который оставлял записи о них в логах. Так как Rainway не показывает рекламу пользователям и разрешает игрокам использовать только одобренные URL, специалисты поняли, что игроки в Fortnite массово заражены малварью:

Проверка предположения

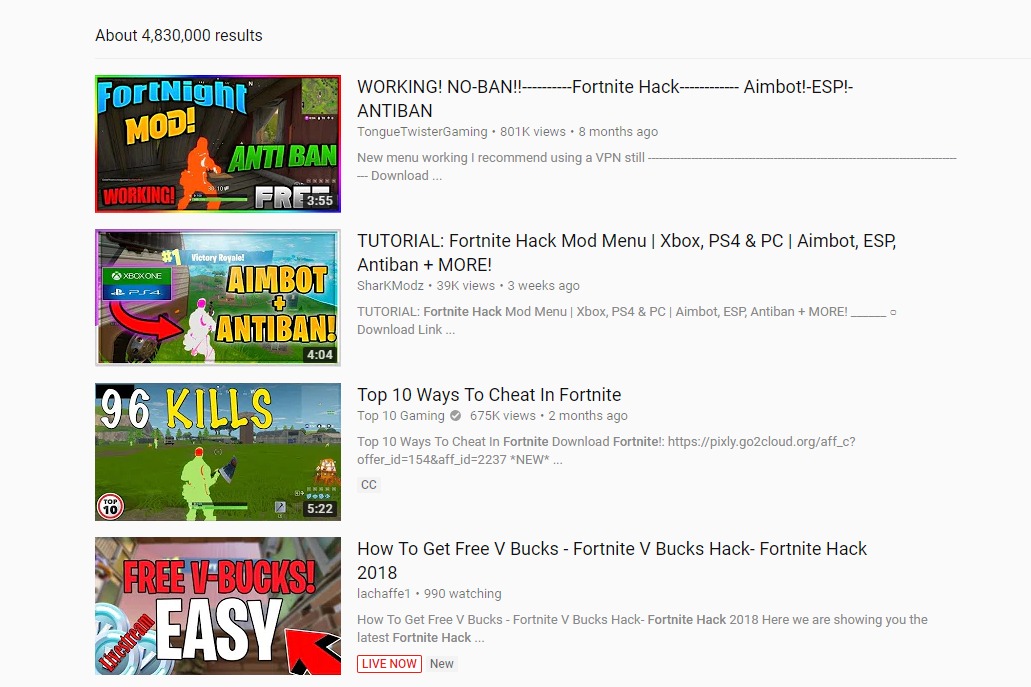

После обнаружения мишени злоумышленников специалисты заподозрили, что причиной заражения является читерское ПО. Они отправились на YouTube, нашли и загрузили сотни инструментов для накрутки виртуальной валюты и помощи при прицеливании для поиска совпадений с искомыми URL:

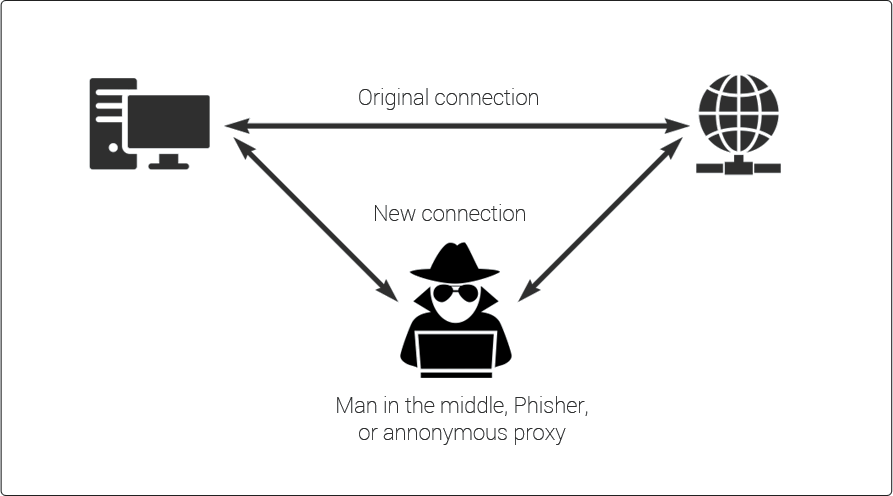

Инженеры запускали читерское ПО для Fortnite в специальном контролируемом виртуальном окружении. Они обнаружили, что искомый инструмент устанавливает в системе корневой сертификат, позволяющий запускать man-in-the-middle атаку на любом защищенном соединении на любой сайт, который посещает пользователь:

Эта атака может позволяет злоумышленникам читать, перехватывать и изменять HTTPS-трафик, так как все данные проходят через сторонний прокси. Но игроки в Fortnite отделались только внедрением рекламы в пользовательский трафик.

Предпринятые действия

Специалисты связались с интернет-провайдером, который размещал малварь на своих серверах. Его сотрудники сообщили, что до удаления ее скачали более 70 тысяч раз. Суммарно скрипт сумел создать около 380 тысяч записей в логах Rainway.

Кроме того, инженеры уведомили обе рекламные платформы Adtelligent и Springserve. По сообщению в блоге компании, рекламные объявления уже отслежены и удалены из Springserve.

Злоумышленники пользуются популярностью таких игр, как Fortnite и PUBG, в корыстных целях. В апреле 2018 года был обнаружен вирус-вымогатель, который расшифровывал файлы пользователя только после игры в PlayerUnknown’s Вattlegrounds.

531 открытий531 показов