Microsoft: поведение ASLR в новых версиях Windows — не баг, а фича

Новости Отредактировано

Компания Microsoft заявила, что система защиты ASLR работает именно так, как было задумано разработчиками.

1К открытий1К показов

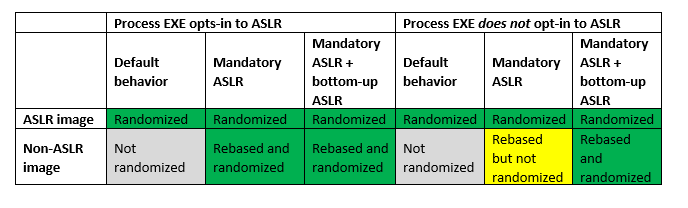

Напомним, что аналитик по уязвимостям из CERT/CC Уилл Дорман обнаружил некорректную работу ASLR. В определённых условиях она просто не выделяет память для двоичных файлов приложений случайным образом. Таким образом, Дорман предположил, что ASLR неисправна в новых версиях Windows и пользователи открыты для атак повторного использования кода.

Не баг, а фича!

Но Microsoft, получив жалобу на ошибку в работе ASLR, сообщила, что функция работает именно так, как и было задумано:

ASLR работает так, как и предполагалось. Проблема конфигурации, описанная Уиллом Дорманом, затрагивает только те приложения, для exe-файлов которых ASLR не используется (выделены жёлтым). Найденная проблема не является уязвимостью, не создаёт дополнительного риска и не ослабляет существующие системы безопасности приложений.

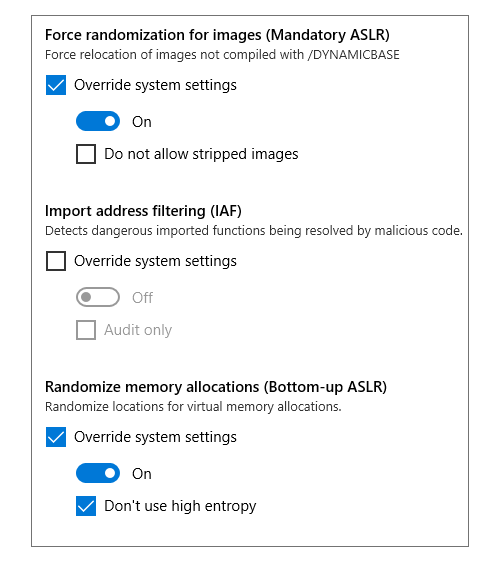

Принудительное включение рандомизации снизу-вверх

Для тех же пользователей, кто действительно желает включить рандомизацию снизу-вверх для процессов, для exe-файлов которых ASLR не используется, Microsoft советует следующее. Первый способ решения описан подробно в нашей статье. Второй способ — принудительное включение ASLR и рандомизации снизу-вверх с помощью программной конфигурации WDEG или EMET:

Что такое ASLR?

ASLR — это критически важная система защиты, используемая во всех современных ОС: Windows, Linux, macOS, Android и BSD. Вкратце, ASLR — это механизм защиты памяти, который рандомизирует место исполнения программы в памяти. Это усложняет загрузку зловредов в конкретные места в памяти при эксплуатации переполнений или схожих багов.

1К открытий1К показов