Злоумышленники начали эксплуатировать уязвимость нулевого дня в планировщике задач Windows

Новости

Уязвимость заключается в функционировании SchRpcSetSecurity API, который позволяет злоумышленникам получать системные привилегии.

1К открытий1К показов

Исследователи кибербезопасности из ESET обнаружили хакерскую группировку PowerPool, которая воспользовалась уязвимостью нулевого дня в планировщике задач Windows для получения системных привилегий в ОС. Это произошло после того, как 27 августа 2018 года ИБ-энтузиаст по имени SandboxEscaper опубликовал proof-of-concept-код бага в интерфейсе расширенного вызова локальной процедуры (ALPC), которую использует планировщик. Впоследствии автор удалил свой твит, но злоумышленники успели воспользоваться эксплойтом.

Ошибка в выдаче привилегий

Уязвимость заключается в функционировании SchRpcSetSecurity API, который позволяет пользователям переписывать привилегии файлам в каталоге C:\Windows\Task. Эта проблема затрагивает версии Windows, начиная с 7, и может использоваться атакующими для предоставления системных прав и всех уровней доступа.

Как работает PowerPool

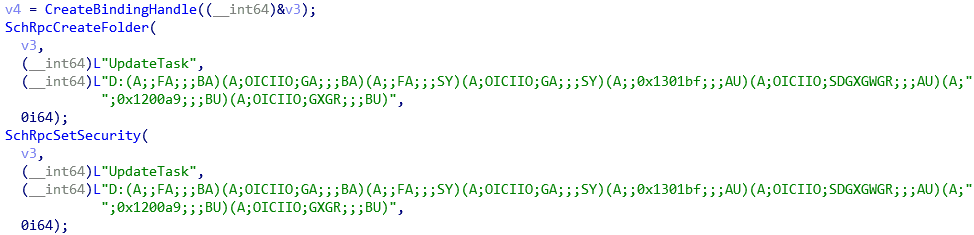

Специалисты говорят, что найденная ими группировка выбирает жертв по всему миру. Среди жертв PowerPool: Германия, Индия, Китай, Филиппины, Великобритания, Россия, Украина и другие страны. Их вредонос написан в PowerShell и атакует файл C:\Program Files (x86)\Google\Update\GoogleUpdate.exe, который используется для обновления программ Google. Этот файл обычно использует привилегии администратора в планировщике задач Windows. Кроме того, в ESET уточняют, что команда PowerPool использовала не бинарный файл эксплойта, опубликованный SandboxEscaper, а слегка видоизмененную его версию:

Бэкдор, используемый хакерами, состоит из двух частей: первая переписывает содержимое GoogleUpdate.exe, а вторая запускает его во второй раз со всеми системными привилегиями. По словам специалистов, они запускают вторую часть скрипта только на машинах жертв, представляющих интерес, после этапа разведки.

Методы защиты

Ожидается, что Microsoft залатает брешь в безопасности ALPC в ежемесячном обновлении безопасности, которое выйдет 11 сентября 2018 года. Пока официального патча нет, ИБ-специалисты предлагают свои исправления этого бага: Карстен Нильсен в твиттере показал, как можно заблокировать вредонос и сохранить работу планировщика, но его решение может поломать другие интерфейсы программы:

Кроме того, издание Bleeping Computer сообщает, что пользователи 64-битной Windows 10 версии 1803 могут установить временный микропатч от компании Acros Security. Компания выложила исходный код заплатки в своем твиттере:

Не только софт Microsoft страдает от уязвимостей нулевого дня. В январе 2018 года команда исследователей безопасности из Digital Defense опубликовала доклад об аналогичной бреши в безопасности в пакете Dell EMC Data Protection Suite.

1К открытий1К показов