Вирус RottenSys начал создавать ботнет из 5 миллионов Android-устройств

Новости

Исследователи предсказывают, что злоумышленники смогут скрытно устанавливать вредоносные приложения и устраивать DDoS-атаки.

1К открытий1К показов

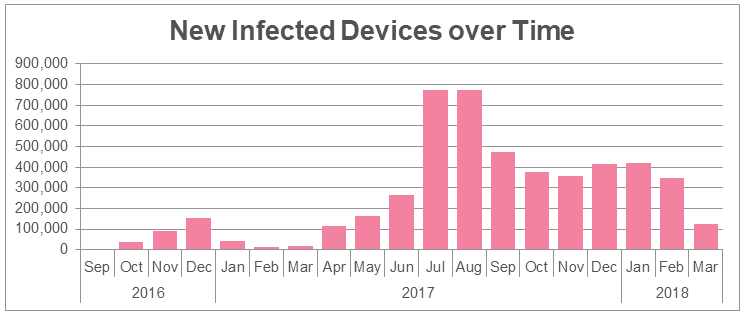

Компания Check Point обнаружила, что вирус RottenSys используется авторами как инструмент для создания ботнета из 5 миллионов Android-устройств. Ранее вредоносная программа показывала только рекламные баннеры, но в феврале 2018 года в ней был найден Lua-скрипт для объединения зараженных устройств в ботнет. Подробности раскрыты в техническом отчете Check Point.

Причины распространения RottenSys

В основном вирус орудует в Китае: там нет магазина Google Play, поэтому пользователи вынуждены скачивать APK-файлы из ненадежных источников. Зараженные приложения запрашивают множество разрешений, а неопытные пользователи наивно предоставляют доступ. На данный момент вирус проник в 4 964 460 устройств, и создатели каждые десять дней зарабатывают около 115 000 $.

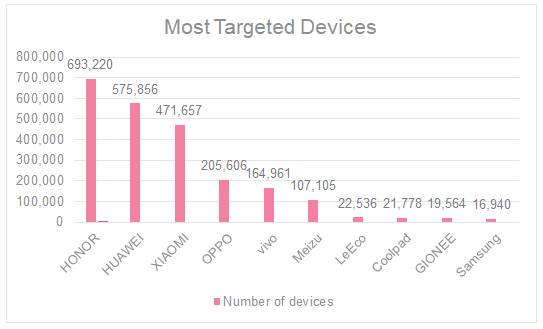

RottenSys найден в более чем 1,5 млн устройств Huawei и Xiaomi. Были заражены и девайсы других популярных в Китае брендов: OPPO, Vivo, LeEco, Coolpad, и GIONEE. Исследователи Check Point заметили, что большинство из них были куплены у дистрибьютора Tian Pai. Есть подозрение, что перед продажей группа сотрудников самостоятельно устанавливала малварь.

Живучести вируса способствуют фреймворки Small и MarsDaemon. Small создает виртуализированные контейнеры и позволяет внутренним компонентам вируса работать параллельно. MarsDaemon следит, чтобы процессы вируса всегда оставались запущенными.

Зараженное устройство можно распознать по наличию в списке приложений следующих процессов:

- android.yellowcalendarz;

- changmi.launcher;

- android.services.securewifi;

- system.service.zdsgt.

Это не единственная новость о ботнетах за последнее время. В конце февраля нашумевший ботнет Mirai научился использовать IoT-технику для скрытия местоположения основного сервера.

1К открытий1К показов