Исследователи из enSilo сообщили о новом эксплойте Turning Tables

Уязвимость использует особенности реализации таблицы страниц RAM. Turning Tables теоретически может обойти любую систему защиты ядра Windows.

Специалисты компании enSilo Омри Мисгав (Omri Misgav) и Уди Яво (Udi Yavo) заявили, что разработали новую технику взлома Windows, которую назвали Turning Tables. Эксплойт использует таблицу страниц системы и позволяет обойти все механизмы защиты ядра.

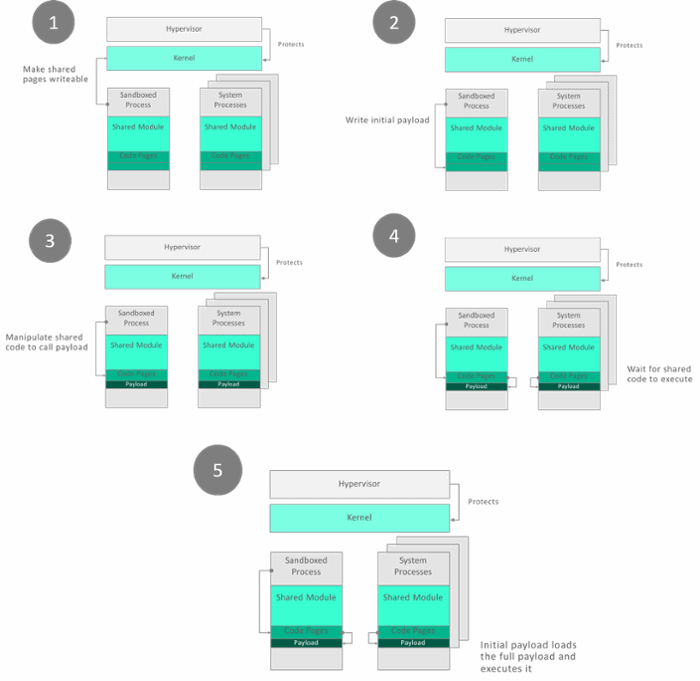

Принцип действия Turning Tables

Таблица страниц системы содержит данные, согласовывающие содержимое виртуальной и физической памяти. Некоторые программы могут использовать одинаковые участки кода, и для оптимизации нагрузки в таблице для таких участков выделяются общие страницы, к которым могут обращаться несколько процессов. Суть техники Turning Tables заключается в изменении кода на этих страницах таким образом, чтобы изменить поведение процессов с высоким приоритетом.

Используя обнаруженный эксплойт, злоумышленник может повысить приоритет собственного процесса. Более того, уязвимость может быть использована для атаки на процессы, запущенные в песочнице.

Поскольку принцип общих страниц, помимо Windows, используется также в macOS и Linux, теоретически и эти операционные системы могут оказаться уязвимы.

Мисгав и Яво представили Turning Tables на конференции по безопасности BSides Las Vegas и поставили в известность Microsoft.

Компания enSilo занимается анализом ядра Windows и не в первый раз указывает на уязвимости в системе. В декабре 2017 года их специалисты представили технику Process Doppelgänging, способную на тот момент обойти любой антивирус.

962 открытий962 показов