Анализ 433 000 сайтов показал, что 77% из них используют уязвимые JS-библиотеки

Экспертам удалось выяснить, что большинство современных интернет-ресурсов имеет в запасе как минимум одну уязвимость из известных JavaScript-библиотек.

Согласно исследованию, проведенному командой Snyk на выборке из 433 000 сайтов, 77% рассмотренных интернет-ресурсов содержат в себе хотя бы одну небезопасную фронтенд-библиотеку JavaScript. При этом 51% из них позволили себе две известных уязвимости, а 9,2% — более четырех.

Опасные связи

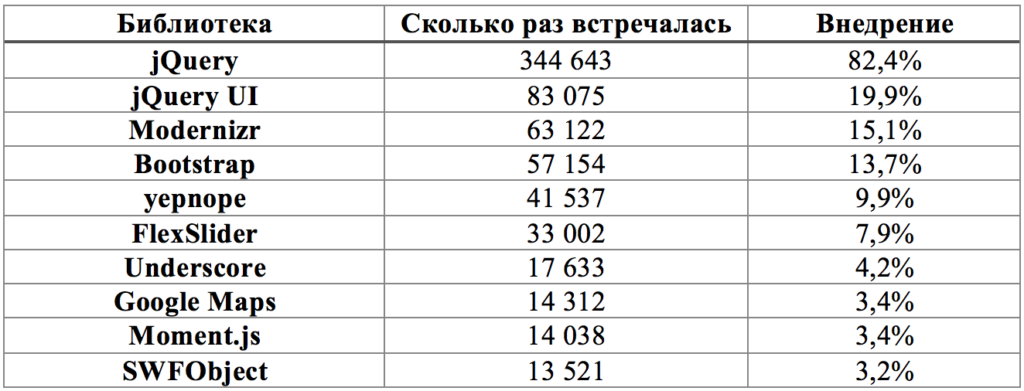

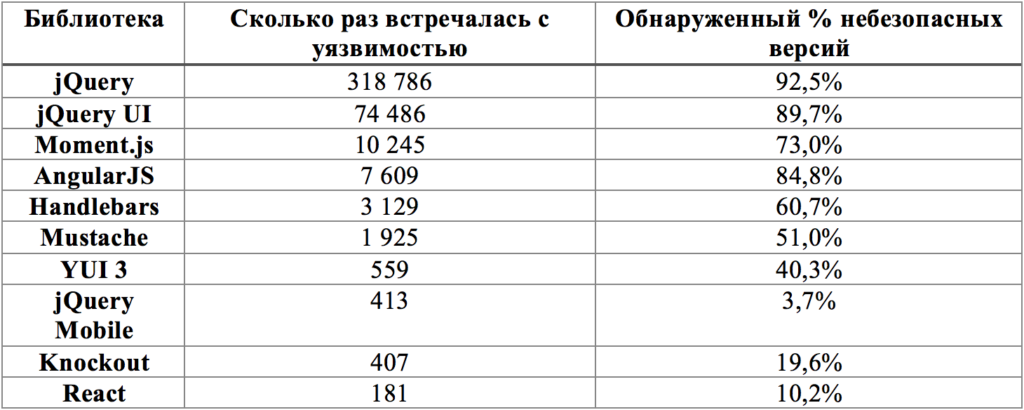

По результатам анализа экспертам удалось составить топ-лист JS-библиотек с уязвимостями:

Возглавляет список известнейшая jQuery. 92,5% из числа веб-ресурсов с внедрённой jQuery используют старые версии библиотеки с большим числом уязвимостей. Второе место принадлежит jQuery UI, применяющейся в 19,9% исследованных сайтов с 89,7% небезопасных версий. Процентное соотношение уязвимых версий самых популярных библиотек представлено в таблице ниже:

По словам экспертов, уязвимости в перечисленных библиотеках в большинстве своем связаны с межсайтовым скриптингом и подстановкой контента. Они могут быть использованы злоумышленниками для определения содержимого cookies при открытии пользователем специально оформленной ссылки.

Известно, что информация о состоянии исследованных сайтов в HTTP Archive была обновлена 15 октября, что говорит об актуальности приведенных данных.

Актуальные проблемы и риски

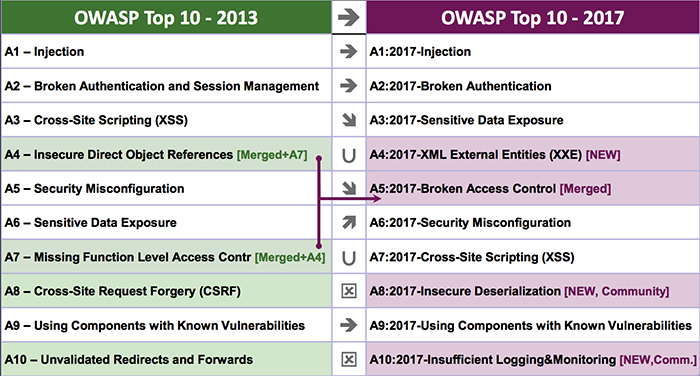

Продолжая тему уязвимостей, следует отметить также выпуск нового масштабного отчета от Open Web Application Security Project. В нем исследователи в области информационной безопасности попытались классифицировать соответствующие риски, а также предложили рейтинг самых актуальных и популярных проблем, с которыми приходится сталкиваться веб-сообществу.

Как и в далеком 2013, лидирующие позиции в этом списке уверенно удерживают уязвимости, связанные с появлением непроверенных данных в составе исполняемых команд или запросов (SQL, NoSQL, OS, LDAP Injection). За ними все так же следуют уязвимости от некорректной работы механизмов идентификации и аутентификации, разрешающие доступ без авторизации. А вот рассматриваемые выше «узкие места» с межсайтовым скриптингом, потеряли целых 4 позиции, сместившись с третьего места на седьмое.

По данным исследования, все более актуальными становятся уязвимости, приводящие к утечке пользовательских персональных данных. Эта проблема поднялась на три позиции по сравнению с анализом четырехлетней давности. На четвертом месте расположилась новая категория уязвимостей, связанных с некорректной обработкой внешних ссылок в XML-документах (атака класса XXE). Пятое место в новом рейтинге отведено проблемам, появляющимся в обработчиках списков доступа. Они позволяют выполнять операции, не предусмотренные действующими полномочиями. На шестом месте расположились ошибки в конфигурации и вывод сведений о настройках в теле сообщений об ошибках.

Восьмое место в новом списке рисков исследователи отвели набирающим популярность ошибкам в коде десериализации данных. Девятое место занимают проблемы, связанные с использованием в проектах старых версий сторонних решений, не лишенных множества уязвимостей. Замыкают десятку «лидеров» неудовлетворительные ведение логов и организация мониторинга, следствием которых является игнорирование компрометации системы из-за недостатка или отсутствия данных.

По словам экспертов, большинство решений в настоящее время уже сумели избавиться от самых очевидных и не очень «узких мест». Проблема остается в нежелании разработчиков переходить на новые, более безопасные версии или в банальной неосведомленности об их наличии (равно как и о наличии уязвимостей в старых).

2К открытий2К показов