Найдена уязвимость, позволяющая удаленно перевести Windows в безопасный режим и отключить системы защиты

Новости

4К открытий4К показов

Это звучит немного абсурдно, но, тем не менее, остается вполне реальной угрозой. Microsoft делает все, чтобы из Windows 10 никто не мог украсть пароли ее пользователей. Но все эти усилия могут быть сведены на нет самим фактом существования «безопасного режима».

В Enterprise версии многострадальной Windows 10 был представлен VSM — виртуальный контейнер, в котором можно заизолировать от остальной системы критические сервисы, например, LSASS — подсистему локальной безопасности, выполняющую проверку пользователя. Если запустить этот сервис в VSM, даже пользователи с правами администратора не смогут получить доступ к паролям или хешам паролей остальных пользователей системы.

Таким образом, включенная VSM доставляет злоумышленникам много проблем — пароли из нее вытащить крайне сложно. Но есть одна лазейка — безопасный режим.

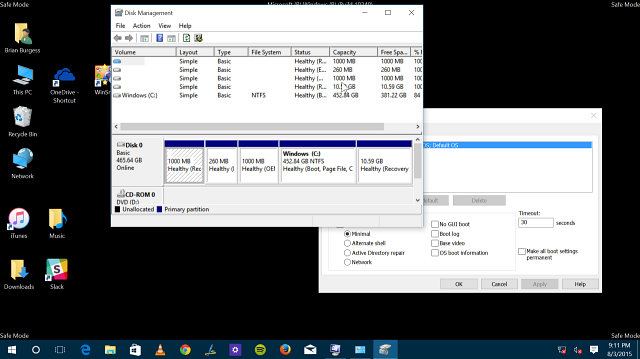

Безопасный режим существует еще со времен Windows 95 и представляет собой диагностический режим работы ОС. В нем загружается только минимальный набор сервисов и драйверов, без которых система не может запуститься. Из этого следует, что большинство сторонних приложений в нем не смогут загрузиться. Проблема в том, что спасительная VSM в нем тоже запуститься не сможет.

Злоумышленники всячески пытаются заразить компьютер и получить права администратора — и с применением уязвимостей, и с помощью социальной инженерии. После получения прав администратора злоумышленник получает возможность изменять конфигурацию запуска компьютера, чтобы после перезагрузки компьютер вошел в безопасный режим и запустил в том числе и службу кейлоггера. А уж после этого никакая VSM уже не спасет пароли от кражи.

Обычно Windows предупреждает пользователя о том, что ее загрузили в безопасном режиме, но есть способы отключить и эту возможность.

Компания CyberArk, которая, собственно, и обнаружила эту уязвимость, немедленно сообщила о ней в Microsoft… но из корпорации пришел ответ, что Microsoft не считает эту проблему угрозой безопасности, так как для ее эксплуатации злоумышленнику требуются права администратора. Чтобы самостоятельно попытаться себя обезопасить, необходимо удалить привилегии локального администратора у обычных пользователей и включить дополнительные оповещения о входе в безопасный режим.

4К открытий4К показов