Распространённые заблуждения про безопасность IPv6

Статья расскажет про основные заблуждения в организации безопасности IPv6, различия между IPv6 и IPv4 и про нюансы, на которые стоит обратить внимание.

14К открытий15К показов

Неверные представления о чём-либо могут быть опасными, особенно если они приводят к небезопасной организации сети. В этой статье изложены некоторые из наиболее распространённых заблуждений о безопасности IPv6.

IPv6 более/менее безопасен, чем IPv4

Есть два больших заблуждения относительно безопасности:

- IPv6 более безопасен, чем IPv4;

- IPv6 менее безопасен, чем IPv4.

Ни то, ни другое не соответствует действительности. Оба варианта предполагают, что сравнение безопасности IPv6 и IPv4 имеет смысл. На самом деле это не так.

Современные сети, независимо от того, есть ли в них IPv6 или нет, в значительной степени совместимы с этим протоколом. Все современные операционные системы и сетевые устройства используют IPv6 Dual-Stack, в которых IPv6 включён по умолчанию. Даже если вы не развернули IPv6, ваши сети всё ещё имеют уязвимости и IPv4, и IPv6.

Поэтому сравнивать безопасность этих двух протоколов не имеет смысла. Они оба имеют уязвимости. Каждая сеть должна быть защищена для IPv4 и IPv6. В идеале, это нужно было сделать более десяти лет назад.

IPv6 — это IPv4 с более длинными адресами

В сетевой безопасности критично недооценивать масштаб рисков. Одно из самых распространённых заблуждений заключается в том, что IPv6 — это IPv4 с более длинными адресами. Это не так. IPv6 сильно отличается от IPv4 как в отдельных вещах, так и в совокупности. Иногда наилучшее решение в организации IPv4 будет наихудшим выбором для IPv6.

Адресация — одна из областей, где разница между IPv4 и IPv6 особенно очевидна. Адреса IPv6 не только длиннее, но и отличаются друг от друга по атрибутам, типам, структуре и способам их использования. Например:

- адреса IPv6 имеют новые атрибуты: длину, область действия и время жизни;

- для интерфейсов IPv6 нормально иметь несколько адресов;

- адреса IPv6 могут меняться со временем;

- мультикаст играет ключевую роль в основных протоколах IPv6;

- существует множество способов назначения идентификаторов интерфейса (нижние 64 бита);

- использование IPv6-адресов и управление ими сильно отличается от IPv4;

- глобальные публичные адреса — это нормально.

И это только то, что касается адресации. IPv6 имеет много других отличий, затрагивающих как существующие в IPv4 особенности, так и в совершенно новые протоколы и функции. Все они имеют влияют на безопасность протокола.

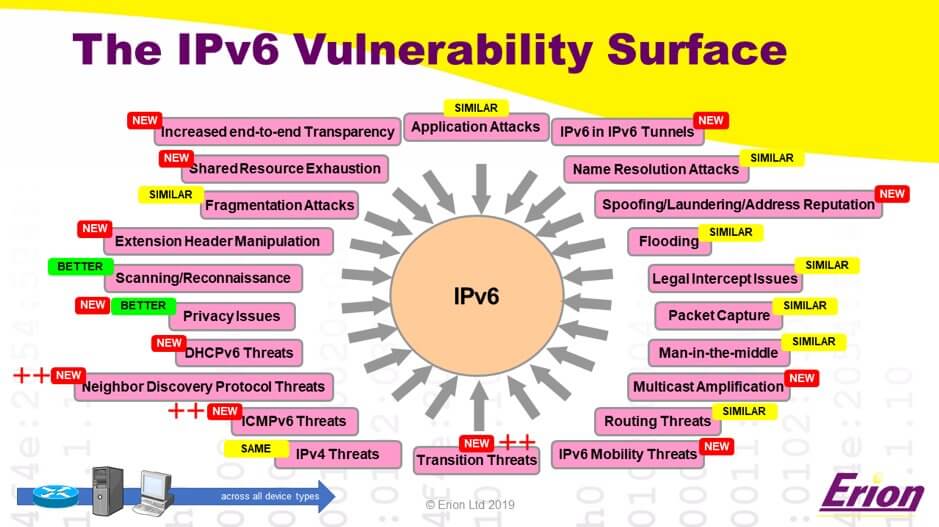

Чтобы понять масштабы уязвимости IPv6, ознакомьтесь с рисунком ниже. Он не предназначен для сравнения безопасности IPv4 и IPv6, но иллюстрирует много новых областей для рассмотрения.

IPsec делает IPv6 более безопасным, чем IPv4

IPsec был разработан для обеспечения безопасности сетевого уровня (аутентификации и шифрования). Он был включён в качестве обязательной функции в стандарты IPv6. Некоторые всё ещё уверены, что это даёт IPv6 преимущество перед IPv4.

Есть две причины, почему это не совсем правда. Во-первых, включение функции IPsec в стек IPv6 было обязательным, но использование этого протокола таковым не является. Во-вторых, IPv4 также имеет IPsec. Однако, разница всё-таки есть.

IPsec в IPv4 часто используется для VPN. Он терминируется на границе сетей. IPsec в IPv4 редко используется для защиты сквозного трафика из-за широкого использования трансляции сетевых адресов в IPv4 (NAT44). NAT44 искажает заголовки IPv4 и нарушает IPsec. В IPv6 это ограничение отсутствует, и использование сквозного IPsec становится более практичным.

IPv6 облегчает новые способы использования IPsec. Есть те, кто используют IPsec в IPv6 для защиты всего трафика в своих центрах обработки данных. Также есть пользователи, которые разворачивают IPv6, чтобы использовать сквозную безопасностью на основе IPsec. Это позволяет им выводить из эксплуатации существующие концентраторы VPN.

В IPv6 невозможно сканирование адресов

Считается, что огромное количество адресов подсети IPv6 (264 = 18 446 744 073 709 551 616) не позволяет злоумышленникам сканировать её. В этом есть доля правды. Для последовательного сканирования гигабитной подсети Ethernet потребуется 491 351 год, при условии, что нет другого трафика:

Длина фрейма опроса соседей (включая заголовок пакета и межфреймовый интервал) = 840 бит.Время отправки запроса соседям по гигабитному Ethernet = 0,00000084 секунд.Время на передачу всех 264 запросов соседям = 1,54953 x 1013 секунд = 1,54953 x 1013/31536000 =

= 491351,6306 лет.

Тем не менее, найти адреса в подсети не невозможно, это просто сложнее сделать. Насколько сложно, зависит от типа адресов, которые вы используете, и расположения сканера.

Лучший способ понять адресное пространство в IPv6 — визуализация. Поэтому вам может быть интересна следующая статья: «Zesplot: visualizing IPv6 address space».

Если адреса сети имеют известную структуру, то их сканирование становится намного проще. Некоторые организации нумеруют свои хосты последовательно (например 1, 2, 3). Это первая последовательность, которую может попробовать сканер.

Некоторые основывают свою структуру адресов IPv6 на адресах IPv4. Это не очень хорошая идея. С точки зрения безопасности это делает сканирование адресов таким же тривиальным, как и в сети IPv4. Даже сети, которые используют модифицированные адреса EUI-64 (основанные на MAC-адресах), можно сканировать, если у злоумышленника достаточно предварительной информации.

Сегодня использование непрозрачных статических и конфиденциальных адресов может сделать нецелесообразным удалённое сканирование адресов IPv6. Тем не менее, обнаружение адресов другими способами все ещё возможно.

Отсутствие NAT делает IPv6 небезопасным

NAT44 часто рассматривается как функция безопасности в сетях IPv4. Использование публичных адресов в IPv6 и восстановление сквозного подключения вызывает серьёзную обеспокоенность у многих сетевых администраторов сетей IPv4.

Брандмауэры могут легко обеспечить эквивалентную и даже лучшую защиту, чем NAT, не нарушая сквозное соединение. У NAT44 и связанных с ним методов обхода есть много собственных проблем безопасности.

Ключевые уроки

Это лишь некоторые из наиболее распространённых заблуждений о безопасности IPv6. Есть много и других.

Поэтому вот основные советы по рассмотренным случаям:

- не стоит недооценивать масштабы различий между IPv6 и IPv4;

- сети IPv4 должны быть защищены от уязвимостей IPv6;

- сотрудники службы безопасности должны обладать знаниями в области IPv6 и особенностями его защиты;

- способ развёртывания IPv6 будет влиять на его безопасность на практике.

Для более подробного ознакомления с угрозами безопасности IPv6 и функциями безопасности можете посмотреть презентацию с UK IPv6 Council — «IPv6 Security Fundamentals».

14К открытий15К показов