Meltdown и Spectre: что делают IT-компании, чтобы вас защитить

Meltdown и Spectre затронули большинство пользовательских устройств: под угрозой — ПК, смартфоны, планшеты и другие гаджеты. В опасности и корпоративный сектор: многие серверы построены на базе архитектур Intel и IBM. Мы рассмотрели, что делают крупные IT-компании для обеспечения безопасности пользователей.

4К открытий4К показов

Недавно мы написали обзорную статью про то, что из себя представляют уязвимости Meltdown и Spectre. Эти серьезные баги затронули большинство пользовательских устройств: под угрозой — ПК, смартфоны, планшеты и другие гаджеты. В опасности и корпоративный сектор: многие серверы построены на базе архитектур Intel и IBM. В статье ниже мы рассмотрели, что делают крупные IT-компании для обеспечения безопасности пользователей.

Содержание статьи:

- 1000 и 1 патч IT-гигантов.Intel;AMD;Microsoft;Apple;Google;Mozilla;IBM;

- Проблемы с антивирусами.

- Дополнительная информация об эксплойтах.

1000 и 1 патч IT-гигантов

Заметим, что все выпускаемые патчи — лишь программные «баррикады», благодаря которым использование уязвимостей усложняется. Полностью избавиться от проблемы можно только с помощью новых процессоров.

Intel

8 января компания объявила о релизе микрокода как для устаревших моделей процессоров, так и для актуальных. Само обновление в виде пакетов доступно для наиболее популярных UNIX-подобных ОС: Chrome OS, Debian, Ubuntu, CentOS, Fedora, Red Hat Enterprise Linux и SUSE Linux Enterprise Server. Пакеты позволяют произвести обновление микрокода без обновления BIOS. Необходимость применения KPTI-патчей к ядру Linux при этом не отпадает.

Кроме того, ожидается, что Intel в ближайшее время выпустит патчи для 90% процессоров, выпущенных в течение последних 5 лет. В некоторых случаях исправления сработали не совсем гладко: владельцы микроархитектур Haswell и Broadswell столкнулись с «увеличением частоты перезагрузок» после применения обновлений. В компании заявили, что уже работают над разрешением сложившейся ситуации.

Intel также опубликовала (таблица в формате PDF) результаты тестов производительности процессоров 6, 7 и 8 поколений, а именно: Intel Core i7 6700K, Intel Core i7 7920HQ, Intel Core i7-8650U и Intel Core i7 8700K. Эксперимент проводился с использованием операционных систем Windows 7 и Windows 10. Значения производительности до выпуска обновлений в испытаниях брались за 100 %. Результаты исследования показали, что на этих моделях производительность не падала ниже 90%.

AMD

В компании заявили, что из-за архитектурных особенностей их процессоров вряд ли получится успешно выполнить атаку типа Meltdown. Но существует потенциальная уязвимость Spectre первого типа, из-за этого предлагается установить патчи от производителей операционных систем и программного обеспечения. Однако, как мы писали раньше, на некоторых компьютерах происходит зависание при загрузке после получения обновления. В связи с этим Microsoft приостановила выдачу обновлений для компьютеров с такими процессорами.

Microsoft

Корпорация уже выпустила патч для Windows 10. Владельцам некоторых более старших версий придётся загружать патчи вручную, если они не загрузились автоматически. Компания в своём блоге опубликовала обобщённые результаты исследования производительности:

- Windows 10 на новых чипах (компьютеры 2016 года с чипами Skylake, Kabylake или более новыми): процент замедления выражается в однозначных числах (т.е. не более 9%).

- Windows 10 на более старых чипах (компьютеры 2015 года с чипами Haswell или старше): некоторые тесты производительности показали значительное замедление. Предполагается, что для некоторых пользователей спад производительности будет заметен (точные цифры не приводятся).

- Windows 8 и Windows 7 (показатели тестов производительности для Windows 8.1 не уточняются) на более старых чипах (компьютеры 2015 года с чипами Haswell или старше): предполагается, что большинство пользователей заметит спад производительности. Также следует отметить, что на компьютерах старше 2015 года на любой операционной системе Windows ожидается довольно серьёзный спад производительности. В этом случае речь идёт о двузначных числах, то есть показатель производительности упадёт более чем на 9%.

- Windows Server на любом чипе (особенно в приложениях, основное время работы которых затрачивается на обмен данными с внешними устройствами): ожидается существенный упадок производительности.

Корпорация обещает выпустить более подробные результаты тестов производительности через несколько недель.

Apple

По словам представителей компании, устройства с системами Mac и iOS находятся в зоне риска. Поэтому компания выпустила патч для защиты от Spectre, и сообщалось, что он снижает производительность iPhone 6 до 50%. Но следом в Сети появилось опровержение: на поверку потери производительности оказались не столь велики и составляют в большинстве случаев всего 1-2%.

Так как активация эксплойта подразумевает предустановленное вредоносное ПО, эксперты Apple рекомендуют загружать приложения только из проверенных источников, таких, как, например, Apple Store. При загрузке приложения из Apple Store лишний раз проверьте, что вероятность вреда для устройства мала: ранее в истории фирменного магазина приложений Apple уже были некоторые неприятности.

Инженеры Google выпустили обновления для Android. Однако в данном случае ситуация остаётся немного запутанной, ведь никому не известно, когда сторонние разработчики (не Nexus или Pixel) внедрят их в выпущенные устройства. Зачастую ОС на бюджетных смартфонах на Android сторонних производителей обновляется не чаще одного раза за период пользования.

Также стало известно, что исправления в браузере Chrome отложены до выхода новой версии — 23 января.

Google позаботилась о своих облачных сервисах, пропатчив их без потери производительности. Более того, компания предоставила доступ к компилятору с открытым исходным кодом, с помощью которого они работали над патчами своих облачных технологий.

Mozilla

Mozilla выпустила патч для Firefox, но он исправляет не все проблемы.

IBM

IBM уже выпустила обновления для некоторых своих продуктов: это процессоры Power7+ и Power8. Также ожидается публикация решения для чипа Power9. Компания работает над патчами для «потенциально уязвимых» процессоров.

Проблемы с антивирусами

Некоторые разработчики антивирусных программ использовали для своих продуктов сомнительные техники. Антивирусы различными способами обходили Kernel Patch Protection (защиту ядра от пропатчивания), внедряя собственные супервайзеры для перехвата системных вызовов.

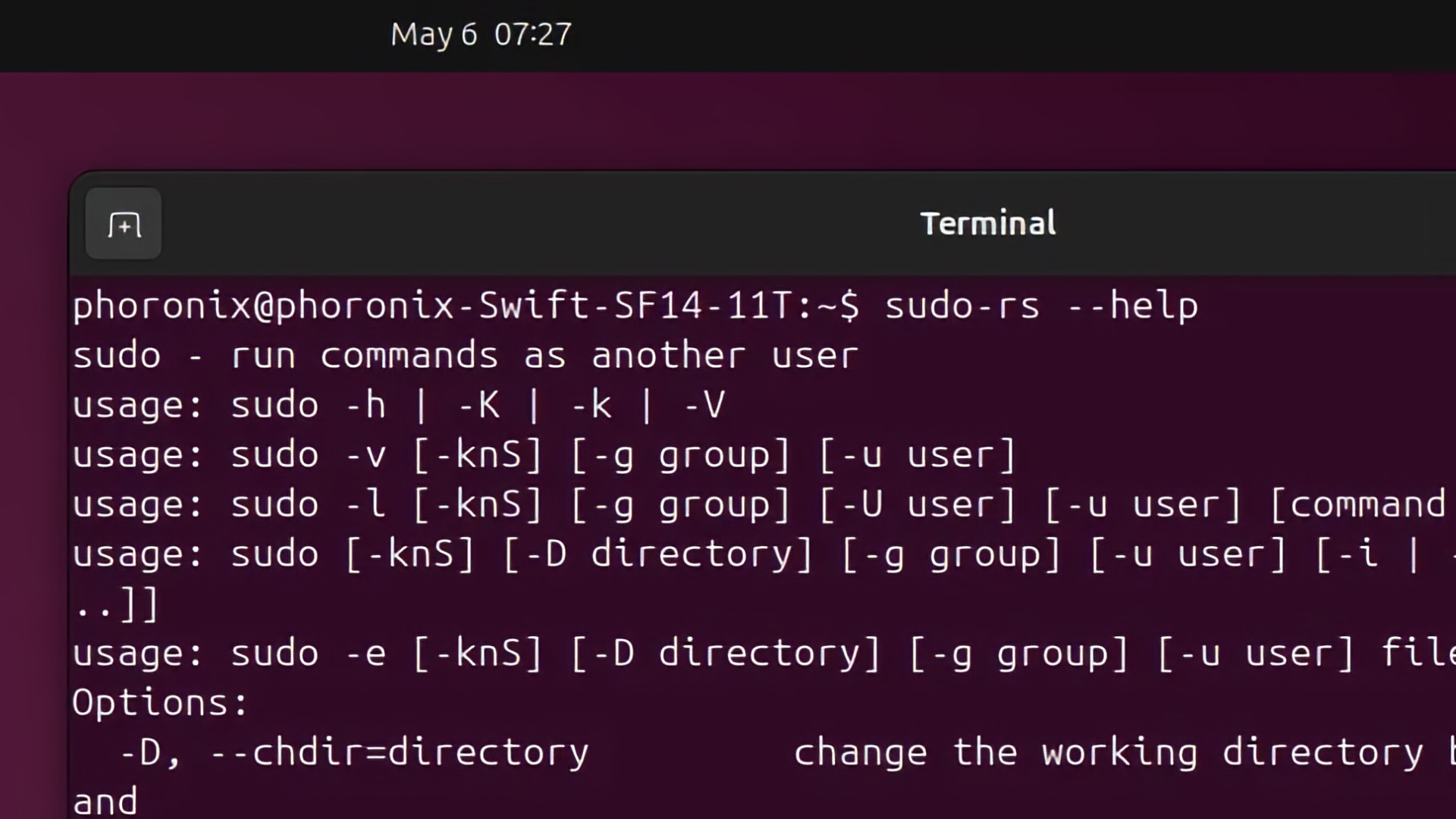

Инженеры Microsoft решили проблему скорее «кнутом», обязав производителей антивирусов добавлять следующую запись в реестр:

Key="HKEY_LOCAL_MACHINE"

Subkey="SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat"

Value="cadca5fe-87d3-4b96-b7fb-a231484277cc" Type="REG_DWORD”

Data="0x00000000”

Если её не будет в реестре, то операционная система не позволит загружать обновления до тех пор, пока антивирусная программа, нарушившая это требование, не будет удалена с компьютера.

Наиболее влиятельные и популярные производители антивирусного ПО уже решили или решают проблему совместимости.

Дополнительная информация об эксплойтах

Доступ к прототипам эксплойтов, которые используются для демонстрации совершения атак Spectre и Meltdown, был открыт исследователями проблем информационной безопасности. Кроме того, был раскрыт код библиотеки libkdump. Она использовалась для показа возможности кейлоггинга, определения содержимого областей физической памяти и для обхода KASLR (Kernel Address Space Layout Randomization). Лучше всего эксплойты сработали на компьютерах с процессорами Intel с поддержкой TSX (Transactional Synchronization Extensions). Сейчас ограничений доступа к репозиторию Meltdown на Github нет, поэтому можете ознакомиться с кодом подробнее.

Дополнительные ссылки:

- Детально прокомментированный эксплойт для Spectre.

- Вариант эксплойта на языке C.

- Проверьте, уязвим ли ваш компьютер: для Windows и для Linux.

- Подробное исследование Meltdown и Spectre.

- Блог Google Project Zero (ссылка на описание 3 вариантов атаки на кэш процессора).

- Описание этого класса атак от Пола Кёхера, в этот раз он выступил соавтором исследования Meltdown и Spectre.

4К открытий4К показов