На AliExpress найдена уязвимость, которая позволяет внедрять вредоносный код

Новости

Баг сайта AliExpress мог быть использован для фишинга данных кредитных карт посетителей сайта.

2К открытий2К показов

Проблема официального сайта AliExpress была обнаружена ещё 9 октября 2017 года, а устранена уже 11 октября. Об этом заявили эксперты Check Point, первыми сообщившие о найденной дыре в системе безопасности.

Уязвимость позволяла злоумышленникам присылать посетителям сайта ссылки на страницы AliExpress, в которых уже содержался вредоносный JavaScript-код. При переходе на заражённую страницу код выполнялся в браузере, обходя защиту AliExpress от XSS-атак из-за существовавшей open redirect уязвимости сайта.

Система купонов

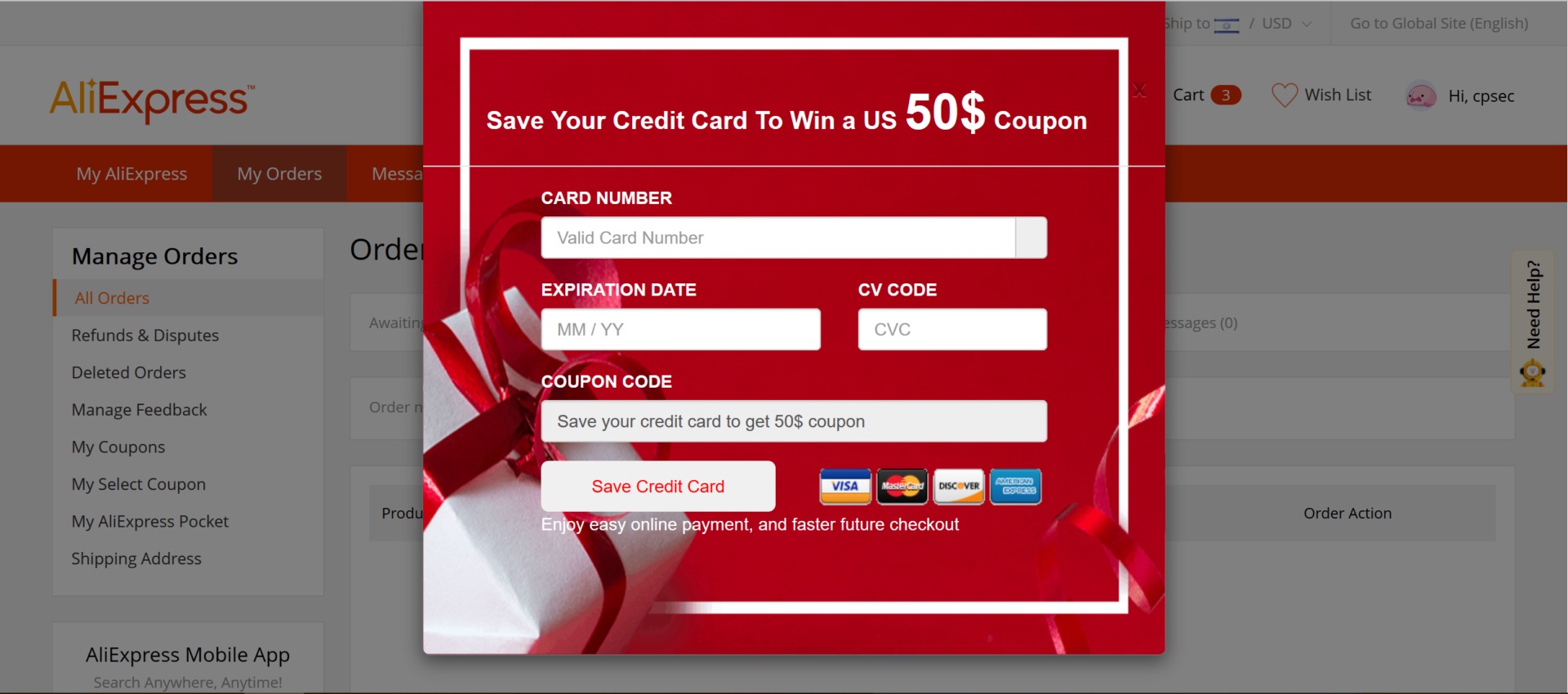

AliExpress использует систему купонов, чтобы привлечь новых клиентов для покупок в магазине. Очень часто при посещении сайта вы можете увидеть всплывающее окно, предлагающее ввести данные кредитной карты для последующей оплаты заказов. Это, по мнению AliExpress, сделает работу с ресурсом более удобной, так как отпадёт необходимость постоянного ввода данных, а также позволит выиграть купон на покупку.

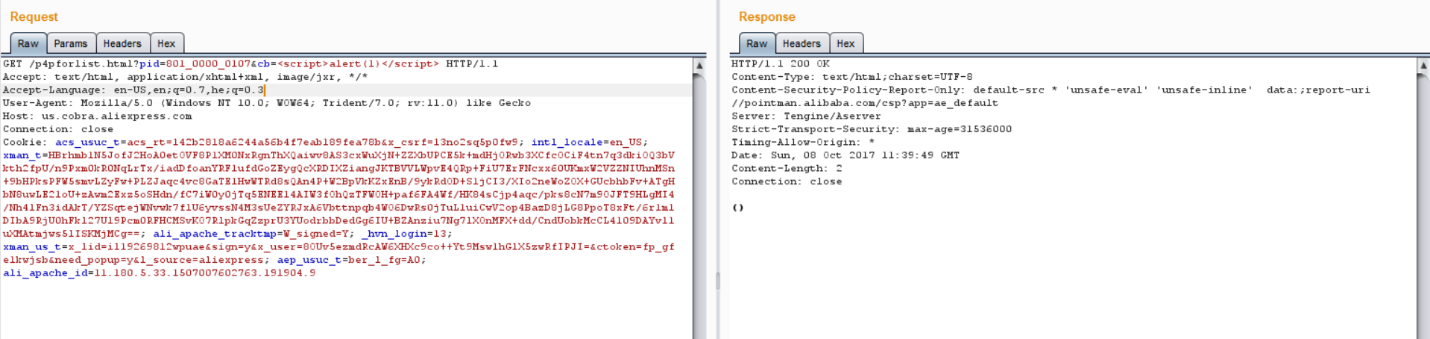

Если злоумышленник найдёт способ сделать инъекцию зловреда, он сможет обойти логику работы системы безопасности сайта и создать пейлоад, который выглядит подобным образом:

Атака может начаться с рассылки фишинговых писем, содержащих вредоносную ссылку. После перехода по этой ссылке клиент перенаправляется на страницу входа aliexpress.com. Затем после вполне обычного процесса регистрации отображается всплывающее фишинговое окно с купоном, запущенное на поддомене AliExpress. Введённые банковские данные для получения купона отправляются прямиком хакерам.

Обнаружение уязвимости

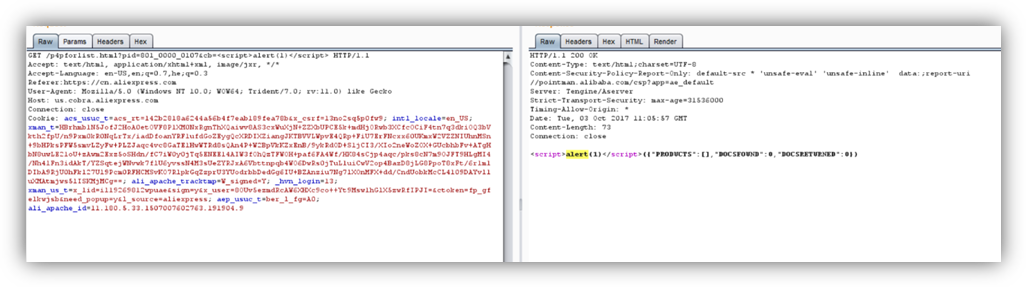

AliExpress состоит из множества веб-сайтов и поддоменов, работающих в группе AliBaba. Экспертами было установлено, что us.cobra.aliexpress.com некорректно работает с параметром cb. Именно манипуляции с этим параметром могли позволить злоумышленникам выполнять произвольный JS-код на поддомене AliExpress.

Отправка же вредоносного купона напрямую жертве не давала никакого эффекта, поскольку сайт AliExpress имеет защиту от межсайтового скриптинга.

Она базируется на проверке заголовка референта (referrer header), и, если он не задан или задан неправильно, то сервер отклоняет запрос на его обработку.

Что такое референт и его заголовок?

Референт является обычным HTTP-заголовком, который определяет URL страницы, с которой осуществлён переход. Например, при ручном наборе URL blog.checkpoint.com в строке поиска и последующем переходе на указанный сайт заголовок референта будет пустым, так как страница открыта в первый раз:

При дальнейшем открытии ссылки на YouTube с этой страницы браузер автоматически добавляет заголовок референта, который сообщит открываемой странице, что переход на неё осуществлён именно с blog.checkpoint.com:

Важно отметить, что референт устанавливается на каждый запрашиваемый ресурс, такой как JS, CSS, различные изображения и так далее. Таким образом, если злоумышленник сам отправит вредоносную ссылку жертве, то это не будет иметь никакого эффекта. Чтобы обойти эту защиту, экспертам пришлось использовать простой трюк.

Обход защиты

Они изучили внешний вид ссылок AliExpress, которые используются для редиректа на другую ссылку. Именно её программисты и смогли подменить для инъекции зловреда.

Следующим шагом было создание более короткой версии для этой огромной зловредной ссылки. Для этой цели подходили сервисы создания коротких ссылок.

http://bit.ly/2kyWVe1https://goo.gl/jL7vd1http://bit.do/AliExpress_Coupon

Ссылку «для красоты» можно было упаковать в QR-код:

Переход по этой ссылке направит пользователя на страницу входа AliExpress, куда будет внедрён JS-код, отображающий фальшивое всплывающее окно с купоном. Все введённые данные утекут прямо в руки к злоумышленникам.

2К открытий2К показов