Исследователи обнаружили Android-атаку Man-in-the-Disk, которой подвержены приложения от Google и Yandex

Новости

Уязвимость эксплуатирует способ взаимодействия приложений с внешней памятью устройства. Ей подвержены решения от Google, Yandex и Xiaomi.

2К открытий2К показов

Специалисты по кибербезопасности из Check Point раскрыли новый тип атаки под названием Man-in-the-Disk (MitD), которая эксплуатирует уязвимости в управлении внешней памятью приложениями на ОС Android. Уязвимы мобильные версии переводчиков от Google и Yandex, а также популярный браузер от Xiaomi.

Как работает Man-in-the-Disk?

По словам исследователей, существует несколько причин появления атаки MitD. Во-первых, каждое приложение на Android может получить доступ к данным другой программы, содержащейся во внешней памяти. Во-вторых, большинство приложений спрашивает у пользователя разрешение на работу с памятью, а они, как правило, дают согласие, не думая о возможном риске.

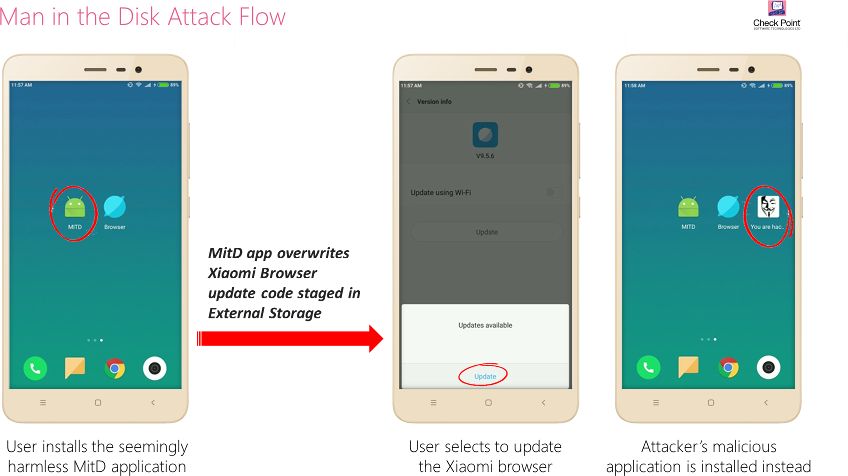

Сотрудники Check Point смогли воссоздать две версии Man-in-the-Disk:

- Первый вариант вмешивается в файлы целевого приложения, загружая во внешнюю память зловредные данные. Он приводит к ошибке в работе программы и оставляет бреши для дальнейших вредоносных действий. Кроме того, этот тип MitD позволяет получить разрешения, которыми обладало приложение-жертва, без дополнительных действий:

- Вторая версия атаки замещает временные файлы обновлений, которые приложения хранят во внешней памяти до их установки. Злоумышленник может заставить программу установить свою вредоносную версию либо сторонний хакерский софт:

Какие приложения подвержены атаке?

Среди уязвимых приложений, которые обнаружили специалисты, оказались такие, как: Google Translate, Google Voice Typing, Yandex Translate и Yandex Search, а также Xiaomi Browser. Примечательно, что решения от Google и Xiaomi являются предустановленными на большом количестве Android-устройств.

Разработчики опубликовали несколько видео, демонстрирующих работу атаки Man-in-the-Disk, в своем YouTube-канале. Они предупреждают, что другие популярные приложения, не проверенные специалистами, могут быть подвержены какому-либо типу уязвимости.

Как защититься?

Специалисты Check Point говорят, что разработчики приложений, в том числе из Google, не следуют таким практикам безопасности, как Android security guidelines. Они рекомендуют руководствоваться следующими средствами защиты от Man-in-the-Disk:

- проверять валидацию ввода при обработке файлов во внешней памяти;

- не хранить исполняемые файлы или классы во внешней памяти;

- подписывать и криптографически проверять файлы во внешнем хранилище до динамической загрузки.

Кроме того, команда Check Point считает, что безопасность Android должна быть усилена на системном уровне, а не программном. Только низкоуровневая защита может помочь в предотвращении подобных атак, считают в компании.

После обнаружения атаки специалисты отправили письма в Google и Xiaomi с описанием проблемы. Первая оперативно отреагировала и уже выпустила обновления безопасности для уязвимых приложений, в то время, как вторая предпочла не отвечать на письмо разработчиков.

Корпорация предпринимает дополнительные меры по улучшению безопасности в аппаратных компонентах ОС Android. Например, в начале августа 2018 года Google купила GraphicsFuzz, которая специализируется на поиске уязвимостей в видеоускорителях.

2К открытий2К показов