Россия и Украина вновь атакованы вирусом-шифровальщиком

Новости Отредактировано

Это уже третья в 2017 году волна распространения вирусов-шифровальщиков, требующих выкуп за разблокировку доступа к данным.

4К открытий4К показов

Одним из первых, кто сообщил о разворачивающейся атаке нового вируса-шифратора Bad Rabbit, стала компания Group-IB:

Кто пострадал?

Первыми, кого настигло распространение вируса, стали издательские агентства «Интерфакс» и «Фонтанка.ру». Сотрудники компаний обратились к Group-IB, рассказав, что наблюдается сбой в работе серверов. Также было установлено, что заражение компьютерных сетей произошло и в Украине, а именно в киевском метро, одесском аэропорту и в некоторых украинских министерствах.

Как распространяется?

Позднее выяснилось, что заражение Windows-машин происходит при посещении скомпрометированных веб-сайтов, которые предлагают скачать и установить новую версию Adobe Flash Player. После установки малварь начинает действовать аналогично своему предшественнику — вирусу Petya, но используя его обновлённую версию под названием Diskcoder.D.

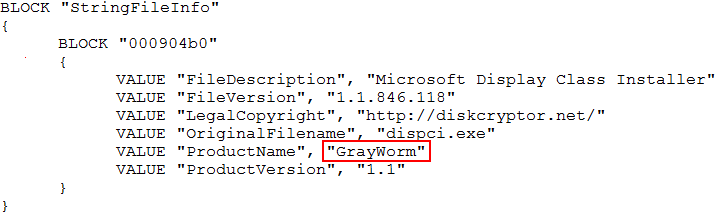

Предварительный анализ вируса показал, что вредоносное ПО включает в себя множество функций, направленных на быстрое заражение крупных корпоративных сетей. Исследователь проблем безопасности Кевин Бумон сообщил, что Bad Rabbit использует вполне законную программу DiskCryptor для шифрования жёстких дисков:

Данную находку также подтвердили сотрудники «Лаборатории Касперского». Они говорят, что исполняемый файл dispci.exe получен именно из DiskCryptor и используется в качестве модуля шифрования дисков.

Бумон также добавил, что Bad Rabbit полагается на закодированные учётные данные, которые обычно необходимы для совместного использования корпоративных сетей. Вредоносный файл с именем infpub.dat может использовать учётные данные, позволяя Bad Rabbit распространяться на другие компьютеры Windows в одной и той же локальной сети, соглашаются с Бумоном в «Лаборатории Касперского».

Более того, infpub.dat находит файлы жертвы с помощью встроенного списка расширений и шифрует их с помощью общедоступного ключа RSA-2048. ESET также сообщила, что вредоносное ПО использует средство администрирования сети Mimikatz для сбора учётных данных в уже заражённых системах.

Игра престолов

Сотрудники «Лаборатории Касперского» при анализе вируса обнаружили интересные отсылки к «Игре престолов». Некоторые из строк, используемых во всем коде, — это имена разных героев из этого произведения.

Что требует вирус?

Как и предыдущие версии вируса, Bad Rabbit после перезагрузки рабочей машины выведет на экран сообщение о том, что все важные данные зашифрованы и для их разблокировки необходимо перевести на счёт вымогателей определённую сумму в биткоинах. На этот раз злоумышленники требуют 0,05 биткоина, что по нынешнему курсу составляет примерно 280 $ или 16 000 рублей. По истечении 40 часов с момента блокировки сумма возрастает.

Открытым остаётся вопрос: что будет, если оплатить дешифровку данных? Многие специалисты сходятся во мнении, что ответ на него будет таким же, как и с Petya. Та версия была написана таким образом, что восстановление данных было практически невозможным. А истинная цель злоумышленников заключалась либо в саботаже атакуемых компаний с последующим удалением их данных, а не в получении выгоды, либо в сборе конфиденциальных данных для использования их в последующих более серьёзных атаках.

Как защититься?

«Лаборатория Касперского» советует своим клиентам убедиться, что все механизмы защиты сетей активированы в соответствии с рекомендациями, а компоненты Kasperky Security Network и System Watcher не отключены. Необходимо также провести немедленное обновление антивирусных баз.

В качестве дополнительных мер предосторожности компания рекомендует следующее:

- Ограничить выполнение файлов, расположенных в

С:\windows\infpub.datиC:\Windows\cscc.datв Kaspersky Endpoint Security; - Настроить режим Default Deny, запрещающий исполнение кода по умолчанию, для проактивной защиты.

Компания Microsoft обновила список рекомендаций для предотвращения заражения Windows-компьютеров вирусом Bad Rabbit. Мы также советуем следовать предложенной нами инструкции. Важно помнить, что если вы всё-таки поймали вирус, ни в коем случае не перезагружайте компьютер! Процесс шифрования начинается именно в момент включения устройства.

Обновлено 25.10 в 17:25. Основная волна атаки вируса-шифровальщика Bad Rabbit, атаковавшего российские СМИ и украинские организации, прекратилась. Об этом ТАСС рассказал замглавы Group-IB Сергей Никитин.

4К открытий4К показов