Обнаружен ботнет Satori с 280 000 активных «участников»

Новости

В течение двух последних недель это уже второе по счёту обнаружение столь огромного ботнета.

2К открытий2К показов

Специалисты обнаружили новую малварь Satori, насчитывающую более 280 000 активных ботов. Ботнет является улучшенным вариантом Mirai, малвари Интернета вещей, превращающей IoT-устройства в потенциальных участников DDoS-атак. Отметим, что это уже второе по счёту обнаружение столь крупного ботнета за последние две недели. Популярность Mirai объясняется тем фактом, что его исходный код был выложен в свободный доступ.

Ботнет Satori

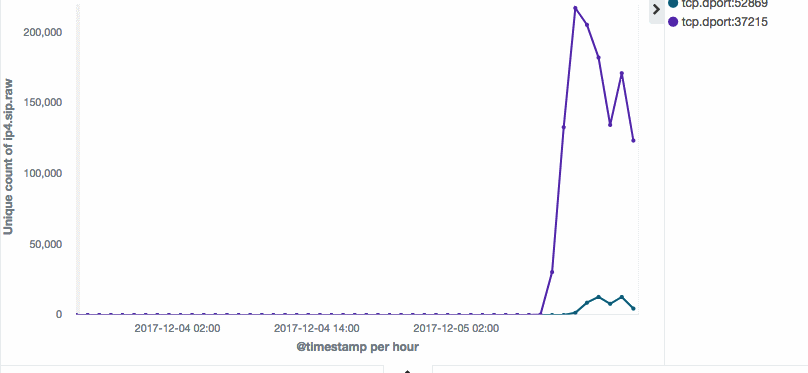

По словам Ли Фенгпея, специалиста компании Qihoo 360 Netlab, Satori впервые был обнаружен 5 декабря 2017 года. Отмечается, что малварь сканирует порты 37215 и 52869. Согласно отчёту Фенгпея, Satori заметно оличается от предыдущих версий Mirai, которые заражали IoT-устройства посредством Telnet-сканирования и методом подбора связки логина и пароля.

Как распространяется Satori?

Satori вместо сканера использует два эксплойта, которые пытаются подключиться к удалённым устройствам через порты 37215 и 52869. Это помогает считать новую версию малвари IoT-червем, способным самостоятельно распространяться без необходимости в дополнительных компонентах.

По данным Qihoo 360 Netlab, за 12 часов наблюдений было установлено, что 263 250 IP-адресов сканируют порт 37215 в поисках новых жертв, а еще 19 403 — порт 52869.

Эксплойты

Ли Фенгпей добавляет, что порт 37215 используется для эксплуатации уязвимости нулевого дня, чем и объясняется стремительный рост ботнета. Природа уязвимости пока не известна команде Qihoo 360 Netlab.

Однако главный стратег по вопросам безопасности провайдера CenturyLink Дэйл Дрю рассказал в интервью журналистам ArsTechnica, что речь вполне может идти об эксплуатации бага в роутерах Huawei Home Gateway. Эта уязвимость, позволяющая выполнить произвольный код, была обнаружена в конце ноября 2017 года специалистами компании Check Point.

По данным поисковика Shodan, в онлайн-доступе можно обнаружить не менее 225 000 уязвимых девайсов.

Что касается другого эксплойта порта 52869, то он относится к известной и старой уязвимости в устройствах Realtek (CVE-2014-8361), которая, скорее всего, уже была исправлена специальным патчем на многих устройствах. Именно этим и объясняется меньший успех подобных сканирований.

Satori связан с предыдущим ботнетом Mirai

Ли Фенгпей предполагает, что появление ботнета Satori может быть связано с ситуацией, обнаруженной аналитиками компании в Аргентине в конце ноября. Та версия Mirai в течение пары дней смогла заразить более 100 тысяч устройств. Остаётся неясным, стоит ли один и тот же человек за обоими ботнетами? Было лишь установлено, что обе версии используют одинаковые имена некоторых файлов и функций, а также схожие command and control протоколы.

2К открытий2К показов