Обнаружена новая атака класса «внедрение кода» на ОС Windows

Новости Отредактировано

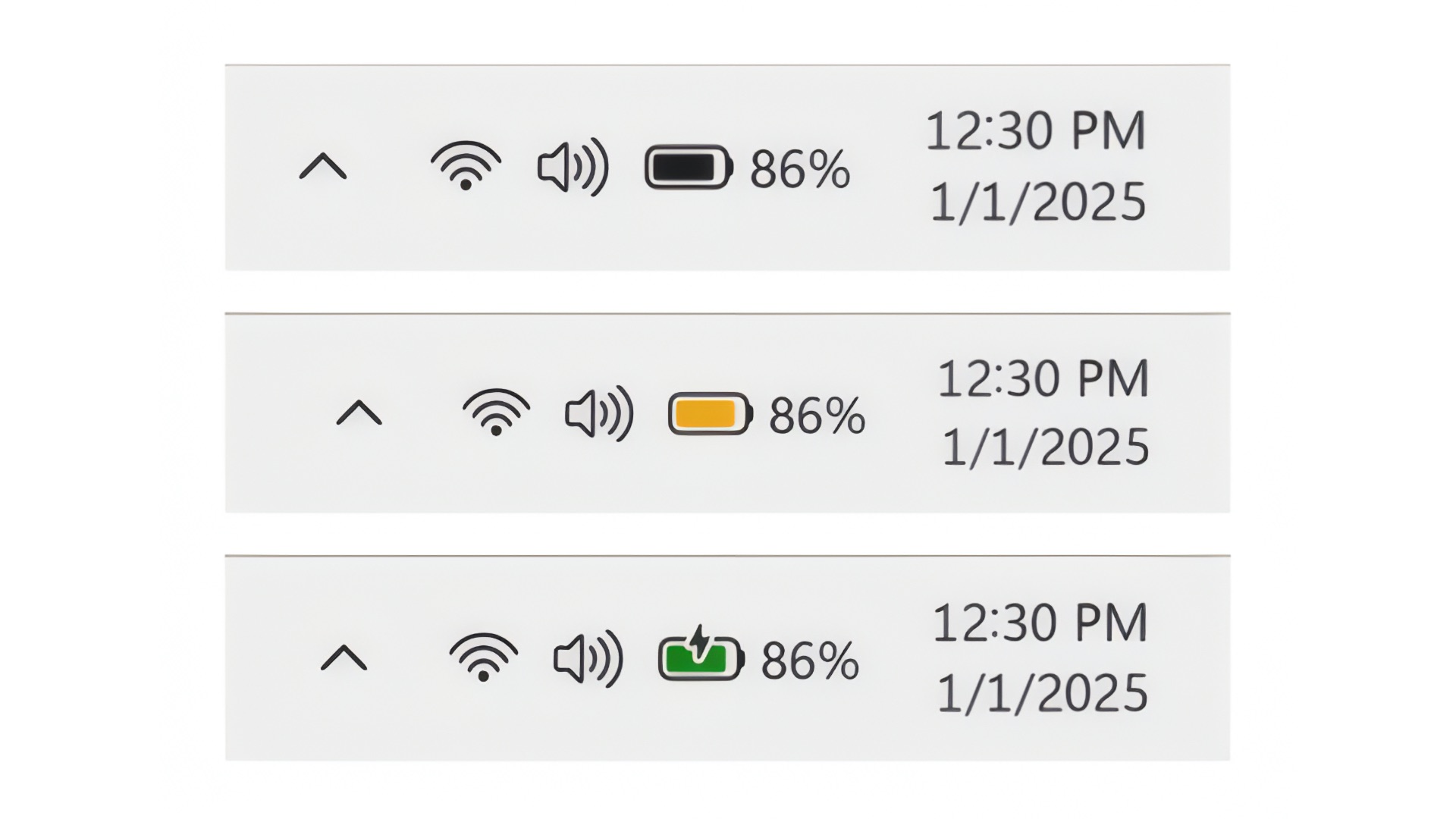

Уязвимость получила название PROPagate и сама по себе безвредна.

2К открытий2К показов

Исследователю по вопросам безопасности компании Hexacorn, известному под ником Аdam, удалось создать новый механизм внедрения кода, работающий на всех последних версиях Windows. Обнаруженная уязвимость позволяет хакерам незаметно внедрять вредоносный код в различные приложения через общие свойства функций и API управления графическим пользовательским интерфейсом Windows. Разработанный метод получил название PROPagate.

Источник уязвимости

Исследование Адама изначально было сфокуировано на SetWindowSubclass API, функции ОС Windows, управляющую графическими окнами приложений в родительском процессе.

Специалист по безопасности обнаружил, что может использовать доступные графические свойства окна (UxSubclassInfo и CC32SubclassInfo), которыми оперирует функция SetWindowSubclass, чтобы загрузить и запустить зловредный код в других программах.

Под угрозой находятся только процессы, использующие элементы управления Windows GUI и популярные GUI-фреймворки. Однако это вовсе не ограничение: обнаруженный баг затрагивает большую часть популярных программ, включая и Windows Explorer — излюбленную мишень для хакерских атак.

Какие ваши доказательства?

В опубликованном две недели назад посте с детальным описанием механизма PROPagate Адам рассказал об осуществленных атаках PROPagate на «Windows Explorer, Total Commander, Process Hacker, Ollydbg и еще несколько других программ».

Набросок вредоносной программы, который Адам отказался выкладывать в Сеть по очевидным причинам, одинаково эффективно работал на Windows XP и Windows 10.

На данный момент этот блок не поддерживается, но мы не забыли о нём!Наша команда уже занята его разработкой, он будет доступен в ближайшее время.

В следующем исследовании, опубликованном в прошедшую пятницу, эксперт также рассказал, что с небольшими модификациями код PROPagate работает на 32- и 64-битных версиях ОС Windows.

Сильно волноваться не стоит

На данном этапе разработанный механизм не представляет особой опасности, так как для его использования необходимо уже иметь какой-то запущенный зловредный код в системе, что весьма затруднительно. По словам разработчика PROPagate, Windows скорее всего не станет рассматривать найденную уязвимость как баг. Однако её можно использовать для серьёзных атак, по аналогии с недавней уязвимостью AtomBombing.

2К открытий2К показов