Telegram, CAPTCHA и запуск вредоноса в PowerShell: подробности новой хакерской схемы

Новости

Хакеры используют Telegram и фейковую CAPTCHA для запуска вредоносов через PowerShell, распространяя Cobalt Strike. Будьте осторожны с подозрительными ссылками

258 открытий6К показов

Хакеры начали использовать Telegram и популярную тактику «Click-Fix», замаскированную под CAPTCHA-верификацию, чтобы заставить пользователей запускать вредоносные команды в PowerShell.

Эта схема впервые была обнаружена исследователями из vx-underground и базируется на использовании актуальных новостей, связанных с Россом Ульбрихтом — создателем нелегального интернет-рынка Silk Road.

Как происходит заражение

Злоумышленники создают фейковые верифицированные аккаунты Ульбрихта на X.com и перенаправляют пользователей на его «официальные» Telegram-каналы.

На этих каналах жертве предлагается пройти верификацию через процесс, включающий выполнение PowerShell-команды.

Путь заражения следующий:

- Пользователи переходят в Telegram-канал через ссылку из сообщения, которое выглядит как официальное заявление или новость от имени Ульбрихта.

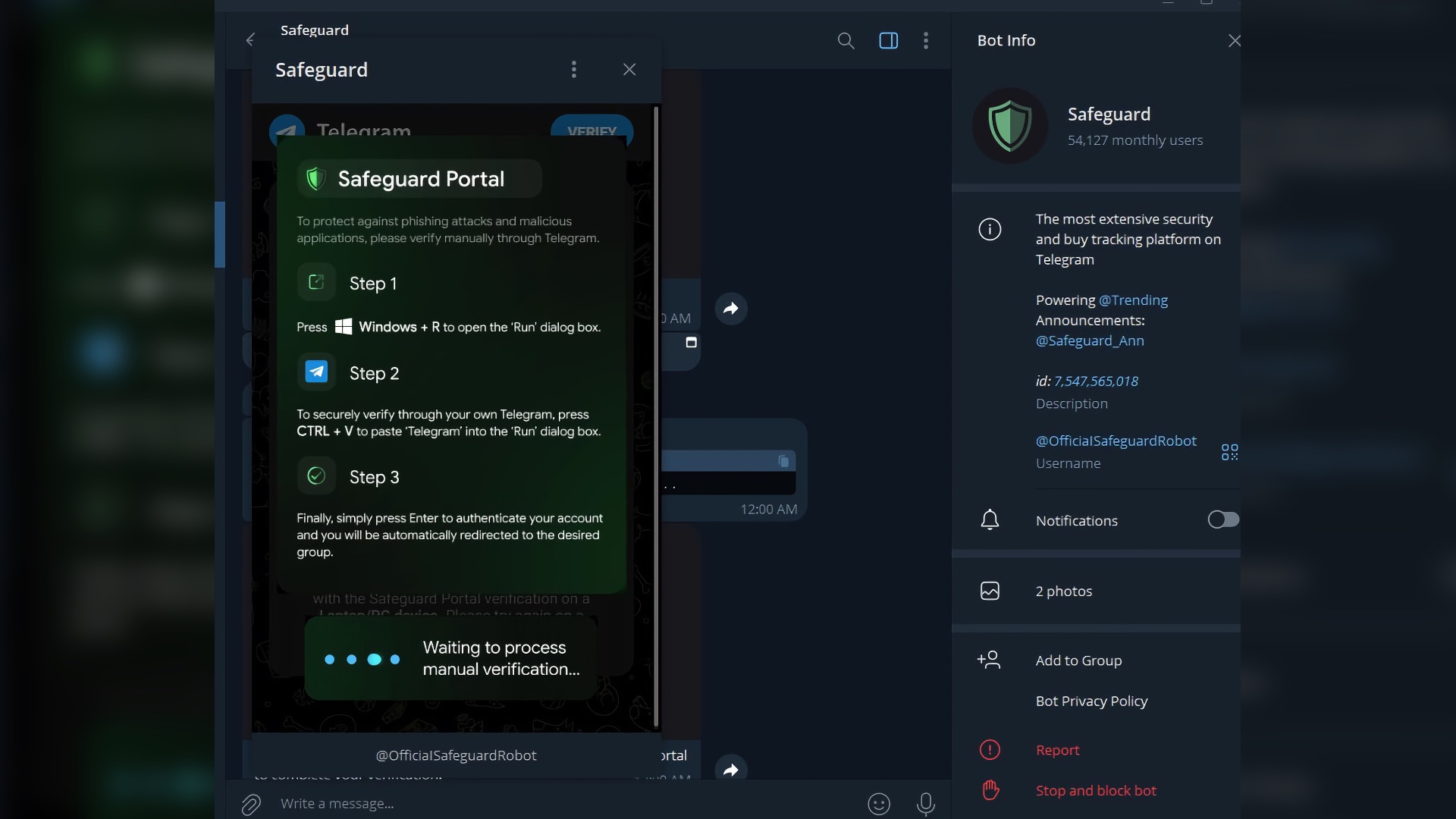

- На канале они видят «верификационное» сообщение под названием Safeguard, которое якобы необходимо для подтверждения их личности.

- В процессе им предлагается выполнить PowerShell-команду. Этот код автоматически копируется в буфер обмена через миниприложение в Telegram.

- Пользователей просят открыть диалоговое окно Windows Run, вставить команду и запустить её.

- Команда скачивает PowerShell-скрипт, который затем загружает ZIP-архив с вредоносным софтом. Один из файлов, identity-helper.exe, предположительно является загрузчиком Cobalt Strike — инструмента, который часто используется хакерами для получения удалённого доступа к устройствам.

Почему это опасно

Cobalt Strike — это инструмент для тестирования безопасности, который злоумышленники адаптировали для своих нужд.

Он может быть использован для подготовки атак с применением программ-вымогателей и кражи данных. Инфекция такого рода представляет серьёзную угрозу как для индивидуальных пользователей, так и для корпоративных сетей.

Кроме того, язык и интерфейс всей «верификационной» схемы тщательно продуманы, чтобы не вызывать подозрений у жертв.

Как защититься

- Никогда не выполняйте команды, скопированные из интернета, в PowerShell или диалоге Run, если вы не уверены в их назначении.

- Проверяйте содержимое буфера обмена в текстовом редакторе перед выполнением — обфускация или сложные конструкции должны стать сигналом тревоги.

- Используйте антивирусы и системы защиты от угроз, чтобы предотвратить заражение.

- Избегайте перехода по подозрительным ссылкам, даже если они выглядят официально.

258 открытий6К показов