Исследователи обнаружили уязвимость в веб-клиентах WhatsApp и Telegram

Новости

2К открытий2К показов

WhatsApp и Telegram исправили уязвимость в веб-клиентах своих мессенджеров, обнаруженную израильской фирмой Check Point. Она позволяла злоумышленникам получить доступ к аккаунту пользователя, следить за общением и похищать данные.

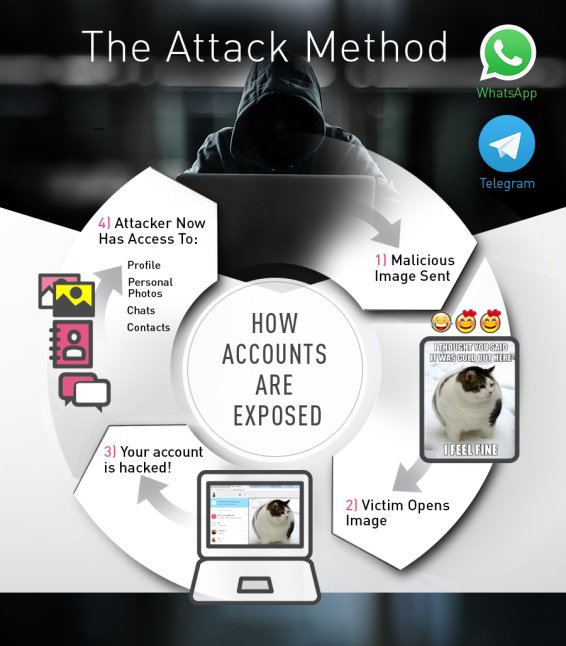

По данным исследователей, уязвимость заключалась в том, что злоумышленники могли загружать и отправлять опасный код, спрятанный в HTML-файлах. Оба мессенджера показали бы превью-изображение для таких ссылок, и пользователь решил бы, что сейчас откроет видео или картинку.

Как это работает?

После того, как пользователь нажимает на ссылку, исполняется зловредный JavaScript-код, содержащийся в HTML-файле, который ворует данные из хранилища localStorage браузера пользователя. Если не вдаваться в подробности, localStorage — это локальное хранилище, в котором хранятся данные веб-приложения (подробнее об этом можно узнать в нашей статье). В localStorage веб-клиентов WhatsApp и Telegram обычно содержатся список друзей, история переписки и последние переданные файлы.

А как же мобильные клиенты?

В зависимости от навыков злоумышленника, он может извлечь эти данные localStorage, а может и использовать JS-код для отправки веб-клиентам новых команд. Например, зловредный код может заменить содержимое localStorage на фальшивые ссылки и сообщения, которые пользователь примет за настоящие. Кроме того, поскольку эти сообщения автоматически синхронизируются с мобильным клиентом жертвы, такой способ атаки можно использовать и для совершения атак на мобильные устройства.

Но теперь мессенджеры в безопасности?

Check Point оповестила WhatsApp и Telegram об этой уязвимости неделю назад. Обе компании исправили её на сервере — пользователям даже не пришлось ничего делать. Теперь мессенджеры проверяют содержимое пересылаемых файлов до процесса шифрования, а не после, как было раньше.

О подробностях атаки можно узнать в блоге Check Point.

2К открытий2К показов