Злоумышленники научились определять пароли от устройств пользователей, используя их тела и Wi-Fi

Новости

13К открытий13К показов

Группа исследователей из Шанхайского университета транспорта, Массачусетского университета в Бостоне и университета Южной Флориды показала, что анализ радиосигнала может выдать вашу частную информацию, используя всего одну вредоносную точку доступа Wi-Fi.

В исследовании, опубликованном Ассоциацией вычислительного оборудования (Association of Computing Machinery), утверждается, что при достаточном количестве обучающих образцов точность распознавания пароля достигает 81,7%.

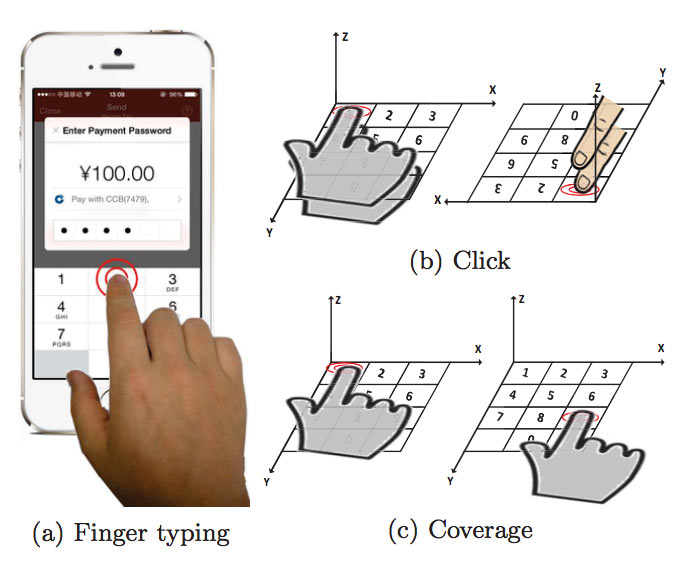

Суть атаки заключается в анализе служебного кода CSI (Channel State Information), содержащего общую информацию о состоянии сигнала. При нажатии на экран смартфона мощность сигнала Wi-Fi изменяется в зависимости от расположения пальца. Это позволяет расшифровать пароль.

Однако такие атаки не будут иметь успеха, если вы пользуетесь примитивным Wi-Fi роутером с одной антенной, т.к. он отражает сложные формирования лучей, применимые к Multiple-Input и Multiple-Output антеннам.

В современных же роутерах радиоволны контролируются программным обеспечением, которое использует малую разность фаз между антеннами, чтобы усилить сигнал в одном направлении и ослабить в другом.

Следующая картинка показывает значения CSI, полученные атакующими, когда пользователь продолжительное время нажимал разные клавиши или одну и ту же.

Чтобы заставить цель отправить CSI на изначальную станцию, хакеры отправляют ICMP-запрос к жертве, которая отсылает обратно ICMP-ответ. WindTalker’у (это фреймворк, позволяющий преступникам определять, какие клавиши нажимает пользователь, используя Wi-Fi) нужно получать всего лишь 800 пакетов ответов в секунду, чтобы проанализировать, что печатает пользователь.

Станция Wi-Fi для лучшей восприимчивости была модифицирована панельной антенной. Исследователи заставили WindTalker следить за HTTPS-сессией (для эксперимента был выбран AliPay).

Исследователи заметили, что существует простой способ заблокировать WindTalker: создатели приложений для оплаты должны случайным образом генерировать разметку клавиатуры. Хакеры всё еще смогут определить позицию пальца, но узнать, какая клавиша была нажата, у них уже не получится.

13К открытий13К показов