Злоумышленники научились использовать Git для удалённого выполнения зловредного кода

Новости

Но команда, занимающаяся созданием приложения, уже выпустила необходимый апдейт безопасности.

786 открытий832 показов

Разработчик Git Джунио Си Хамано опубликовал срочное сообщение. В нём он призвал пользователей, использующих версию инструмента 2.15 и новее, обновиться из-за обнаружения в нём серьёзной уязвимости.

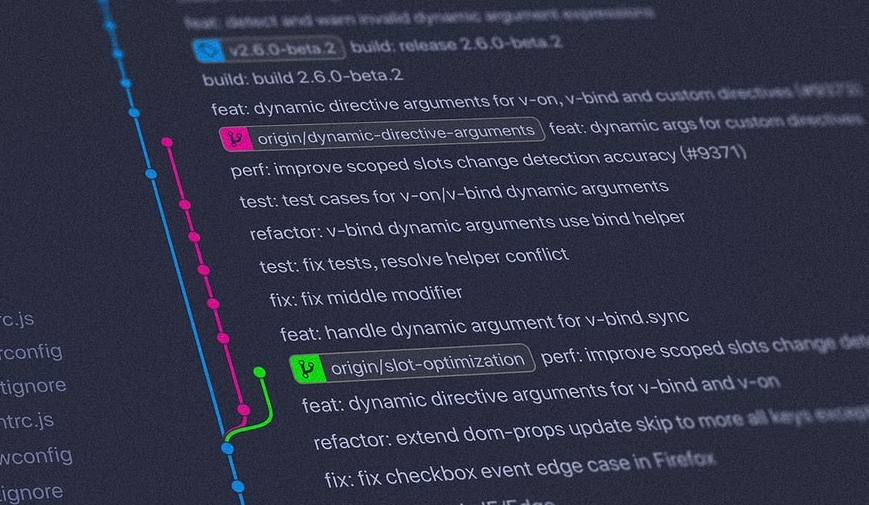

Речь идёт о «дыре», получившей номер CVE-2021-21300. Злоумышленники могли воспользоваться ею, чтобы удалённо выполнить зловредный код при клонировании репозитория через команду git clone, пишет OpenNET.

Сообщается, что проблема актуальна лишь для файловых систем, не различающих регистр символов и поддерживающих при этом символические ссылки (NTFS, HFS+ и APFS). Это значит, что в первую очередь рискуют пользователи macOS и Windows.

Как защититься, не обновляясь?

- Открыть Терминал и выполнить команду:

git config --global core.symlinks false

- Либо выполнить другую команду:

git config --show-scope --get-regexp 'filter\..*\.process'

При этом специалисты также рекомендуют не клонировать непроверенные репозитории.

Источник: OpenNET

786 открытий832 показов