Что такое SOC (Security Operations Center) и как он защищает данные

Рассказываем, что такое Security Operations Center и показываем, как он защищает данные.

872 открытий6К показов

Киберугрозы сегодня — это уже не просто попытки взлома или внедрения вирусов, а сложные, многоступенчатые атаки, которые могут парализовать работу целых корпораций. Злоумышленники активно используют ИИ для генерации фишинга, автоматизации атак и обхода традиционных систем защиты. В таких условиях стандартных мер безопасности уже недостаточно — нужен централизованный механизм, который не просто фиксирует угрозы, а предупреждает их.

И такой механизм существует — называется он Security Operations Center (SOC). Структура превращает хаотичный поток событий в управляемый процесс, сочетая технологии, аналитику и экспертизу для раннего выявления и нейтрализации угроз.

В статье разберем принципы работы, задачи и преимущества использования SOC, а также узнаем, почему без внедрения новой концепции безопасности даже защищенная инфраструктура остается уязвимой.

Основные задачи SOC

Security Operations Center — это специализированное подразделение, отвечающее за непрерывный мониторинг системы и защиту информационных активов организации. Ключевая задача SOC — не просто фиксировать угрозы, а оперативно на них реагировать, минимизируя возможный ущерб. В отличие от классических ИБ-служб, центр работает в режиме 24/7, анализируя потоки данных из различных источников — сетевого оборудования, серверов, конечных устройств, облачных сервисов и приложений.

Одна из главных проблем, с которой сталкиваются современные компании, — это нехватка ресурсов для обработки огромного объема событий безопасности. Большинство организаций просто не успевают своевременно реагировать на инциденты из-за перегруженности аналитиков ложными срабатываниями.

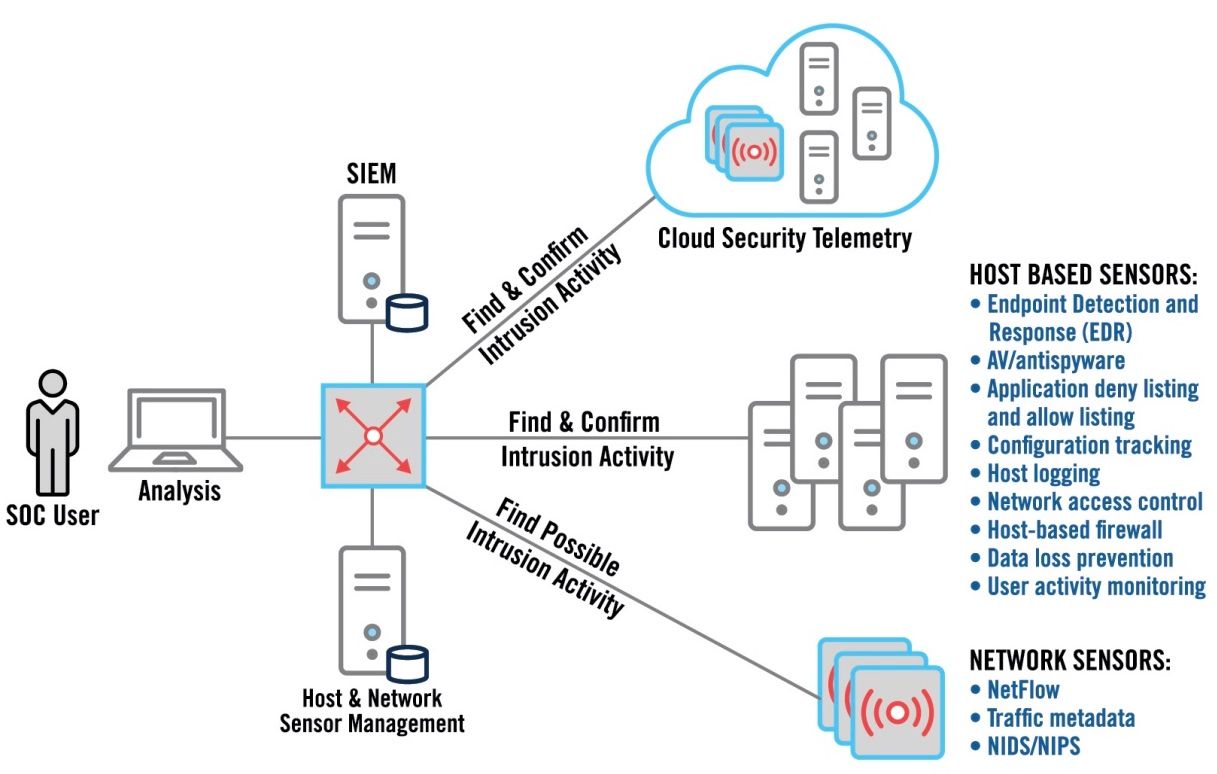

Именно здесь на помощь приходит Центр управления информационной безопасностью, использующий автоматизированные системы вроде SIEM (Security Information and Event Management) и SOAR (Security Orchestration, Automation and Response). Эти инструменты фильтруют шум, выделяя действительно критичные угрозы.

Рассмотрим главные задачи SOC подробно.

Мониторинг и обнаружение

Первая и самая очевидная функция SOC в информационной безопасности — постоянный контроль активности в корпоративной сети.

Это не пассивное наблюдение, а направленный поиск аномалий:

- нестандартных запросов к базам данных;

- подозрительных входов в систему;

- неавторизованных изменений конфигураций и т.д.

Например, если сотрудник в ночное время пытается скачать большие объемы информации, система зафиксирует это событие и передаст его аналитикам для проверки.

Но мониторинг — лишь начальный этап. Современные злоумышленники применяют сложные техники, по типу атак с нулевым днем или латентные угрозы, которые могут оставаться незамеченными месяцами.

Чтобы противодействовать им, SOC использует Threat Intelligence (отслеживание угроз) — сбор и анализ данных о новых векторах атак, уязвимостях и тактиках хакеров. Например, если в даркнете появляется информация о продаже данных компании, SOC может оперативно проверить, не связана ли утечка с текущими процессами в инфраструктуре.

Реагирование и восстановление

Обнаружение угроз — только половина дела. Гораздо важнее качественное реагирование. SOC не просто констатирует факт атаки, а предпринимает конкретные действия — блокирует вредоносные IP-адреса, изолирует зараженные узлы, отзывает в доступе скомпрометированным учеткам. В случае с программами-вымогателями счет идет на минуты — чем быстрее будет остановлено распространение, тем меньше данных окажется зашифровано.

После нейтрализации угрозы начинается этап восстановления. SOC координирует откат систем к последней «чистой» версии, проверяет резервные копии на предмет повреждений, обновляет правила безопасности, чтобы предотвратить повторные атаки. Если инцидент произошел из-за уязвимости в ПО, команда обеспечивает установку патчей не только на пораженных машинах, но и во всей инфраструктуре.

Соответствие стандартам и аудит

Помимо технических аспектов, SOC играет важную роль в соблюдении регуляторных требований. Многие отрасли — финансы, здравоохранение, госсектор — обязаны соответствовать строгим стандартам вроде PCI DSS, HIPAA или GDPR.

SOC помогает вести журналы событий, готовить отчеты для аудиторов, а также оперативно реагировать на инциденты, которые могут повлечь штрафы или репутационные потери.

Актуализация методов: эволюция угроз = эволюция SOC

Киберугрозы не стоят на месте, и SOC вынужден адаптироваться к новым вызовам. Если раньше основное внимание уделялось защите периметра, то сейчас акцент сместился на поведенческий анализ и проактивную защиту.

Современные центры мониторинга используют машинное обучение для выявления аномалий в поведении пользователей, а также внедряют технологии обмана (Deception Technology). Специальное ПО создает ложные цели, чтобы выявить злоумышленников, уже проникших в сеть.

При этом эффективность центра безопасности SOC зависит не только от технологий, но и от слаженной работы команды. Аналитики, инженеры, специалисты по киберразведке должны действовать как единый механизм. Только тогда организация сможет противостоять даже самым изощренным атакам.

Преимущества SOC

Развертывание принципов SOC или Центра управления безопасностью трансформирует подход к защите данных, предлагая комплексные решения вместо точечных мер.

Главные плюсы такого подхода:

- В отличие от разрозненных систем, SOC обеспечивает единую точку мониторинга, где анализируются данные с сетевых устройств, серверов, рабочих станций и облачных сервисов.

- Постоянный аудит уязвимостей и автоматизированное тестирование на проникновение позволяют выявлять слабые места до того, как их обнаружат злоумышленниками. Например, SOC находит неправильно настроенные правила доступа в облачном хранилище или подозрительную активность в доменных службах, что особенно актуально в условиях атак на службы каталогов.

- Многие стандарты, такие как PCI DSS, ISO 27001 и GDPR, требуют не только внедрения защитных механизмов, но и доказательств их работоспособности. SOC автоматизирует сбор доказательной базы: журналы событий, отчеты об инцидентах, записи реагирования. Это избавляет компанию от рутинной подготовки к аудитам и снижает риски санкций.

- Хотя развертывание центра требует инвестиций, это сокращает прямые и косвенные убытки от кибер-инцидентов. По расчетам Ponemon Institute, средняя стоимость утечки данных в 2023 году составила $4.45 млн, при этом компании с SOC тратят на ликвидацию последствий на 30-40% меньше.

- Современные SOC используют машинное обучение для анализа паттернов атак и предсказания новых векторов угроз. Это особенно ценно в условиях, когда злоумышленники применяют ИИ для генерации вредоносного кода и фишинговых кампаний.

- По мере роста компаний традиционные методы безопасности становятся неэффективными из-за все большей поверхности атаки. Гибкая архитектура SOC позволяет адаптировать процессы мониторинга и реагирования без полного пересмотра инфраструктуры.

Какие инструменты и технологии используются в SOC

Современный Security Operations Center — это сложный технологический комплекс, где различные решения интегрированы в единую экосистему. Основу составляет SIEM-система, которая агрегирует данные из всех источников — сетевого оборудования, серверов, приложений. Популярные платформы вроде Splunk или IBM QRadar не просто собирают логи, но и выявляют аномалии с помощью алгоритмов машинного обучения.

Для автоматизации рутинных задач применяют SOAR-платформы. Они создают сценарии реагирования: например, при обнаружении подозрительного файла система автоматически изолирует зараженный узел, отправляет уведомление аналитикам и обновляет правила межсетевого экрана. Такой подход особенно эффективен против массовых атак, где скорость реакции критична.

Обнаруживают угрозы на конечных точках EDR/XDR-решения (Endpoint Detection and Response / Extended Detection and Response). В отличие от традиционных антивирусов, эти системы анализируют поведение процессов, выявляют даже неизвестные вредоносные программы. XDR идет дальше, объединяя данные не только с компьютеров, но и из облачных сервисов, почтовых систем. По статистике Group-IB, использование EDR снижает успешность атак на конечные точки на 40-60%.

Сетевую безопасность контролируют IDS/IPS (системы обнаружения и предотвращения вторжений). Они работают как «цифровые дозорные», анализируя трафик в реальном времени. Современные решения, по типу Darktrace, используют ИИ для выявления даже замаскированных атак, включая латеральные перемещения внутри сети.

Отдельного внимания заслуживает службы Threat Intelligence. Платформы вроде Recorded Future или отечественной ThreatLook автоматически обновляют базы индикаторов компрометации (IoC), что позволяет SOC блокировать атаки на ранних этапах.

Для управления уязвимостями применяют сканеры вроде Tenable.io или Rapid7, которые выявляют слабые места в ПО и конфигурациях. А технологии UEBA (User and Entity Behavior Analytics) помогают обнаружить инсайдерские угрозы, анализируя отклонения в поведении пользователей.

Важно понимать, что эффективность SOC зависит не от отдельных инструментов, а от их интеграции. Например, когда SIEM получает предупреждение от EDR, SOAR может автоматически запустить процедуру изоляции устройства, а разведка киберугроз (Threat Intelligence) — проверить хэш файла в базах. Комплексный подход превращает разрозненные данные в оперативную информацию, на основе которой принимаются решения.

Российские компании все чаще выбирают гибридные модели, сочетая облачные SIEM с локальными решениями для обработки чувствительных данных. Этот тренд особенно актуален в свете требований регуляторов к хранению информации внутри страны.

Команда SOC: кто работает и за что отвечает

Эффективность Security Operations Center определяется не только технологиями, но и людьми, которые управляют этими системами. В типичном SOC работает несколько категорий специалистов со своими зонами ответственности.

Первая линия обороны — аналитики первого уровня (L1). Их задача — первичная обработка событий безопасности:

- они фильтруют ложные срабатывания;

- проверяют базовые индикаторы компрометации;

- выявляют сложные случаи.

Эти специалисты работают по готовым сценариям (playbooks), что позволяет быстро обрабатывать до 70% рутинных инцидентов.

Когда ситуация требует более глубокого разбора, в дело вступают аналитики второго уровня (L2):

- они исследуют цепочки атак;

- анализируют поведение злоумышленников в сети;

- определяют масштаб компрометации.

Например, если система зафиксировала подозрительную активность в Active Directory, служба L2 не просто проверит конкретное событие, но и проанализирует возможные перемещения злоумышленников.

Самые сложные случаи — компрометация нулевого дня, целевые атаки или скрытые угрозы — попадают к аналитикам третьего уровня (L3). Эти эксперты сочетают навыки реверс-инжиниринга, цифровой криминалистики и анализа вредоносного кода. Они могут разобрать логику работы нового вируса, восстановить хронологию атаки или выявить утечку данных даже при отсутствии явных следов.

Отдельная роль отводится инженерам SOC — они поддерживают работоспособность SIEM, SOAR и других платформ. Эти специалисты настраивают правила корреляции, интегрируют новые источники данных и следят за тем, чтобы системы реагировали на актуальные угрозы. В крупных SOC есть и DevOps-инженеры, которые автоматизируют процессы мониторинга и реагирования.

Проактивным поиском занимаются охотники за угрозами (Threat Hunters). В отличие от аналитиков, которые исследуют уже обнаруженные инциденты, эти специалисты ищут скрытые компрометации, анализируя аномалии в поведении систем и пользователей. По данным исследования Positive Technologies, компании с выделенными службами Threat Hunters обнаруживают на 40% больше скрытых угроз.

После серьезных инцидентов в работу включаются форензик-специалисты. Они восстанавливают полную картину атаки: какие данные были похищены, какие системы затронуты, как злоумышленники получили доступ. Эти эксперты особенно востребованы при расследовании утечек или атак на критическую инфраструктуру.

За стратегическое направление отвечает руководитель SOC (SOC-менеджер). Этот специалист координирует работу команды, взаимодействует с другими подразделениями компании и переводит технические детали инцидентов на язык бизнес-рисков. В крупных организациях есть также директор по реагированию на инциденты, который управляет кризисными ситуациями.

Особняком стоят красные команды (Red Team) — они моделируют атаки, чтобы проверить устойчивость защиты. Их работа помогает выявить слабые места до того, как ими воспользуются реальные злоумышленники. По статистике Group-IB, регулярные тестирования Red Team снижают успешность внешних атак на 25-35%.

В небольших SOC один специалист может совмещать несколько ролей. Например, аналитик L2 занимается и охотой на киберугрозы, а инженер — настройкой автоматизации. Но по мере роста компании разделение обязанностей становится критичным для эффективной работы.

Ключевой тренд последних лет — развитие гибридных моделей, когда часть задач (например, мониторинг 24/7) передается на аутсорсинг, а сложные расследования остаются за внутренней командой. Такой подход позволяет даже средним компаниям получить уровень защиты, сопоставимый с крупными игроками.

Модель работы SOC

Современный Security Operations Center функционирует по четко выверенной схеме, адаптируя свои процессы под конкретные угрозы и бизнес-требования. В основе лежит цикличная модель, сочетающая постоянный мониторинг, оперативное реагирование и пост-анализ.

Первичное обнаружение угроз происходит через системы сбора данных — SIEM-платформы агрегируют информацию с сетевого оборудования, конечных точек, облачных сервисов и приложений. Современные SOC обрабатывают в среднем от 10 000 до 100 000 событий ежечасно, при этом только 5-7% из них требуют вмешательства аналитиков.

Выявленные аномалии проходят многоступенчатую верификацию. На первом уровне автоматизированные правила и базовые корреляции отсеивают до 60% ложных срабатываний. Оставшиеся события попадают к аналитикам, которые определяют критичность по шкале CVSS (Common Vulnerability Scoring System) или внутренним метрикам. Например, попытка входа в систему с необычного местоположения может быть безобидной, но если она совпадает с активностью в даркнете — это повод для немедленного реагирования.

Процесс реагирования варьируется в зависимости от типа угрозы. Для нейтрализации массовых атак (фишинг, DDoS) часто применяют автоматизированные сценарии через SOAR-платформы: блокировка IP-адресов, изоляция зараженных узлов, отзыв доступов.

Целевые атаки требуют ручного расследования — аналитики восстанавливают цепочку компрометации, используя данные EDR-систем и сетевых датчиков. По данным Positive Technologies, среднее время нейтрализации сложного инцидента сократилось с 56 до 18 часов за последние 3 года благодаря улучшению инструментария.

После устранения угрозы начинается фаза пост-анализа. Специалисты изучают артефакты атаки, определяют уязвимости в инфраструктуре и разрабатывают рекомендации. Например, если инцидент произошел из-за устаревшего ПО, SOC может инициировать внеплановое обновление или временное отключение сервиса.

Интеграция с DevSecOps — ключевой тренд последних лет. SOC все чаще участвует в жизненном цикле разработки: анализирует код на уязвимости, тестирует конфигурации облачных сервисов, проверяет CI/CD-цепочки. Это позволяет выявлять проблемы на этапе проектирования, а не эксплуатации.

Уровень зрелости SOC оценивают по 5-ступенчатой модели:

- Реактивный — реагирование только на явные инциденты.

- Проактивный — базовый мониторинг и элементарная автоматизация.

- Прогнозирующий — использование инструментов отслеживания киберугроз (Threat Intelligence) и поведенческого анализа.

- Адаптивный — интеграция с бизнес-процессами и Red Team.

- Оптимизированный — машинное обучение и предиктивная аналитика.

Как SOC защищает данные

Security Operations Center обеспечивает комплексную защиту информации через многоуровневый контроль и оперативное реагирование. Один из ключевых аспектов — выявление несанкционированного доступа.

Современные SOC используют поведенческую аналитику для обнаружения аномалий: необычных действий учетных записей, подозрительных запросов к базам данных или попыток эскалации привилегий. Например, система может зафиксировать, что пользователь вне рабочего времени скачивает большие объемы информации, и автоматически инициировать проверку.

Блокировка утечек происходит за счет комбинации технологий. DLP-системы отслеживают передачу конфиденциальных данных, а EDR-решения пресекают деятельность вредоносных программ. Особое внимание уделяется фишингу — согласно отчету Group-IB, 83% успешных атак начинаются именно с компрометации почтовых ящиков.

Скорость реагирования — критичный параметр. Внедрение SOAR-платформ сокращает время обнаружения угроз с нескольких дней до минут. Автоматизированные сценарии мгновенно изолируют зараженные узлы, блокируют подозрительные IP-адреса и приостанавливают скомпрометированные учетные записи.

Принцип Zero Trust реализуется через постоянную верификацию. SOC анализирует не только внешние угрозы, но и внутреннюю активность, проверяя каждое действие в корпоративной сети. Многофакторная аутентификация, микросегментация и контроль доступа на основе ролей (RBAC) становятся стандартными элементами защиты.

Дополнительный уровень безопасности обеспечивает прогностическая аналитика. Современные центры мониторинга используют машинное обучение, чтобы выявлять скрытые паттерны атак и предупреждать инциденты до их реализации. Это особенно актуально для защиты от целевых атак (APT), которые могут развиваться месяцами.

Организации с развернутыми центрами мониторинга гораздо реже сталкиваются с успешными компрометациями данных, но при этом важно понимать, что технологии — лишь инструмент. Реальную защиту дает симбиоз автоматизированных систем, квалифицированных специалистов и отлаженных процессов.

Метрики эффективности SOC

Оценка работы Security Operations Center невозможна без четких количественных показателей. Эти метрики помогают понять, насколько быстро и точно команда обнаруживает угрозы, реагирует на них и минимизирует возможный ущерб.

MTTD (Mean Time to Detect) — среднее время обнаружения инцидента. Показатель отражает, как быстро SOC замечает аномальную активность после ее появления в системе.

По данным исследования SANS Institute, в 2023 году средний MTTD для компаний с развитой инфраструктурой безопасности составил около 4 часов. Однако для целевых атак этот показатель может увеличиваться до нескольких недель — именно поэтому так важны системы поведенческого анализа и Threat Intelligence.

Не менее критичен параметр MTTR (Mean Time to Respond) — период между обнаружением угрозы и ее полной нейтрализацией. Современные SOC с автоматизированными платформами SOAR сокращают это время до 30-60 минут для стандартных инцидентов. Для сравнения: при ручном реагировании аналогичный процесс занимает 4-6 часов.

Распределение количества инцидентов по уровням критичности помогает оценить нагрузку на команду и качество работы систем фильтрации.

В хорошо настроенном SOC соотношение обычно выглядит так:

- 70-80% — низкий приоритет (ложные срабатывания, незначительные события);

- 15-20% — средний приоритет (потенциально опасные аномалии);

- 5-10% — высокий приоритет (реальные атаки или серьезные угрозы).

Резкий рост числа высокоприоритетных инцидентов может сигнализировать либо о повышении активности злоумышленников, либо о проблемах в настройке систем мониторинга.

Соотношение ложных и истинных срабатываний — ключевой индикатор точности работы SOC. Высокий процент ложных тревог (более 30-40%) приводит к «усталости» аналитиков и повышает риск пропуска реальных угроз. Современные SIEM-системы с машинным обучением позволяют снизить этот показатель до 10-15%, но требуют постоянной корректировки правил корреляции.

SLA по реагированию — договорные обязательства, которые определяют, как быстро SOC должен сработать на инцидент:

- критические угрозы (атака в процессе) — реакция в течение 15 минут;

- высокий риск (признаки компрометации) — не более 1 часа;

- средний приоритет — до 4 часов.

Дополнительные метрики включают:

- процент обнаруженных угроз — сколько атак было выявлено до нанесения ущерба;

- среднее время восстановления после инцидента;

- количество пропущенных угроз — обычно выявляется при аудитах или тестах Red Team.

Важно понимать, что идеальных показателей не существует. Например, снижение MTTD часто приводит к росту ложных срабатываний. Поэтому успешные SOC постоянно балансируют между скоростью, точностью и ресурсозатратами, регулярно пересматривая свои метрики в соответствии с изменяющейся киберугрозой.

872 открытий6К показов