OFFZONE 2025: LLM-агенты, фаззинг гипервизоров и секретные архивы кибербезопасности

OFFZONE 2025: тренды кибербезопасности и LLM-агенты

404 открытий3К показов

Лев Прокопьев, технический директор PrivEsc.ru побывал на конференции по кибербезу OFFZONE. Эта статья его обзор трендов и тем, которые обсуждались на конференции.

Мой путь в кибербезопасности начался с пентеста и анализа защищённости, а последние два года я погрузился в мир компилируемых языков и разработки ИИ-агентов для защиты систем. На OFFZONE я не был с 2023 года, возвращение сюда оказалось особенно ценным: индустрия как всегда перевернулась несколько раз, приятно оказаться в гуще событий вновь. Атмосфера узнаваемая — всё в лучших традициях конференции.

День первый

21 августа 2025 года. Просыпаться в восемь утра человеку, чьи ночи принадлежат ошибкам компилятора, http-прокси и коротким видео в интернете, — жест аскетизма, достойный античного стоика. Чтобы избежать очередей, я вошёл через журналистский бейдж.

Бейдж OFFZONE — отдельная история. Это программируемое устройство: через коннекторы подключаешь модули — хоть фонарик, хоть динамик. Зарабатываешь офкоины, взламывая стенды или решая квесты, а потом тратишь на мерч. Инструмент для погружения, где мерцающий светодиод напоминает: ты внутри.

У каждого на OFFZONE своя цель: доклады, живое общение со спикерами, встреча коллег с прошлых проектов или адреналин от взлома стендовых систем. Ну и, конечно, соревнование «Hack in 15 minutes», где за ошибки наливают «горячительные напитки», а ведущие едко (но метко) шутят над участниками.

Атмосфера

Оформление OFFZONE в этом году напоминало секретные архивы и закрытые исследовательские центры: печатные машинки, засекреченные досье, строки, закрашенные чёрным маркером. Всюду штампы «Секретно», ощущение тайного НИИ или новой реинкарнации марфинской шаражки, где ведут странные эксперименты. Главный маскот — Куб — выглядел как объект испытаний в лаборатории, к которому подпускают только по спецдопуску. Атмосфера будто ты стал участником секретного проекта, а сама конференция — это рассекреченный на пару дней доступ в закрытый мир.

Стоит рассказать и про OFFSTORE — фирменный магазин мерча. Лично мне, да и многим другим, он нравится именно потому, что тут делают не проходной ширпотреб, а реально качественные вещи с глубоким дизайном, вплетённым в тему года. Каждая коллекция вдохновлена атмосферой OFFZONE и продолжает её стиль, а не сводится к банальному логотипу на китайском рюкзаке. Материалы крепкие, от стирки не умирают, и смотрятся эти вещи не как «мерч для галочки», а как редкая и стильная шмотка, которую приятно носить и вне конференции.

О выборе докладов и CFP

OFFZONE декодируется как OFFENSIVE ZONE — и это чувствуется. Я пообщался с Михаилом Сидоруком, руководителем управления анализа защищенности BI.ZONE, директором по контенту конференции OFFZONE, и он рассказал, как отбирают доклады: оценивают новизну, глубину и наличие PoC. Фильтр жёсткий: отбрасывают маркетинг, «википедийные» доклады и серые обзоры. Шансы повышает уникальность темы, личный опыт или созданный автором рабочий инструмент — будь то утилита, скрипт или методика, которую можно использовать на практике.

Доклады: от гипервизоров до дипфейков

Не обошлось без фаззинга embedded-систем, графовых баз для анализа логических уязвимостей и новых методов SSTI-атак и серверных инъекций кода. А ещё — дипфейки, которые атакуют не только медиа, но и системы авторизации. После каждого выступления я ловил спикеров в кулуарах, чтобы спросить: как интегрировать их наработки в мой SAST/DAST, какие библиотеки выбрать, и где искать вдохновение для новых фич.

Тренды этого года — LLM и их применение, как контейнеризация когда-то. Кажется, все уже внедрили языковые модели в свои процессы, но спикеры показали, как выжать из них максимум: от автоматического поиска багов до генерации эксплойтов. Но на основной сцене были и классические темы наступательной кибербезопасности — и это радует. Глубокий разбор и критичность находок по-прежнему лучший способ эскалации рисков в ИБ.

Первым делом я попал на открытие — выступал Евгений Касперский — основатель и генеральный директор «Лаборатории Касперского». Если коротко, Kaspersky OS предлагают как способ логичного выхода из незавидного положения с безопасностью конечных устройств. Под капотом — изоляция процессов и приложений, что делает нерелевантными 99% типовых атак и даёт безопасную архитектуру для разработки ПО.

Медиа-зона и квест для прессы

После открытия меня проводили в отдельную комнату для прессы — уютное место, где я познакомился с другими представителями СМИ. На столах стояли кофе и закуски, но, как это обычно бывает, руки до них так и не дошли. Вместо этого нас ждал специальный квест: мы разделились на команды и отправились за баллами. Первое испытание — припаять светодиоды к маске анонимуса, превратив её в модуль для бейджа. Справился без проблем, даже сфоткался в специально выделенной зоне. На часы взглянул — пора на доклады. Чуть позже узнал, что наша команда пришла к разгадке первой.

LLM и реверс

Дальше я попал на доклад о LLM-агентах для реверса от Владислава Тушканова, руководителя группы Kaspersky MLTech, «Лаборатории Касперского». Один из наиболее интересных для меня: коллеги описали процесс разработки агентов на LangChain и smolagents. Сравнили результаты SaaS-нейросетей в прохождении crackme-лабораторий. Многие нейронки читерят, подсматривая ответы в интернете, но при помощи жёстко заданных инструкций это можно обойти. Определённо стоящий подход, достойный внедрения. 10 задач AI-агенты смогли решить. А у вас лично какой результат?

Был и доклад Руслана Махмудова, эксперта-исследователя по развитию сервисов анализа защищенности, BI.ZONE про использование графовых баз данных для RAG и поиска логических уязвимостей в веб-приложениях. BOLA и подобные баги часто доходят до продакшена. Масса многоступенчатых запросов с подписью затрудняет анализ, но LLM плюс графовые БД позволяют автоматизировать тестирование или подсветить потенциальный вектор атаки. Я и сам перевёз свой RAG с PostgreSQL на Neo4j сразу после OFFZONE.

Особо запомнился доклад Владислава Корчагина, независимого исследователя про SSTI-уязвимости и инструмент SSTImap. Простые на вид техники оказываются разрушительными. Инструмент автор интегрировал в AppSec и CI/CD для своевременного поиска багов, позволяющих выполнять команды на сервере.

День второй: когда пентестерское нутро побеждает благие намерения

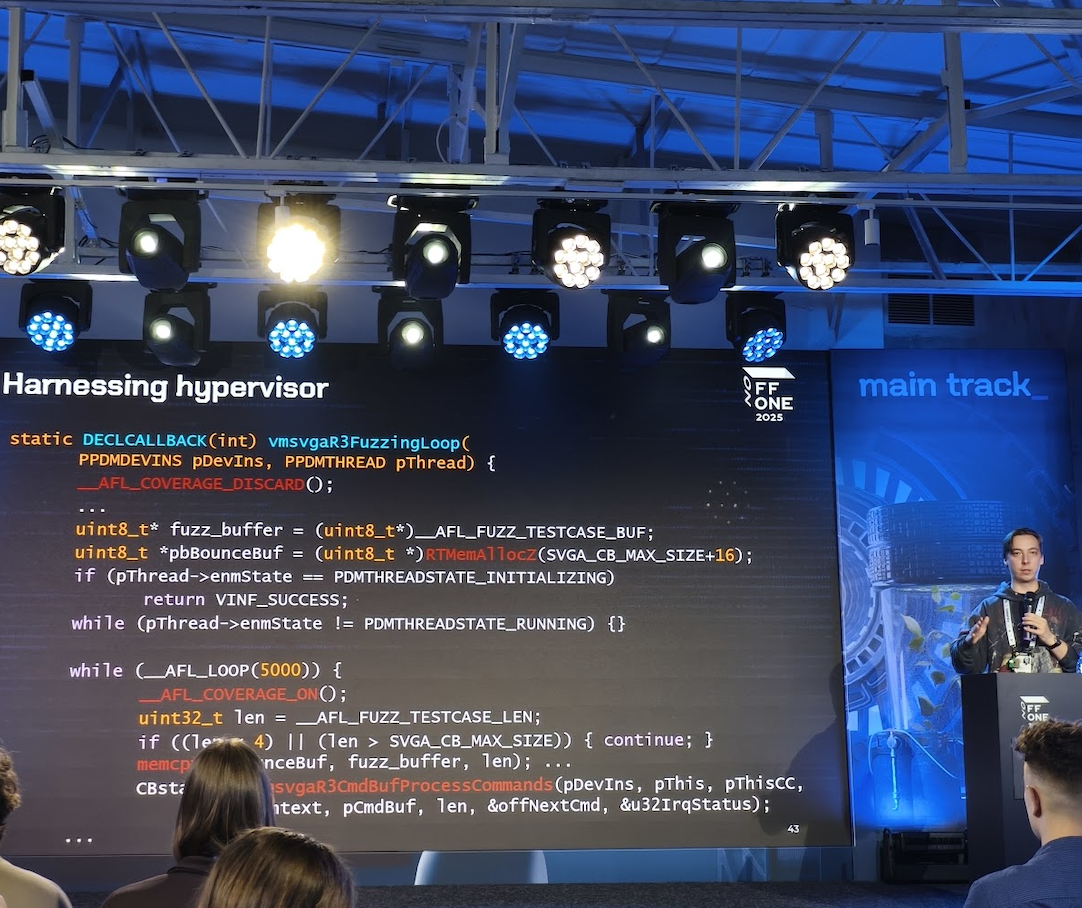

Проснувшись ближе к обеду, я прибыл на конференцию и пошёл на самые жёсткие темы. Сначала — эскалация привилегий через забытую WinAPI-функцию, признанную уязвимостью за пару дней до доклада. Потом — фаззинг гипервизоров: QEMU, VirtualBox, KVM, разбор уязвимостей от автора CVE. Финал — классический дамп LSASS через физическую память в духе Physmem2profit. PoC не ждите, но техника жива и бодра.

Отдельно отмечу доклад Павла Блинникова, руководителя группы исследования уязвимостей, BI.ZONE: разбор фаззеров для гипервизоров и примеры эксплуатации заставили задуматься, сколько проектов можно было бы закрыть заранее. После такого даже VirtualBox выглядит как дверь с табличкой «ломайте здесь» — если знать, куда бить.

Составил два списка докладов с которыми стоит ознакомиться для разработчиков и пентестеров, но рекомендую читателям составить свой собственный список, без оглядки на меня.

Доклады для разработчиков

- «LLM для автоматизации ИБ-экспертизы: обнаружение вредоносного кода» — как встроить модели в пайплайн code-review.

- «Как научить AI понимать контекст приложения: новый подход к поиску уязвимостей бизнес-логики в API» — graphRAG и поиск BOLA.

- «Как мы сделали один из лучших SAST на LLM» — генерация PoC и фиксов прямо из кода.

- «Эволюция платформы анализа кода: от ручной загрузки до ML-валидации» — история построения SAST/DAST-платформы.

- «Успешные ошибки: новые техники code injection и SSTI» — свежие паттерны для обнаружения дыр, которые SAST-коробки пропускают.

- «Пентестеры на платформе: теперь они пишут одинаково (и это хорошо)» — стандартизация инструментов для CI/CD и тестирования.

- «Вы не можете спать, пока рядом есть монстры» — Игровые платформы и развившаяся в них теневая экономика.

- «SOC Check-Up. Как мы следим за здоровьем мониторингов» — хорошая практика регулярной самооценки процессов.

- «GitLab + DefectDojo + AI: автоматизация поиска багов в bug bounty» — готовый рецепт для интеграции баг-хантинга в dev-процесс.

После таких докладов хочется пересмотреть весь свой код — и прогнать через свежие правила статического анализатора. Но главный вывод: современная разработка — это гонка вооружений, где каждая новая фича должна рождаться с встроенным антидотом.

Доклады для пентестеров

- «State-of-the-Art Hypervisor Vulnerability Research» — атаки на QEMU, VirtualBox.

- «Успешные ошибки: новые техники code injection и SSTI» — свежие паттерны для обнаружения дыр, которые SAST-коробки пропускают.

- «К доске!» — как нарисовать reverse SOCKS proxy и транспорт для вашего C2

- «Уязвимость в Rockchip BootROM» — баги загрузчиков и практическая эксплуатация.

- «Эксплуатация SoC: история Unisoc» — взлом систем-на-чипе, реверс железа.

- «Root-права в базе 1С за одну строку кода» — типичный пример, как конфигурации ломают бизнес-ПО.

- «Silent Harvest: тихое извлечение секретов Windows» — скрытые приёмы доступа к секретам ОС.

- «Greybox-фаззинг embedded через Qiling» — быстрый старт фаззинга прошивок.

- «Протаптываем дорожку к multi-step-уязвимостям» — как склеивать «несерьёзные» баги в цепочку до RCE.

- «Погребено в $LogFile:» эксплуатация 20-летней уязвимости в NTFS

Записи большей части докладов будут доступны на сайте OFFZONE c 11 cентября. Остальную часть докладов можно было послушать только на конференции.

Финал

OFFZONE — это не просто доклады, скорее тренировочный полигон. Здесь тестируешь свои знания, проверяешь стойкость идей и находишь инструменты, которые завтра могут спасти чей-то бизнес. Атмосфера секретного проекта, квесты, встречи с коллегами — всё это сливается в одну цель: выйти отсюда с чемоданчиком, в котором чуть больше киберинструментов, чем раньше.

404 открытий3К показов