Действующая уязвимость в 4G/LTE позволяет хакерам подслушивать ваши разговоры, читать смс и отслеживать местоположение

Новости Отредактировано

17К открытий17К показов

На прошедшей пару дней назад в Австралии конференции по безопасности Ruxcon один китайский исследователь Чжан Ван Цяо (Zhang Wanqiao) из Qihoo 360 продемонстрировал рабочий способ перехвата звонков, текстовых сообщений и отслеживания местоположения смартфона, доступный практически любому хакеру.

Эта атака основана на уязвимости в 4G/LTE, актуальной на данный момент для любой сети по всеми миру и основана на механизме, обеспечивающим, по задумке, устойчивость к сбоям, когда во время экстремальных ситуаций какая-либо сотовая вышка может быть перегружена и трафик вынужденно перенаправляется на другие станции связи. Возможно, это и есть одна из причин, по которой эту лазейку, известную по сути уже очень давно (по некоторым данным аж с 2006 года), до сих пор не прикроют.

Публично о возможных атаках такого рода заговорили в 2015 году. В то же время Американский союз защиты гражданских свобод (ACLU) опубликовал данные о том, что устройство, известное как Stringray, работает по схожему принципу, и позволяет спецслужбам оперативно перехватывать трафик мобильных сетей и отслеживать местоположения владельцев смартфонов в случае необходимости. Годом позже, Чжан Ван Цяо расширил эту методику и представил её на конференции DEFCON 24, а теперь же собрал и продемонстрировал работающий прототип.

Сначала Чжан применял эту технику только на сетях Великобритании, США и Австралии, но затем доработал, что позволило с уверенностью сказать, что уязвима любая сеть по всему миру.

Так как же можно защититься?

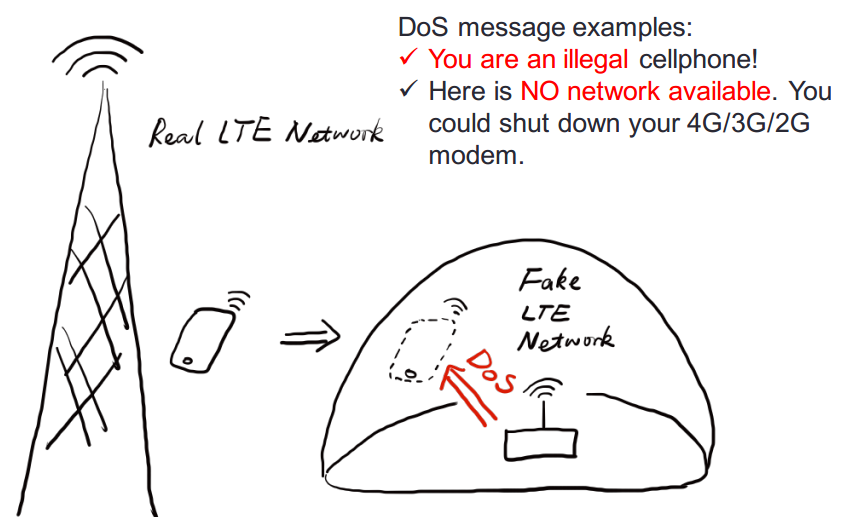

По сути, атака работает как «персональный Stringray» в обычных GSM (2G) сетях, создавая подставную сотовую вышку и заставляя устройства подключаться к себе, а также уязвимости в 3G и 4G/LTE, чтобы телефон перешёл на обычную GSM-сеть злоумышленника, думая, что настоящая вышка перегружена. Таким образом обычные звонки и смс уязвимы в любом случае, остаётся только использовать оконечное шифрование защищённых мессенджеров вроде Telegram или доверенные VPN-соединения через TLS (более старые PPTP/L2TP/SOCKS также могут быть скомпрометированы).

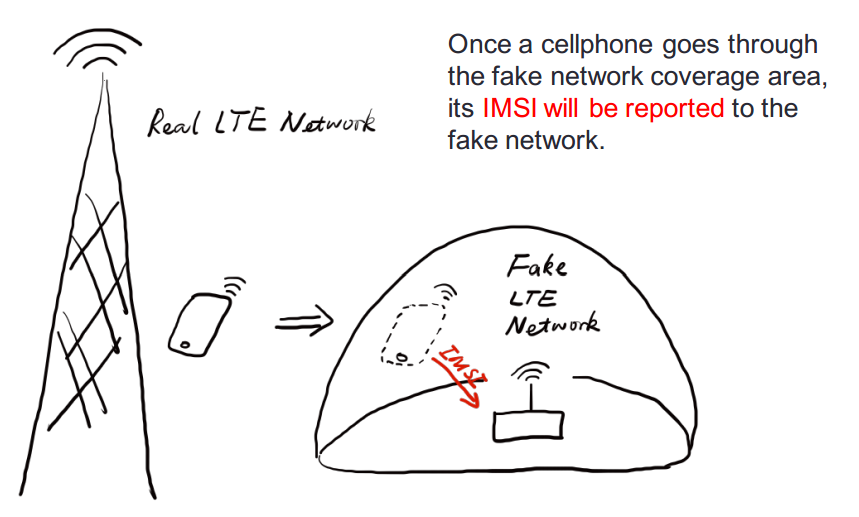

На рисунке: схема проведения атаки.

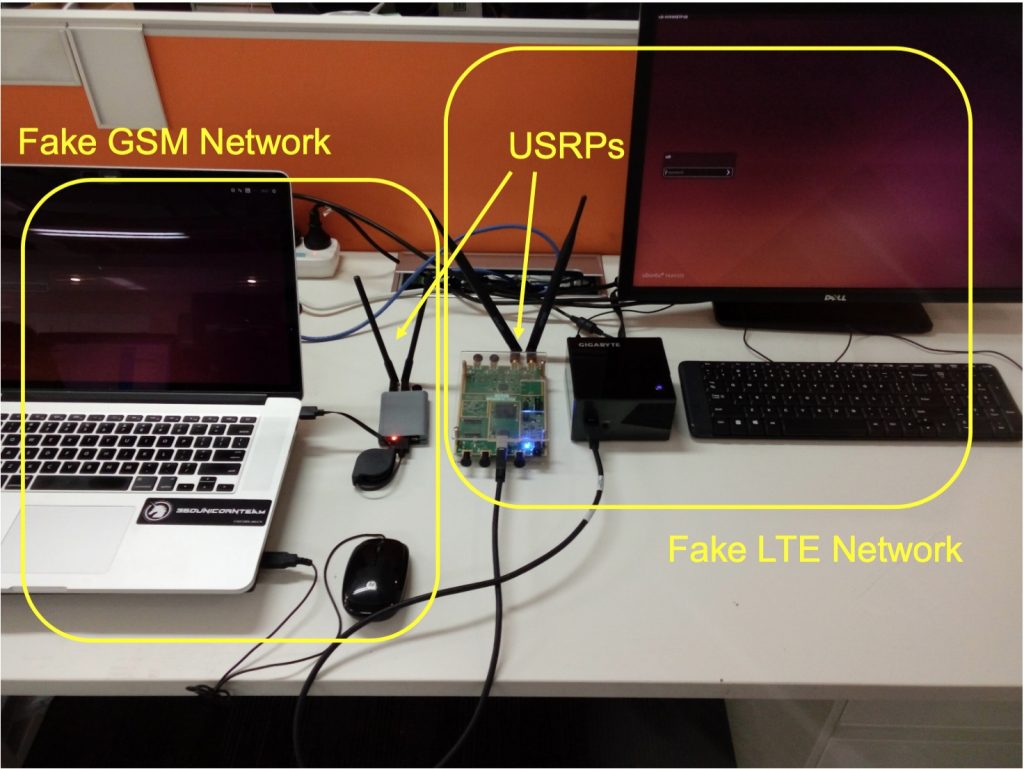

Поскольку для проведения атаки используется широко доступное железо, а также открытый код, то все мы уязвимы — даже вас конкретно сейчас могут подслушивать. И исправлять это в ближайшее время никто не планирует.

17К открытий17К показов