В плагине WordPress Captcha обнаружен бэкдор

Новости Отредактировано

В плагине Captcha, имеющем более 300 тысяч установок, выявлен бэкдор, предоставляющий доступ с правами администратора.

1К открытий1К показов

В плагине для WordPress Captcha, насчитывающем более 300 тысяч установок, обнаружен бэкдор. Команда WordPress своевременно удалила его из официального репозитория, а также принудительно обновила своих клиентов на чистые версии плагина.

Обнаружение бэкдора в Captcha

Captcha был создан компанией BestWebSoft, и его бесплатная версия была продана ещё в сентябре 2017 года стороннему разработчику Simply WordPress. В начале декабря новый владелец плагина представил новую версию Captcha 4.3.7, которая и содержала вредоносный код.

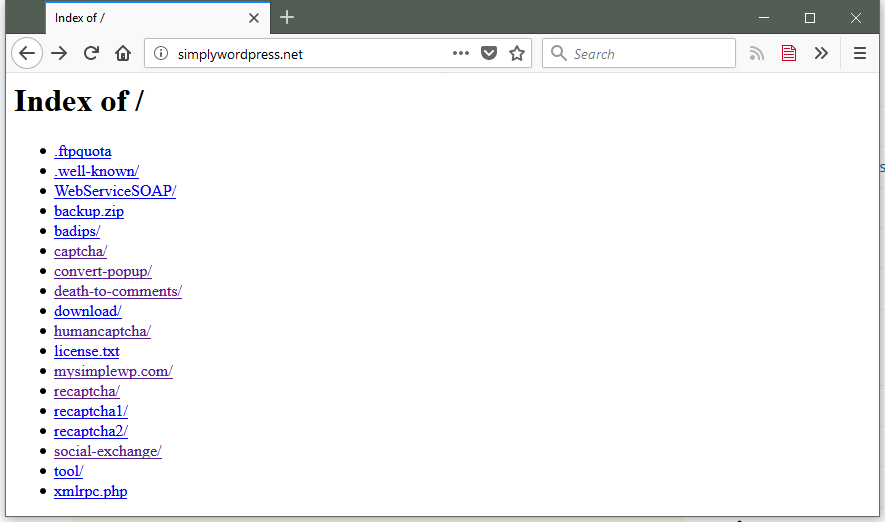

Он заставлял плагин подключаться к внешнему домену simplywordpress.net, загружать обновление в обход официального репозитория WordPress.org. Такое действие запрещено правилами WordPress. Кроме того, устанавливаемое обновление содержало полноценный бэкдор.

Данный бэкдор создаёт сессию, используя user ID 1 (по умолчанию это учётная запись администратора, которая создаётся во время первой установки WordPress), устанавливает аутентификационные куки, а затем удаляет себя. При этом его установка никаким образом не обнаруживается.

Дело случая

Плагин и его действия привлекли внимание разработчиков по воле случая. Новый автор использовал в названии торговую марку WordPress, что нарушает авторские права. Из-за этого команда WordPress вынуждена была удалить Captcha из официального репозитория, чем самым и привлекла внимание сотрудников Wordfence.

Как только репозиторий WordPress удаляет плагин с огромной клиентской базой, мы начинаем проверку произошедшего. Возможно, удаление связано с проблемами безопасности плагина.

После обнаружения бэкдора WordPress заменила плагин на чистую версию 4.4.5 и начала насильно обновлять пострадавшие веб-сайты, удаляя версии с бэкдорами. По словам представителей команды WordPress, за прошедшие выходные удалось обновить более ста тысяч веб-сайтов. Все они получили чистые версии Captcha.

Ещё несколько плагинов с уязвимостями

Исследователи Wordfence проанализировали деятельность Simply WordPress и обнаружили, что домен simplywordpress.net распространяет обновления с бэкдорами и для других плагинов. Ни один из них не представлен в репозитории WordPress:

- Covert me Popup;

- Death To Comments;

- Human Captcha;

- Smart Recaptcha;

- Social Exchange.

Личность злоумышленника раскрыта

По результатам своего расследования эксперты Wordfence пришли к выводу, что Simply WordPress связана с Мэйсоном Сойза, который уже был уличён во внедрении зловредов в плагин Display Widgets. Он использовал скомпрометированные версии плагинов для вставки скрытых обратных ссылок на спам-домены. В их числе была ссылка на Payday Loans – компанию, которой владеет Сойза. Цель его ухищрений – улучшенное ранжирование сайтов в результатах выдачи поисковых систем.

1К открытий1К показов