3 популярных VPN-сервиса оказались не защищены от утечки пользовательских IP-адресов

Новости Отредактировано

Hotspot Shield, PureVPN и Zenmate позволяют любому злоумышленнику получить доступ к приватному IP-адресу и DNS пользователя, а также перехватывать весь трафик с помощью одного запроса. Уязвимости пока устранены только в HSS, исследователи опасаются, что небезопасны практически все сервисы VPN.

3К открытий3К показов

В ходе аудита популярных VPN — Hotspot Shield, PureVPN и Zenmate — исследователи обнаружили, что все три сервиса не обеспечивают надёжную защиту приватных данных пользователей. В частности, бреши в безопасности позволяют злоумышленникам быстро вычислять актуальные приватные IP-адреса.

Детали

Экспертам удалось найти три независимые уязвимости в Hotspot Shield, каждая из которых эксплуатируется через расширение для браузера Chrome.

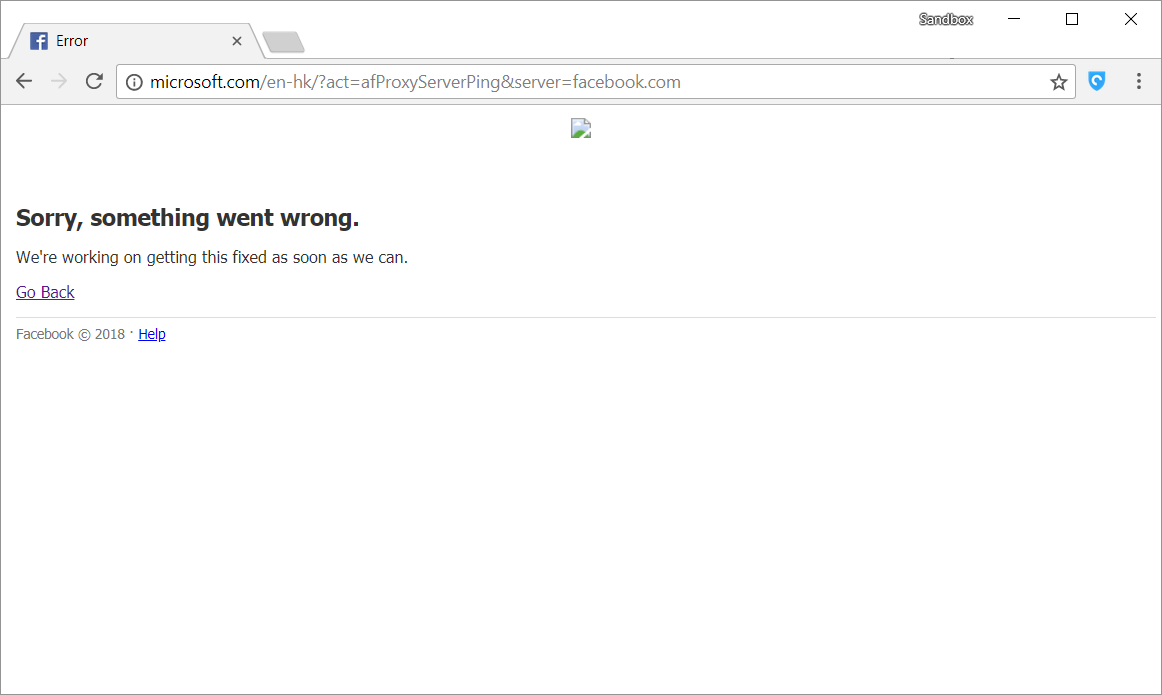

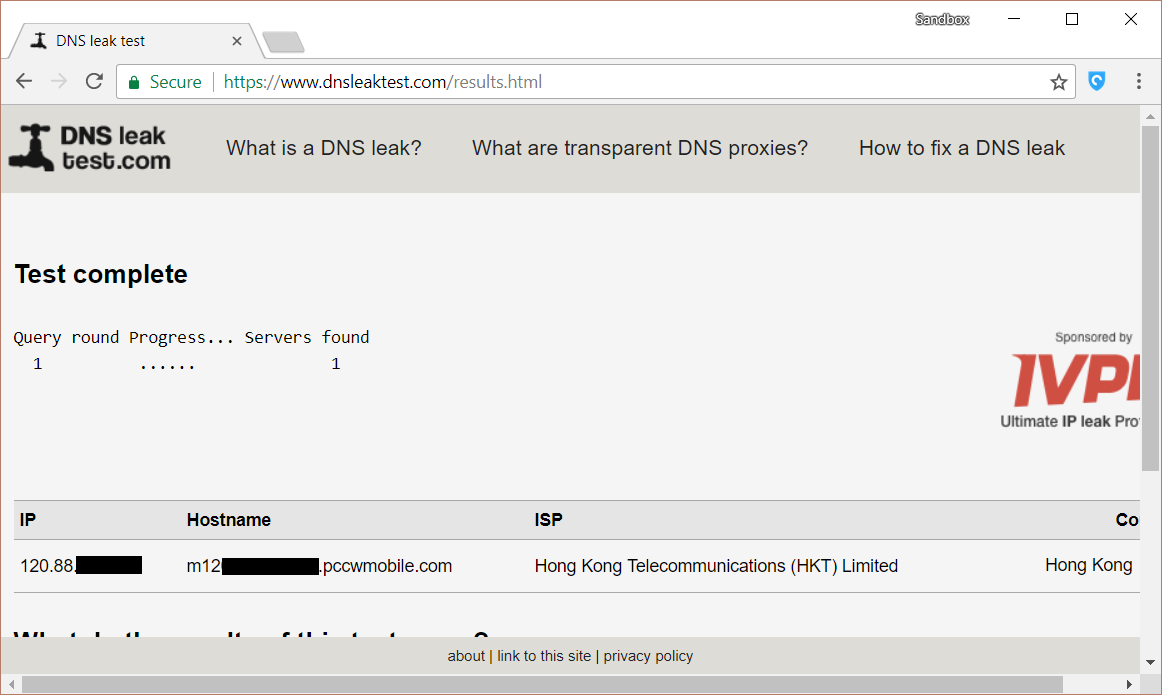

Первая — CVE-2018-7879 — позволяет перехватывать трафик. Она активируется PAC-скриптом:

Эта функция проверяет запрос на наличие параметра act=afProxyServerPing и в случае успеха перенаправляет весь трафик на указанный сервер. При случайном переходе по скомпонованной таким образом ссылке жертва попадает на страницу с сообщением об ошибке. При этом все чувствительные данные уже отправляются злоумышленнику.

PAC-скрипт:

Подобным уязвимостям также подвержены сервисы PureVPN и Zenmate. Однако патч пока выпущен только для Hotspot Shield, поэтому технические особенности взлома других инструментов не разглашаются.

По предположению исследователей, такими проблемами могут обладать все существующие VPN. Эксперты настоятельно рекомендуют всем пользователям регулярно обновлять программы и заявляют, что опубликовали этот отчёт с целью подстегнуть разработчиков этих сервисов как можно скорее создать соответствующие патчи.

3К открытий3К показов