Новая атака Platypus оказалась способна воровать данные из процессоров Intel и AMD

Новости

Подвержено ей огромное число процессоров, начиная с семейств Sandy Bridge и Zen.

377 открытий401 показов

Разработала новую методику группа исследователей из Грацского технического университета. Ранее эта же команда создала такие методы атак как MDS, NetSpectre, Throwhammer и ZombieLoad — все они также занимались инициированием утечек данных.

В чём суть?

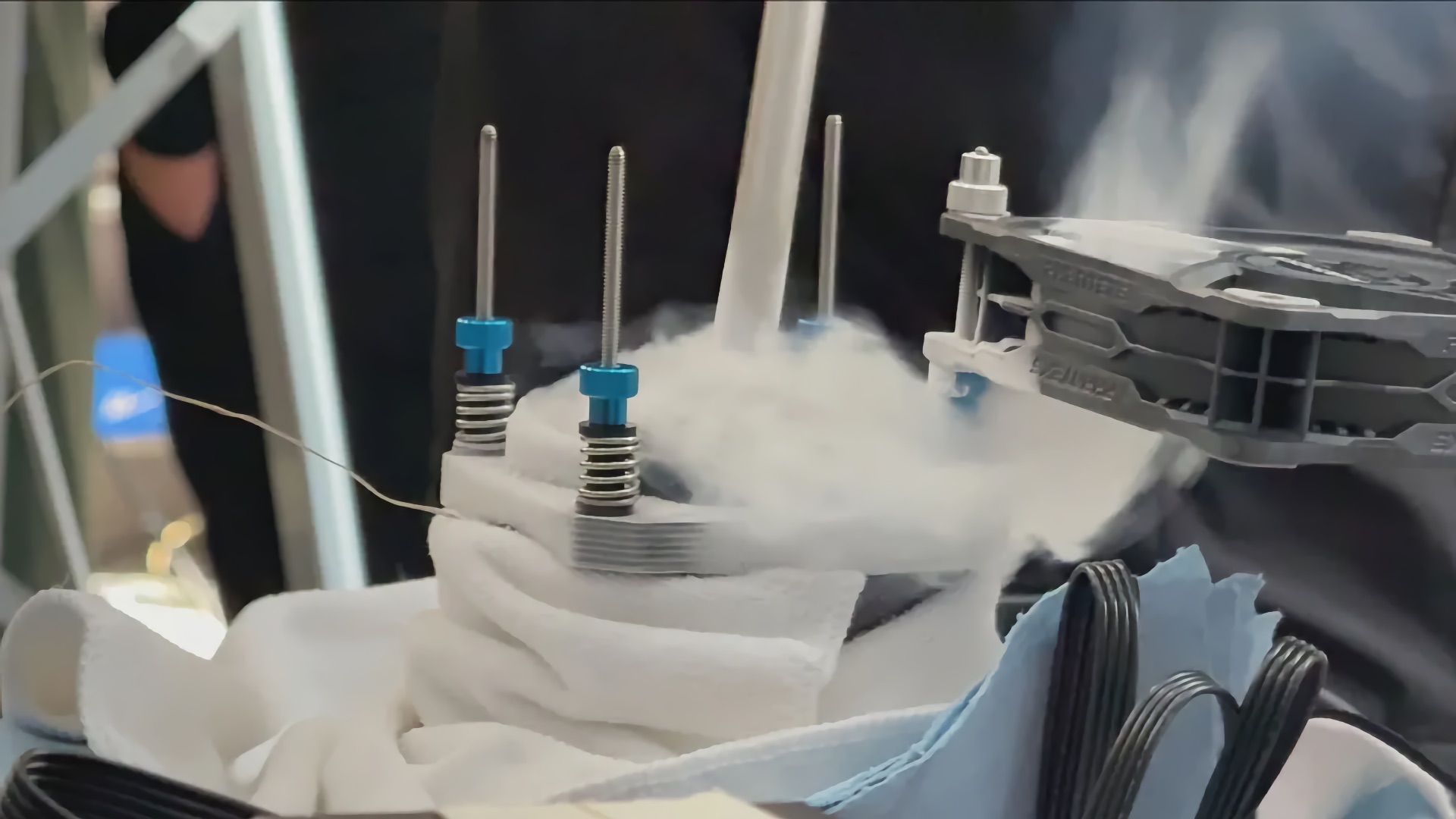

Новая атака, как и предшественницы, даёт возможность воссоздать обрабатываемые при вычислении данные, используя для этого сведения, получаемые непривилегированным пользователем через интерфейс мониторинга энергопотребления RAPL. При этом злоумышленнику, желающему воспользоваться уязвимостью, даже не обязательно физически подключаться к оборудованию.

Какие устройства под угрозой?

Специалисты, обнаружившие брешь, заявляют, что уязвмость, используемая Platypus, имеется в процессорах Intel и AMD, начиная с семейств Sandy Bridge и Zen.

Как защититься?

Достаточно скачать последние патчи, выпущенные Intel и AMD. Обе компании достаточно оперативно отреагировали на новость об обнаружении новой угрозы, выпустив свежие обновления кода драйвера Linux. С его помощью, доступ к RAPL ограничивается root-пользователем.

377 открытий401 показов