Обнаружены неисправленные уязвимости в системах расширений Chrome, Firefox и Safari

Новости Отредактировано

Исследователи обнаружили уязвимости в системах расширений всех популярных браузеров. Выяснили, как именно персональные данные могут попасть злоумышленникам.

926 открытий935 показов

На симпозиуме компьютерной безопасности USENIX, состоявшемся в Ванкувере в середине августа 2017 года, был представлен доклад о безопасности систем скачиваемых расширений для веб-браузеров. Исследователи обнаружили изъяны в каждом из популярных браузеров: Firefox, Chrome, Opera, Safari и других.

Найденные дыры в защите являются для злоумышленников хорошей возможностью заполучить список установленных расширений. Эта информация может быть использована для сбора почти всех данных пользователей — от обычных cookies и истории просмотров до паролей, сохраненных в браузерах.

Как это работает?

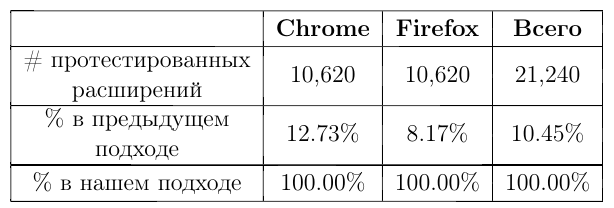

Для начала учёные описали, как происходит заполнение списка установленных расширений. Они провели эксперименты и выяснили следующее. Используемой многими браузерами (Сhrome, Opera, Yandex, Comodo) системе расширений WebExtensions API требуется разное количество времени на ответ запросам от веб-страниц для файлов валидных и фейковых расширений. Именно это наблюдение и позволило учёным составить список установленных расширений, отправляя запросы к браузеру и записывая время отклика.

У старых версий Firefox тоже проблемы

Старые версии Firefox, еще не перешедшие на WebExtensions API и использующие Add-ons API, также подвержены подобным атакам. Более того, так как браузер возвращает специальный вид ошибок при обращении к фейковому расширению, точность создания списка расширений еще выше.

Safari протекает

Браузер Safari же подвержен так называемой утечке URI. В отличии от браузеров, основанных на Chromium, расширения Safari не используют файл manifest.json для хранения информации о себе. В каждом новом сеансе браузер создаёт случайный URL, к которому имеют доступ только сами расширения. Но в 40,5% случаях были найдены методы перехватить данные о списке расширений.

Уязвимости пока не исправлены

Учёные отметили, что разработчики браузеров уже знают о результатах проведённых экспериментов и на данный момент времени находятся в контакте с исследователями для устранения проблем безопасности в будущих версиях их продуктов. Тем не менее, пока что уязвимости не исправлены.

926 открытий935 показов