Массовая международная атака вирусом-вымогателем WanaCrypt0r 2.0: подробный обзор ситуации

Новости Отредактировано

WanaCrypt0r 2.0 за очень короткое время распространился по компьютерам сотен компаний и государственных учреждений в странах по всему миру.

14К открытий14К показов

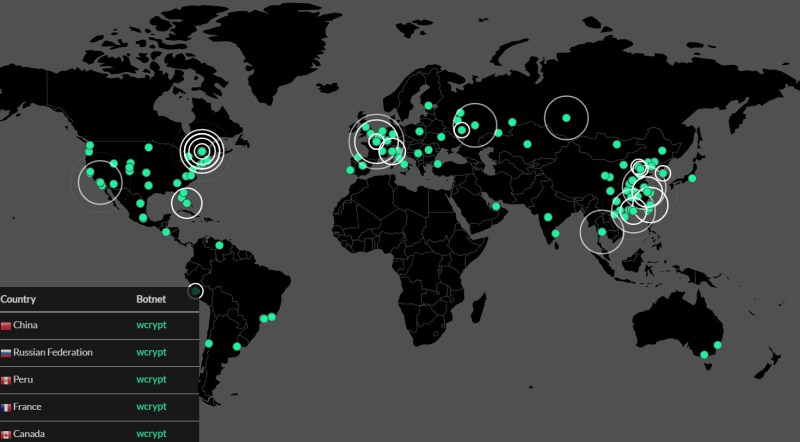

Вчера, 12 мая, стало известно о появлении вируса WannaCrypt (WannaCry, WCry, WanaCrypt0r 2.0), который за очень короткое время успел распространиться по компьютерам сотен крупных компаний и государственных учреждений в странах по всему миру, включая Россию — на интерактивной карте можно в реальном времени следить за очагами поражения. Вирус атакует машины с ОС Windows.

Как ведет себя вирус?

После заражения на всех компьютерах появляется один и тот же текст, в каждой стране на соответствующем языке, который сообщает о зашифровке всех файлов и запрашивает изначальный выкуп размером $300 (в биткоинах) за снятие блокировки. Через 3 дня сумма увеличивается вдвое, через 7 дней данные полностью стираются.

Обнаружилось, что WanaCrypt0r 2.0 использует эксплойт Eternalblue Агентства Национальной Безопасности США, который был выложен в сеть группой хакеров Shadow Brokers в прошлом месяце. Доступ к удаленной машине вирус получает по протоколу SMBv1 (в Windows обмен данными в LAN-сетях реализуется большей частью с помощью протоколов семейства SMB).

То есть виновата Microsoft?

Нет, возложить вину за происходящее на компанию нельзя. Критическое обновление для систем безопасности MS17-010, закрывающее уязвимость протокола SMBv1, Microsoft выпустила еще в марте. Жертвами атаки стали машины, на которых это обновление не было установлено (а таких, по последним данным, более 130 000).

Учитывая серьезность атаки, Microsoft сегодня выпустила соответствующие обновления для версий, поддержка которых уже давно была прекращена, в том числе для Windows 8, Windows XP и Windows Server 2003. Скачать патчи можно в каталоге центра обновления Windows (прямые ссылки, а также рекомендации по лечению можно найти в посте на форуме Лаборатории Касперского).

Кто подвергся атаке?

Поражены самые важные общественные структуры почти сотни стран: правительственные учреждения, банки, системы здравоохранения, телекоммуникационные сервисы, транспортные и другие компании. В России среди прочих — «Мегафон» и МВД (надо отметить, министерству удалось сохранить серверы благодаря использованию отечественных процессоров «Эльбрус» и альтернативных ОС).

Есть данные о заражении не только корпоративных, но и пользовательских компьютеров. Первым вирус заметил французский исследователь систем безопасности:

В соцсетях в течение всего вчерашнего дня различные люди выкладывали посты с фотографиями зараженных машин:

Распространение WanaCrypt0r 2.0 продолжается?

Первая волна вируса была остановлена случайно: специалист по безопасности @MalwareTechBlog зарегистрировал домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, когда заметил, что зловред зачем-то к нему обращается. Дальнейшие обращения к уже зарегистрированному домену и стали причиной остановки атак — оказалось, такое поведение было прописано в коде вымогателя. Автор подробно описал весь процесс в статье «Как случайно остановить международную хакерскую атаку». В New York Times сделали анимированную карту, которая последовательно показывает распространение WanaCrypt0r 2.0.

Радоваться рано: осталось множество еще не вылеченных машин, и все еще есть угроза появления новых зловредов того же семейства — хакерам достаточно поменять несколько строк кода для начала новой волны.

Что сделать, чтобы обезопасить себя сейчас и в будущем?

- Отключить протокол SMBv1, так как он устарел.

- Использовать современное ПО, для которого выходят обновления на постоянной основе (сегодняшние патчи для старых версий от Microsoft — из ряда вон выходящая ситуация).

- Банально устанавливать обновления вовремя. Это важно.

Больше технических деталей дает Ars Technica, а подробный анализ с описанием работы вируса предлагаем прочитать в статье от BleepingComputer.

Вопрос «почему уязвимость прожила в протоколе много лет, а через два месяца после выпуска патча тысячи компьютеров, в том числе в критически важных организациях, остались необновленными» можно считать риторическим.

14К открытий14К показов