Кто такие этичные хакеры и зачем им платят за взлом? Интервью с экспертом

Рассказываем, кто такие этичные хакеры, как проходит легальный взлом, сколько на нем зарабатывают и с чего начать путь в профессию в 2025 году.

422 открытий3К показов

Вакансий для белых хакеров становится все больше — только за последний год спрос вырос на 20%, и это не предел. Компании активно привлекают их для поиска уязвимостей и предотвращения утечек данных.

Кто такие этичные хакеры, чем занимаются, сколько зарабатывают, и как попасть в эту сферу — разбираемся в статье вместе с экспертом.

Чем этичные хакеры отличаются от злоумышленников

Белые хакеры (white hat) — это специалисты, которые взламывают систему по согласованию с владельцем. Белых хакеров еще называют этичными хакерами.

Кроме этичных хакеров, существуют серые (grey hat) и черные (black hat) хакеры. Первые — ищут уязвимости без согласия владельца. Как правило, вреда не причиняют, но нарушают закон. Вторые — классические злодеи. Взламывают сайты, системы и аккаунты ради денег, шантажа или просто хаоса.

Зачем компании устраивают легальные взломы собственных систем

Количество кибератак стабильно растет примерно на 22% в год, а вместе с ними растут и убытки. По прогнозам, к 2027 году суммарный ущерб от действий киберпреступников достигнет $23 трлн.

Есть более разумный и выгодный вариант: находить уязвимости самим, а не ждать, пока это сделают злоумышленники. Даже самый дорогой аудит обойдется дешевле, чем потом разгребать последствия взлома.

Возникает вопрос: почему собственные специалисты по безопасности не проводят такие тесты?

Во-первых, содержать внутреннюю команду безопасности — удовольствие не из дешевых, такую роскошь могут позволить себе только крупные компании. Во-вторых, со временем даже у профессионалов замыливается глаз, и какие-то уязвимости просто теряются из виду. Вот почему свежий взгляд со стороны зачастую оказывается куда эффективнее.

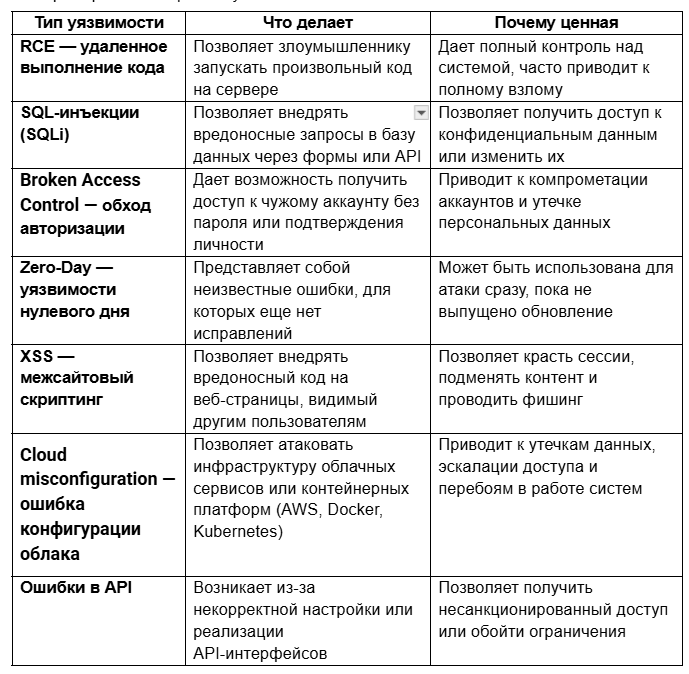

Что ищут белые хакеры: какие уязвимости считаются ценными

Этичные хакеры ищут уязвимости — ошибки в системе, через которые можно навредить компании. Например, украсть данные, сломать работу сервиса или полностью взять систему под контроль.

Время на поиск сильно зависит от задачи: иногда удается найти проблему за пару минут, а бывает, уходит несколько недель или даже месяцев.

Ценность уязвимости оценивают по двум основным критериям:

- Серьезность последствий — насколько сильно баг может навредить системе, данным или пользователям.

- Легкость эксплуатации — насколько просто злоумышленнику использовать уязвимость на практике.

Вот примеры самых ценных уловов:

Как этичные хакеры ищут баги

Поиск уязвимостей — это четкий и продуманный процесс с конкретным планом:

Шаг 1. Определение цели и границ — Scope Definition

На этом этапе уточняют, что именно будут тестировать: сайт, внутреннюю сеть, отдельные приложения или всю инфраструктуру. Важно четко обозначить рамки — без согласия ломать все подряд нельзя. Сюда же входят юридические и технические ограничения: например, нельзя выводить систему из строя.

Шаг 2. Сбор информации — Reconnaissance

Специалисты собирают максимум данных о системе: версии ПО, открытые порты, настройки безопасности. Обычно используют сразу несколько подходов: автоматические сканеры вроде Nmap или Shodan показывают открытые порты, версии ПО и доступные сервисы, а ручной анализ помогает изучить настройки сети, конфигурации и общедоступные данные. Иногда дополнительно пробуют аккуратно выведать информацию у сотрудников — методы похожи на социальную инженерию, но с благими намерениями.

Шаг 3. Поиск уязвимостей — Vulnerability Discovery

Включает два основных метода: автоматический и ручной. Для автоматического поиска применяют специализированные сканеры (например, Nessus, OpenVAS, Burp Suite Scanner), которые быстро проверяют систему на наличие известных уязвимостей — по базам CVE, шаблонам и сигнатурам.

Ручной метод используют там, где автоматика не справляется. Специалисты вручную анализируют логику работы приложения, архитектуру системы и нестандартные сценарии, проверяют ложные срабатывания (false positives) и пропущенные уязвимости (false negatives), которые возможны при автоматическом сканировании.

Для тестирования, как правило, используют микс готового и собственного инструментария. Большая часть — это публичные решения. Но под конкретную задачу почти всегда что-то дорабатывают. Универсальных инструментов нет, поэтому часто приходится дописывать скрипты, адаптировать код под особенности инфраструктуры.

Шаг 4. Анализ уязвимостей — Vulnerability Analysis

Выявленные баги проверяют и классифицируют: отделяют реальные угрозы от ложных срабатываний и малозначительных ошибок. Оценивают, может ли злоумышленник реально воспользоваться уязвимостью. Например, чтобы получить доступ к данным или обойти авторизацию.

Шаг 5. Оценка рисков — Risk Assessment

Помогает понять две ключевые вещи: насколько просто злоумышленнику воспользоваться уязвимостью и какими могут быть последствия для компании — от финансовых потерь до репутационного урона. Часто ориентируются на шкалу CVSS — она показывает, насколько баг критичный.

Шаг 6. Устранение и повторная проверка — Remediation

После исправления проверяют еще раз: все ли закрыто, не появилось ли чего нового.

Шаг 7. Отчет — Reporting

Составляют финальный документ: что нашли, как проверяли и что рекомендовано исправить. Это не формальность — документ помогает не изобретать велосипед и не наступать на одни и те же грабли в будущем.

В каких форматах работают этичные хакеры и чем они отличаются

Этичные хакеры работают в разных форматах — чаще всего это пентесты, red teaming и баг-баунти. У каждого подхода своя задача, уровень погружения и правила игры.

Пентест — специалисты по согласованию с компанией проверяют систему на уязвимости. Их задача — действовать как потенциальные злоумышленники, но все строго по сценарию: сначала обсуждают условия, а потом уже моделируют атаки. Результаты остаются внутри компании и нигде не публикуются. Пентесты обычно проводят командой: объемы инфраструктур большие, и для качественной работы нужна специализация — кто-то занимается вебом, кто-то внутренними системами, кто-то фишингом и доставкой, а также настройкой инфраструктуры для разведки и атаки.

Red teaming — метод проверки безопасности, при котором команда специалистов имитирует действия злоумышленника. В отличие от пентеста, где есть четко заданный сценарий, здесь в ход идет все: фишинг, взлом, обход охраны и даже попытки попасть в офис под видом курьера. Работают тоже командой, потому что задача комплексная и требует распределения ролей. Цель — проверить, как в реальности сработают сотрудники и ИБ-команда: заметят ли атаку, среагируют ли вовремя и смогут ли остановить «врага» до того, как он доберется до самого ценного.

Баг-баунти — открытый формат тестирования, в котором участвуют независимые исследователи со всего мира. Компании заранее задают правила: какие разделы системы можно проверять, за какие находки полагается вознаграждение и на каких условиях. В отличие от пентеста и red teaming, здесь чаще работают в одиночку.

Ниже сводная таблица, чтобы было проще разобраться, чем отличаются форматы.

Какие баг-баунти программы самые популярные

На рынке баг-баунти, как и в любой индустрии, есть свои топовые площадки, куда идут и компании, и исследователи.

HackerOne — один из крупнейших международных проектов с тысячами программ и миллионами долларов выплат. Здесь все серьезно: рейтинг хакеров, внутренняя соцсеть, строгие правила этики, открытые и закрытые задания. С 2022 не делает выплаты российским исследователям.

Bugcrowd — хороший вариант для тех, кто предпочитает закрытые тесты и долгосрочную работу с конкретными компаниями. Платформа делает упор на корпоративных клиентов. В настоящее время выплата вознаграждений российским хакерам заморожена.

Synack — площадка для проверенных специалистов. Сначала строгий отбор, потом — работа с государственными заказами и проектами для оборонных структур. Здесь важна не только эффективность, но и безопасность всех участников.

Intigriti — европейская платформа с хорошей репутацией и вниманием к качеству. Количество клиентов и исследователей здесь стабильно растет.

В России рынок баг-баунти тоже развивается. Самые популярные платформы — Standoff 365 Bug Bounty от Positive Technologies и BI.ZONE Bug Bounty. Здесь размещаются программы крупных компаний и государственных организаций: VK, Avito, Ozon, Госуслуг, «Одноклассников» и других.

Сколько зарабатывают этичные хакеры

Сколько можно заработать, ломая системы легально — вопрос, который интересует многих. И тут стоит сказать честно: в России с этим пока без золотых гор.

Зарплаты стартуют от 535 900 рублей в год и могут доходить до 1 621 400. Медианная планка — около 1 035 500 рублей.

Как и в любой профессии, доход зависит от опыта, компании и региона. Специалисты с 5–10 годами практики получают в среднем 1 104 400 рублей в год. Ветераны с 20-летним стажем выходят на уровень до 1 560 800 рублей.

Но зарплатой дело редко ограничивается. Многие участвуют в баг-баунти программах — там за найденную уязвимость можно получить от пары сотен до десятков тысяч долларов.

В баг-баунти программах можно прилично заработать. Вплоть до сотен тысяч долларов. Самая большая выплата — $605 000 от Google за цепочку уязвимостей в Андроид. Среднее вознаграждение составляет $500-2500.

Но и здесь есть нюансы. Во-первых, платят не за все баги подряд. На мелких ошибках или сбоях системы, не связанных напрямую с безопасностью и угрозой для компании, заработать не получится.

Во-вторых, конфликты и затяжки с выплатами на баг-баунти платформах — обычное дело. По данным опросов, каждый четвертый исследователь сталкивался с отказом или затягиванием вознаграждения.

Так, в 2025 году багхантер Spectra Finance сообщил о критической уязвимости, но $40 000 так и не получил — организаторы сослались на внутренние условия программы. Похожая история была в 2024 году с командой Trust Security: они нашли опасный баг в блокчейне, но вместо обещанной награды получили временную блокировку на платформе.

Как составить отчет, чтобы его приняли? Читайте описание программы, какие есть требования к отчету. Смотрите раскрытые отчеты других участников платформы по этой компании. Если отчет был принят — значит, формат подходящий.

Как стать белым хакером и что для этого нужно

Начать стоит с изучения кибербезопасности. Чтобы разобраться, как работают атаки и какие методы защиты используют, подойдут базовые курсы:

- Полный курс по этичному взлому — от начального до продвинутого уровня

- Тестирование на проникновение веб-сайта, Cisco CCNA 200-301 (ч.1)

- Cisco CCNA 200-301 (ч.2)

- Comp TIA A+/Helpdesk/IT Essentials

- Linux Essentials

- Курс по SQL для начинающих

Дальше — практика. Отлично подойдут платформы вроде PortSwigger Web Security, Hack The Box или TryHackMe. Там легально тренируются искать уязвимости и взламывать виртуальные машины — без риска для чужих серверов и собственной репутации.

Знание языков программирования — обязательный минимум. Не знаете, какой язык программирования учить — учите Python. Python — универсальный и отлично подходит, чтобы начать.

Кроме этого, имеет смысл читать хорошие книги. Джентльменский набор для новичка — книги Спарка Флоу: «Занимайся хакингом с ловкостью порнозвезды», «Занимайся хакингом с ловкостью Бога», «Занимайся расследованием киберпреступлений как рок-звезда», «Занимайся хакингом как легенда».

Когда базовые навыки в кармане — присоединяйтесь к CTF-соревнованиям (Capture The Flag). Это такие хакерские игры, где решают задачи по безопасности. Хороший старт — проект CTFtime.

Не забывайте про общение. Вступайте в тематические форумы, чаты и сообщества. В Telegram полно групп для новичков и матерых профи. Например, ZeroDay, Серверная Админа, Не хакинг, а ИБ, Точка входа в программирование, Типичный программист.

Что в итоге

Взлом по согласию — давно не сценарий для фильма, а обычная профессия. Этичные хакеры ищут уязвимости, помогают компаниям их закрывать и получают за это вознаграждение.

Сколько можно заработать — зависит от опыта и настойчивости. Войти в профессию можно по-разному: учиться самому, проходить курсы или брать сертификаты. Главное — развиваться и прокачивать скиллы.

Так что, если когда-то хотелось ломать системы, но без риска для свободы — профессия белого хакера как раз тот вариант. Начать никогда не поздно.

422 открытий3К показов