Платежные системы оказались подвержены трем способам взлома

Новости Отредактировано

Уязвимости основаны на ключах, генерируемых при совершении транзакций. Профессор из Китая описал методы перехвата токенов и дал рекомендации по улучшению защиты.

2К открытий2К показов

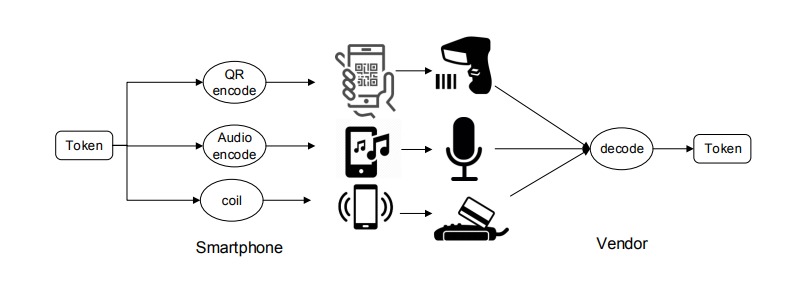

Профессор из Фуданьского университета Чже Чжоу (Zhe Zhou) рассказал об уязвимостях, которым подвержены платежные системы трех видов. Он объяснил, что при совершении транзакций смартфоны генерируют ключи, передающиеся на PoS-терминал. Они не шифруются и не привязываются к платежам, поэтому их можно перехватить и использовать для осуществления транзакций на более крупную сумму.

Уязвимые платежные системы

Перехвату платежного токена особенно подвержены смартфоны с технологией Magnetic Secure Transmission. Они имитируют наличие магнитной полосы платежных карт и передают токены на терминалы оплаты на расстоянии до семи сантиметров. Злоумышленники могут воспользоваться устройством для распознавания волн в радиусе 2 метров, заблокировать их и украсть ключи. Профессор не раскрыл названия устройства, но уверил, что оно стоит 25 $.

Подобной атаке также подвержены торговые автоматы с передачей данных через звуковые волны. Например, для взлома аппарата с системой Google Tez хакеры могут использовать заглушку для блокировки сигнала. Не отправленный на терминал токен можно перехватить и использовать в своих целях.

В некоторых терминалах в качестве ключей используются QR-коды. Злоумышленники могут сфотографировать их отражение с помощью камеры зараженного вирусом устройства. Рабочий код перехватится, а на терминал будет отправлен вариант с измененной конфигурацией. Модифицированный код можно использовать для распространения вируса при совершении платежей между двумя смартфонами.

Устранение проблем

Разработчикам транзакционных систем профессор посоветовал внедрить систему шифрования и запретить повторное использование токенов. К его словам уже прислушались создатели одного из китайских приложений, название которого не разглашается.

На конференции Black Hat Asia 2017 исследователи Cylance рассказали об уязвимостях в мини-компьютерах Gigabyte BRIX. Используя их, хакеры могли получить доступ к UEFI и получить максимальные привилегии.

2К открытий2К показов