Заскамили мамонта! Как нас пугал интернет в 2000-х

Вирусы, черви и цифровые эпидемии, которые грозили пользователям 2000-х. Как мошенники пользовались доверием юзеров на заре интернета.

579 открытий5К показов

Попадались на атаки в нулевых?

Да

Нет

Я еще тогда не пользовался(-ась) интернетом

Пролог: Дикий Запад цифровой эпохи

В начале 2000-х Интернет напоминал неосвоенную территорию, где каждый шаг мог привести как к неожиданным открытиям, так и к неприятным сюрпризам. Это было время сложных подключений через модем и загрузок картинок по частям. В цифровом пространстве без правил пользователи сталкивались с угрозами, которые сегодня кажутся наивными, но тогда вызывали настоящую панику.

Вирусы распространялись с пугающей скоростью, баннеры с кричащими заголовками вроде «Ты 100-й посетитель! Получи приз!» заманивали доверчивых юзеров, а трояны прятались в самых неожиданных местах — от пиратских игр до якобы «важных» документов. Еще не существовало встроенных защитников системы, двухфакторной аутентификации или удобных менеджеров паролей. Антивирусы только начинали развиваться, а фаерволы казались сложными и загадочными инструментами, которые нужно было правильно настроить, чтобы не заблокировать нужные программы.

Перед вами — подробный разбор главных цифровых угроз 2000-х: от масштабных вирусных эпидемий вроде ILOVEYOU до абсурдных, но популярных мифов о «вирусах на дискетах». Вспомним, как мошенники зарабатывали на доверчивости пользователей, почему переадресации сводили с ума даже опытных юзеров и как первые защитные программы пытались (не всегда успешно) противостоять угрозам.

Вирусы и черви: цифровые эпидемии, которые парализовали сети

На заре 2000-х первые обитатели столкнулись с неизвестной доселе опасностью — цифровой угрозой. Вирусы и сетевые черви заражали компьютеры без всяких препятствий, используя наивность пользователей и дыры в защите операционных систем.

В отличие от современных киберугроз, многие из этих «эпидемий» были не столько продуманными атаками, сколько следствием экспериментального любопытства первых хакеров. Но масштабы их разрушений поражали: целые корпорации останавливали работу, правительственные учреждения отключали почтовые серверы, а обычные пользователи в панике наблюдали, как их файлы исчезают один за другим. Эти цифровые катастрофы стали важными уроками, которые сформировали современные подходы к кибербезопасности.

ILOVEYOU: Вирус безграничной «любви»

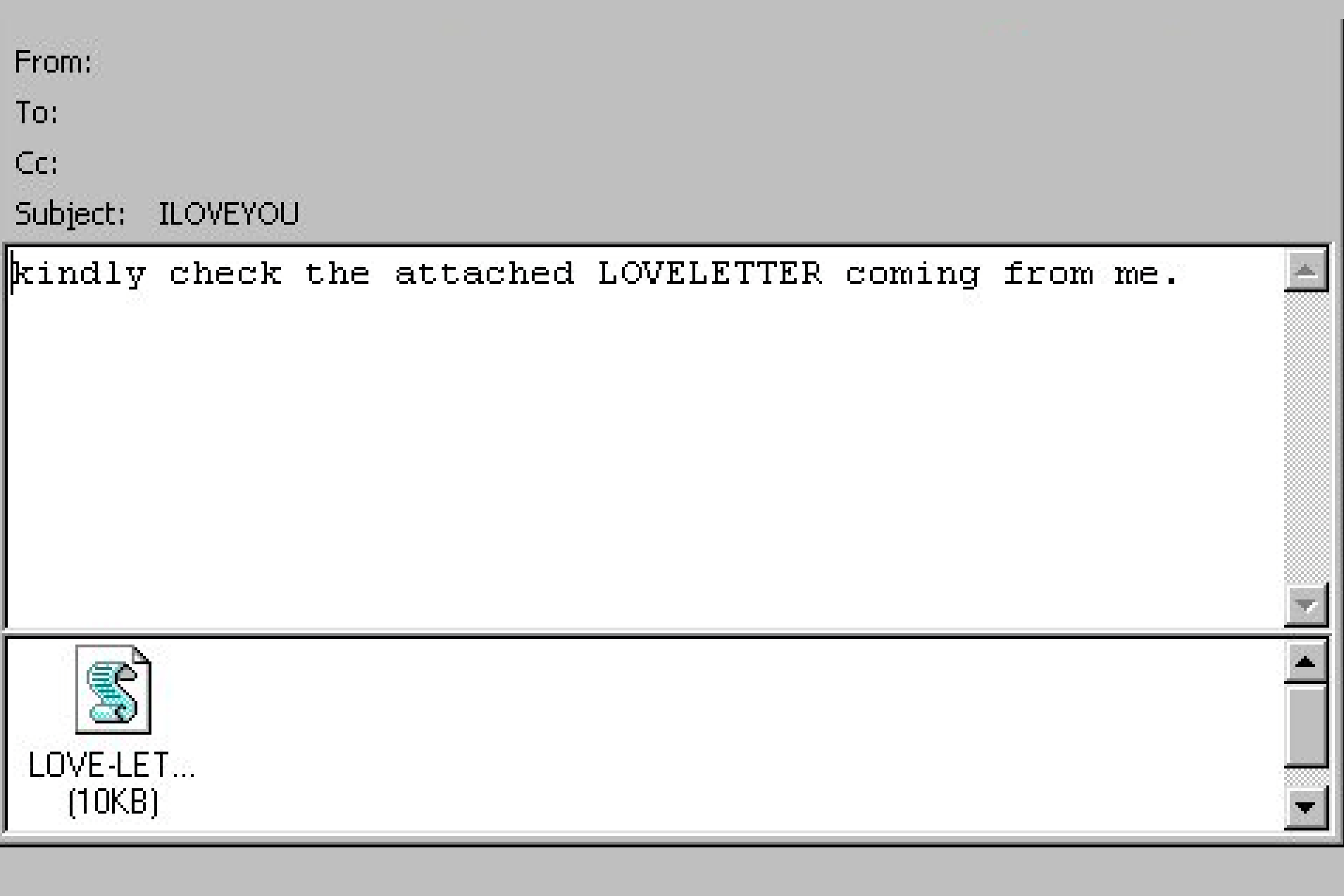

4 мая 2000 года тысячи пользователей по всему миру получили письмо с безобидной, на первый взгляд, темой «ILOVEYOU» и вложением с незамысловатым текстом:

«LOVE-LETTER-FOR-YOU.TXT.vbs».

Открыв его, юзеры активировали скрипт, который:

- перезаписывал файлы с расширениями .jpg, .mp3, .doc, добавляя к ним свою копию;

- рассылал себя по всем контактам в Outlook;

- похищал пароли и данные автозаполнения форм.

За сутки вирус заразил около 10% всех компьютеров с выходом в сеть. Ущерб оценили в $10-15 млрд, а правительства и корпорации (включая Пентагон и BBC) были вынуждены отключить почтовые серверы.

Создатели вируса — филиппинские студенты — избежали наказания: в стране тогда не было законов о киберпреступлениях.

Nimda: Червяк, который «жил» везде

18 сентября 2001 года, всего через неделю после атак 11 сентября, появился червь Nimda (админ наоборот). Он использовал четыре способа распространения:

- Через email с зараженными вложениями.

- Через уязвимости в серверах Microsoft IIS.

- Через общие сетевые папки.

- Через JavaScript на зараженных сайтах.

Nimda не только замедлял работу сетей, но и открывал бэкдоры для хакеров. Интересно, что его код содержал фрагменты более ранних вирусов — Code Red и Sadmind, что породило теории о связи с реальными атаками.

Дискетная паника

В конце 1990-х и начале 2000-х пользователи хранили и передавали файлы на дискетах — и вместе с ними распространялись мифы:

- Вирус, который «сжигает» монитор — легенда о том, что специальная программа может испортить экран, меняя частоту развертки. На деле мониторы с ЭЛТ просто отключались при неверных настройках.

- Вирусы-невидимки — слухи о вредоносных программах, которые невозможно обнаружить. В реальности антивирусы того времени действительно пропускали часть угроз, но не из-за «невидимости», а из-за слабых сигнатур.

Эти страхи привели к появлению «антивирусных ритуалов». Некоторые пользователи вставляли дискету и сразу извлекали ее, полагая, что если система не «зависнет» — значит, вирусов нет. На самом деле это было бесполезно, но отражало уровень цифровой паранойи.

Другие заклеивали отверстие защиты от записи скотчем, даже на новых дискетах — «на всякий случай». Бытовало поверье, что если подержать дискету рядом с магнитом, это «уничтожит возможные вирусы» (хотя на практике стирались и нужные данные).

Эти странные методы показывают, насколько мало обычные пользователи понимали принципы работы вирусов в докомпьютерную эпоху. Реальную защиту могли обеспечить только антивирусные сканеры вроде Aidstest или Dr.Web, но даже они требовали ручного запуска и часто пропускали новые угрозы.

Баннеры и скам: как нас разводили на «халяву»

В эпоху, когда интернет-реклама только училась быть ненавязчивой, баннеры превратились в реальное оружие массового обмана. Яркие всплывающие окна с заманчивыми предложениями наплывали на экраны один за другим, а их создатели соревновались в изобретательности, придумывая все новые способы выманить у пользователей деньги или личные данные.

Это было время, когда доверчивость новичков сети становились золотой жилой для мошенников, а понятие «кликбейт» еще не вошло в лексикон, хотя сама практика уже процветала. В ход шло все: от фальшивых выигрышей до поддельных системных уведомлений, заставляющих пользователей совершать роковые клики.

«Ты 1 000 000-й посетитель!» — кликни и проиграешь

Один из самых распространенных видов мошенничества — баннеры с сообщениями о выигрыше телефонов, PlayStation или $1000. После клика пользователь попадал на сайт, где требовалось:

- ввести номер телефона, после чего приходила подписка на платные сервисы;

- отправить SMS (стоимостью $5-10);

- установить «проверочную программу» (это мог быть троян).

Такие схемы приносили мошенникам домиллионные прибыли в месяц, а баннерные сети вроде ClickBooth и AdvertPRO зарабатывали на показах.

Бесконечные переадресации: когда «Назад» не работало

Попасть на нужный сайт в 2000-х было не всегда просто. После клика по ссылке браузер мог 10-15 раз перебрасывать пользователя через рекламные страницы.

Как это работало:

- Пользователь искал, например, ключ для игры.

- Находил форум с «прямой ссылкой».

- Кликал — его перекидывало на сайт с рекламой.

- Через 5-10 секунд — новое перенаправление.

- В итоге он либо попадал на фишинговый сайт, либо получал вирус.

Бороться с этим помогали Hosts-файлы (куда вручную добавляли списки вредоносных доменов) и первые версии AdBlock.

Трояны и черви: как игры и музыка становились оружием

В погоне за бесплатным контентом пользователи 2000-х часто платили куда большую цену, чем предполагали. Пиратские версии популярных игр и музыкальных треков превратились в идеальную среду для распространения вредоносного ПО. Хакеры быстро смекнули: что может быть эффективнее, чем замаскировать троян под долгожданную новинку?

Особенно уязвимыми оказались файлообменные сети вроде Kazaa и LimeWire, где под видом желанного контента распространялись десятки модифицированных исполняемых файлов. В отличие от современных угроз, многие из этих вирусов не стремились быть незаметными — их создатели рассчитывали на полное отсутствие защиты у жертв.

Вирусы в пиратских играх и MP3: цифровая лотерея с опасным призом

В середине 2000-х пиратский контент превратился в идеальную среду для распространения вредоносного ПО. Пользователи, желавшие сэкономить на играх и музыке, часто расплачивались куда более высокой ценой — потерей данных, денег и даже контроля над своими устройствами.

Технические механизмы заражения:

- Подмена исполняемых файлов. Пиратские сборки игр часто содержали модифицированные EXE-файлы, которые при запуске устанавливали бэкдоры (например, Backdoor.Win32.Hupigon), встраивали кейлоггеры для кражи паролей. Фейковые патчи и «кряки», включали защиту Windows Defender и добавляли исключения в брандмауэры для скрытого доступа.

- В MP3-файлах использовалось переполнение буфера в Winamp (CVE-2006-0478) — при воспроизведении трека вирус получал права на запись в системные директории. Специально сформированные ID3-теги вызывали ошибки в Windows Media Player.

В 2006 году, под видом новых треков Rihanna и Eminem, распространялся вирус Worm.Nopir.B, который удалял все MP3-файлы на диске, подменял их на 30-секундные записи с рекламой пиратских сайтов, добавлял в автозагрузку скрипт для кражи данных из браузеров.

Армии цифровых зомби: как ботнеты захватывали интернет

В середине 2000-х хакеры осознали: один зараженный компьютер — это проблема, а тысячи — уже бизнес-модель. Так появились ботнеты — сети из «зомбированных» устройств, которые выполняли команды злоумышленников, пока владельцы спокойно проверяли почту или играли в Counter-Strike.

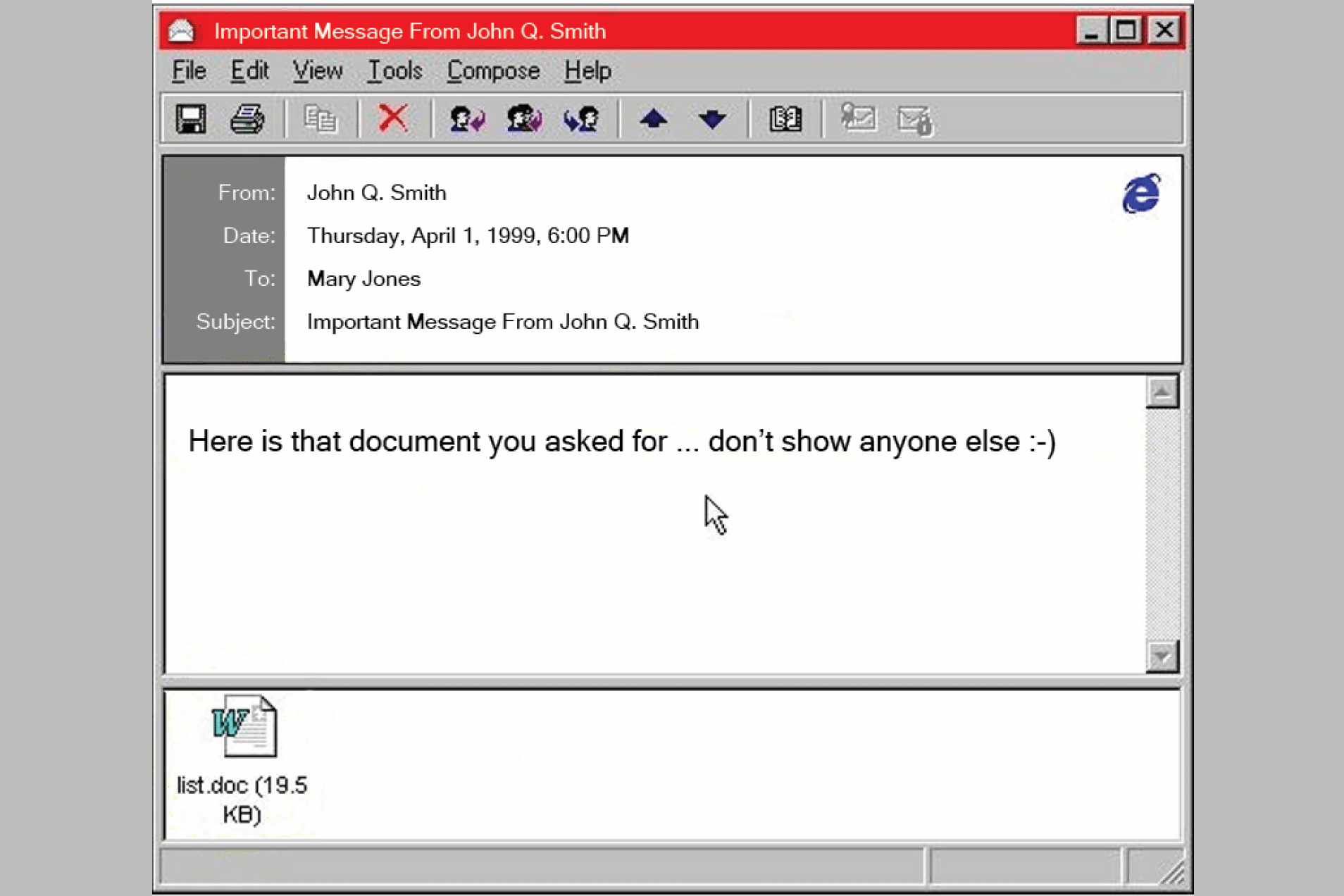

Технически ботнет напоминал армию роботов. Вредоносная программа (бот) проникала на компьютер через:

- фишинговые письма с вложениями вроде «invoice.doc.exe»;

- уязвимости в Windows XP — например, через сервис RPC;

- пиринговые сети, где под видом треков или игр распространялись трояны

После заражения бот подключался к управляющему серверу через IRC-канал или HTTP-запросы. Оператор мог отдавать команды тысячам машин одновременно — от рассылки спама до атаки на сайты.

В январе 2007 года пользователи начали получать письма с заголовками вроде «230 dead as storm batters Europe». Вложение (файл «video.exe») устанавливало бота, который:

- крал данные через кейлоггер;

- рассылал до 500 млн писем в день (20% мирового спама);

- создавал P2P-сеть для устойчивости — даже после закрытия IRC-серверов ботнет работал.

К 2008 году Storm Worm контролировал 1 млн компьютеров. Его особенность — самообновляемый код: антивирусы не успевали добавлять сигнатуры.

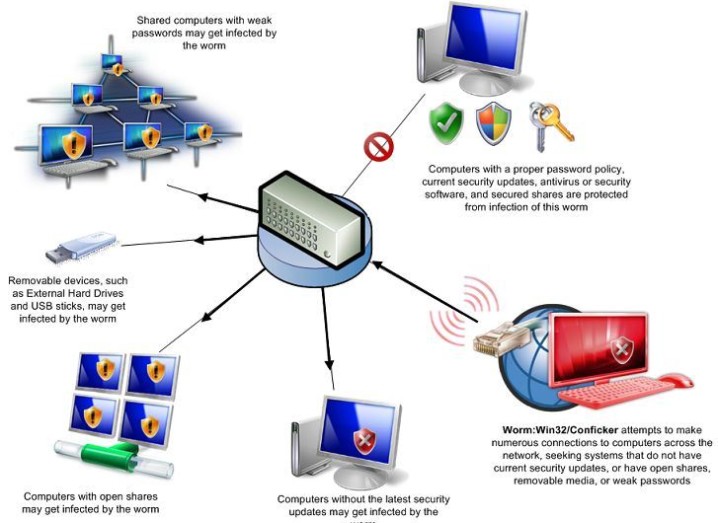

В ноябре 2008 года Conficker использовал уязвимость в службе Windows Server. Он генерировал 50 тыс. доменов в день для связи с C&C-серверами (чтобы их нельзя было заблокировать, отключал антивирусы и Windows Update, заразив в итоге 9 млн ПК, включая системы ВМФ Франции и NHS в Британии.

На борьбу с Conficker выделили спецгруппу (Conficker Working Group), но полностью ликвидировать вирус не удалось — некоторые зараженные машины оставались активны до 2015 года.

Почему ботнеты 2000-х были уникальны:

- Масштаб. Ботнет Rustock в 2010 году рассылал 30 млрд писем в день — больше, чем легальные сервисы вроде Mailchimp.

- Простота управления. Для запуска DDoS-атаки хакеру нужно было ввести одну команду в IRC.

- Экономика. Аренда ботнета стоила $200-500 в день, а доход от спама достигал $2 млн в месяц.

Современные ботнеты стали сложнее (используют Tor и шифрование), но принцип остался тем же: чем больше доверчивых пользователей — тем мощнее армия зомби. Разница лишь в том, что теперь вместо ПК заражают умные холодильники.

Первые фаерволы и антивирусы: защита на ощупь

В начале 2000-х защита компьютера напоминала стрельбу по танкам из рогатки — инструменты были примитивными, а угрозы становились все изощреннее. Пользователям приходилось осваивать сложные настройки фаерволов и разбираться в тонкостях работы антивирусов, которые сами по себе могли превратить мощный компьютер в подобие старого калькулятора.

В то время каждый клик по кнопке «Разрешить» или «Запретить» в фаерволе мог привести либо к повышению безопасности системы, либо к полной потере работоспособности интернета. Приходилось учиться на собственных ошибках — часто болезненных и дорогостоящих.

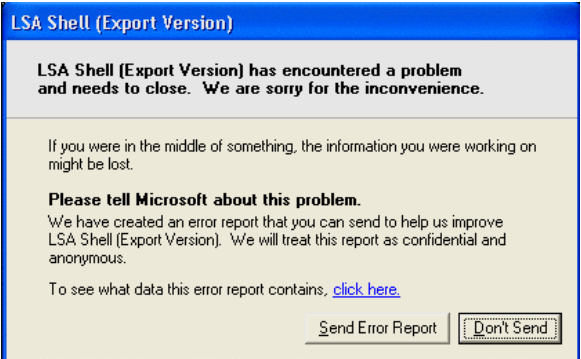

ZoneAlarm и «страшные» предупреждения

Один из первых массовых фаерволов — ZoneAlarm — пугал пользователей сообщениями вроде «Программа пытается выйти в Интернет!». Многие в панике блокировали даже системные процессы, ломая Windows.

Особенно проблемными были ситуации, когда фаервол отображал предупреждения только с идентификатором процесса (PID) или пометкой «Unknown Process» — это происходило при смене учетной записи с администратора на обычного пользователя в Windows XP. TrueVector — сервис мониторинга интернет-доступа ZoneAlarm — не всегда корректно загружался без прав администратора, из-за чего фаервол терял информацию о программах и выдавал пугающие, но бесполезные уведомления.

Пользователи часто сталкивались с такой проблемой: чтобы разобраться, какая программа пытается выйти в сеть, нужно было лезть в диспетчер задач и сопоставлять PID с запущенными процессами. При этом ошибки в работе ZoneAlarm иногда приводили к обратному эффекту — фаервол пропускал реальные угрозы, зато блокировал системные файлы Windows, принимая их за вирусы. В результате вместо защиты получался цифровой хаос: запуская новую программу, пользователь сталкивался с непредсказуемыми последствиями.

Антивирусы — защита с непредсказуемыми последствиями

Dr.Web, Антивирус Касперского и Norton образца 2000-х боролись с вирусами, как могли, но часто замедляли систему до состояния «кирпича». Обновления приходилось скачивать вручную через dial-up-соединение, которое могло оборваться на 99% загрузки, заставляя начинать процесс заново. Базы вирусов устаревали буквально за часы: пока пользователь ждал обновления, его компьютер уже мог быть заражен новой модификацией червя.

Особенно проблемными были «тяжеловесы» вроде Norton Antivirus 2005, которые требовали до 512 МБ оперативной памяти — непозволительная роскошь для типичного ПК тех лет с его 256-512 МБ RAM. При сканировании системы антивирус мог занимать до 90% ресурсов процессора, превращая компьютер в слайд-проектор. Пользователи шутили, что проще переустановить Windows, чем дождаться завершения полной проверки.

Некоторые антивирусы грешили ложными срабатываниями — например, Dr.Web в 2007 году регулярно определял системные файлы Windows XP как вирус «Win32.HLLW.Shadow» и предлагал их удалить. После такого «лечения» операционная система часто переставала загружаться. При этом реальные угрозы вроде руткитов антивирусы пропускали: по данным tests AV-TEST за 2008 год, даже лучшие версии обнаруживали лишь 70-80% новых вредоносных программ.

Эпилог: Что стало с угрозами 2000-х? Эволюция цифровых опасностей

Два десятилетия назад интернет-угрозы казались примитивными: вирусы распространялись через почту, баннеры обещали несбыточные выигрыши, а трояны воровали пароли от ICQ. Сегодня эти опасности не исчезли — они адаптировались к новым технологиям, став сложнее, масштабнее и изощреннее.

Фишинг, который раньше ограничивался поддельными страницами «одноклассников», теперь процветает в мессенджерах и соцсетях. Мошенники создают фейковые чат-боты, имитируют службы поддержки банков и даже используют дипфейки, чтобы обмануть жертв. В 2024 году 68% успешных атак на корпоративные данные начинались именно с фишинга в Telegram или WhatsApp.

Троянские программы тоже не стоят на месте. Если в 2000-х они крали пароли от почты, то сегодня криптоджекинг — скрытый майнинг на зараженных устройствах — приносит преступникам $2,3 млрд в год. Вредоносное ПО научилось обходить двухфакторную аутентификацию, а некоторые трояны умеют подменять транзакции в мобильных банках прямо во время подтверждения платежа.

Ботнеты 2000-х, состоявшие из тысяч зараженных ПК, теперь включают умные холодильники, камеры наблюдения и даже медицинские устройства. Управляют ими через зашифрованные каналы в Tor или Telegram, а для атак используют искусственный интеллект. Например, в 2023 году ботнет Mirai 2.0, состоявший из 600 тыс. IoT-устройств, на сутки парализовал работу облачного сервиса Google Cloud CDN, отправляя 400 млн запросов в секунду.

Но главная константа — человеческая доверчивость. Современные мошенники по-прежнему играют на жадности («Вы выиграли iPhone 15!») и страхе («Ваш компьютер заражен!»). Разница лишь в том, что вместо всплывающих баннеров они используют таргетированную рекламу в соцсетях, а вместо звонков «из техподдержки» — голосовые дипфейки.

Защита тоже эволюционировала: антивирусы научились предсказывать атаки с помощью ИИ, а фаерволы анализируют трафик в реальном времени. Однако, как и 20 лет назад, лучшая защита — критическое мышление. Прежде чем кликнуть на ссылку или ввести данные, стоит задать себе вопрос: «А не пытается ли кто-то заскамить меня, как когда-то — первопроходцев интернета?»

Пока вирусы нам не грозят, можно и посмеяться. Заглядывайте в наш тг-канал!

579 открытий5К показов