Как работают SSL/TLS сертификаты и зачем они нужны

Что собой представляют сертификаты SSL/TLS, зачем они нужны и как их проверить.

4К открытий12К показов

Верите в безопасность сайтов?

Верю

Не верю

В сети ежесекундно происходят миллионы транзакций и передаются конфиденциальные данные, поэтому вопрос безопасности соединений входит в число базовых требований к веб-ресурсам. Сертификаты SSL/TLS шифруют данные пользователя, подтверждают защищенность сетевого подключения и подлинность сайтов. Это базовые протоколы взаимодействия браузеров и серверов, которые представляют собой основу безопасности в интернете.

В этой статье мы разберем не только принципы работы SSL/TLS, но и практические аспекты: как выбрать подходящий тип сертификата, как избежать распространенных ошибок настройки и проверить безопасность существующего соединения.

Что такое SSL/TLS сертификат

Еще десять лет назад протокол HTTPS использовали преимущественно банки и платежные системы. Сегодня даже простейший блог без шифрования трафика вызывает предупреждения в браузерах и теряет доверие посетителей.

SSL/TLS сертификаты для каждого сайта выполняют три важные функции: обеспечивают шифрование данных, подтверждают подлинность сайта и гарантируют целостность передаваемой информации. Без них любая форма авторизации или даже обычная переписка становятся уязвимыми для перехвата. Особенно актуально это в эпоху публичных Wi-Fi сетей и сложных цепочек маршрутизации, когда трафик может проходить через десятки промежуточных узлов.

Технологии защиты постоянно развиваются. Если в 2010-х основным стандартом был TLS 1.2, то сейчас все больше ресурсов переходят на TLS 1.3 с его оптимизированным «рукопожатием» и отказом от устаревших алгоритмов. Параллельно ужесточаются требования поисковых систем — Google еще в 2018 году начал помечать HTTP-сайты как небезопасные, в 2025 году такие ресурсы практически не имеют шансов попасть в топ выдачи.

Но важность SSL/TLS выходит за рамки технических аспектов. Для пользователей значок замка в адресной строке стал визуальным маркером доверия. Исследования показывают, что около 85% посетителей сразу покидают сайт при появлении предупреждения о небезопасном соединении. В коммерческих проектах это напрямую влияет на конверсию и доходы.

SSL/TLS сертификат — это цифровой документ, который связывает криптографический ключ с доменным именем, подтверждая его подлинность и обеспечивая шифрование данных. По сути, это гарантия того, что сайт, с которым взаимодействует пользователь, действительно принадлежит заявленной организации, а передаваемая информация защищена от перехвата.

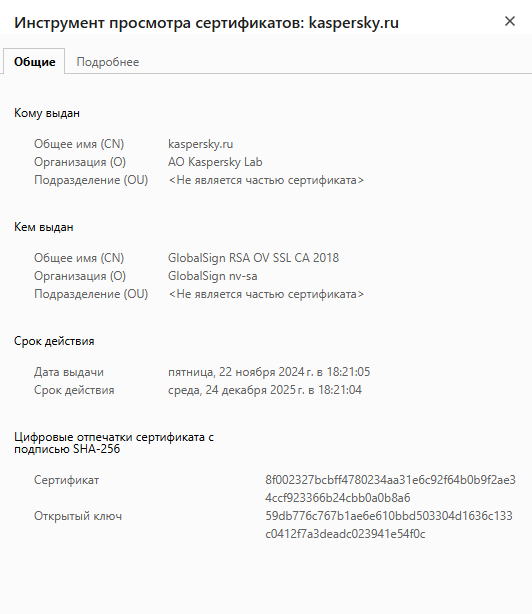

Сертификат содержит несколько ключевых элементов:

- Публичный ключ — используется для шифрования данных, отправляемых на сервер.

- Данные владельца — информация о компании или физическом лице, которому выдан сертификат.

- Цифровую подпись центра сертификации (CA) — подтверждает, что документ был проверен и подписан доверенным удостоверяющим центром.

- Срок действия — обычно от нескольких месяцев до нескольких лет, после чего требуется обновление.

Выдачей SSL/TLS сертификатов занимаются центры сертификации (Certificate Authorities, CA). Это организации вроде DigiCert, Sectigo или Let’s Encrypt, чьи корневые сертификаты предустановлены в браузерах и операционных системах. Если CA подтверждает валидность домена и, при необходимости, проверяет юридические данные владельца, он выпускает сертификат, который браузеры распознают как доверенный.

Хотя аббревиатура SSL (Secure Sockets Layer) до сих пор широко используется, сам протокол считается устаревшим с 2015 года из-за уязвимостей. Его современная замена — TLS (Transport Layer Security), но термин «SSL-сертификат» остался в обиходе как дань традиции.

Без такого сертификата любая передача данных — будь то логины, платежные реквизиты или персональные сообщения — становится уязвимой для атак типа «человек посередине» (MITM). Современные браузеры активно борются с незащищенными соединениями: Chrome и Firefox, например, помечают сайты без HTTPS как «небезопасные», а с 2023 года некоторые из них и вовсе блокируют смешанный контент.

Интересно, что с 2024 года ряд CA начали внедрять сертификаты с укороченным сроком действия (менее 30 дней) для повышения безопасности. Это усложняет жизнь злоумышленникам, но и требует более гибкой инфраструктуры обновления у владельцев сайтов.

Проверить наличие сертификата можно, кликнув на значок замка в адресной строке — там будет указана информация о его издателе и уровне проверки. Но важно понимать: сам факт наличия SSL/TLS не делает сайт автоматически безопасным, он лишь обеспечивает шифрование канала передачи данных.

Как работает шифрование с SSL/TLS

Когда браузер устанавливает соединение с сайтом, защищенным SSL/TLS, происходит не просто обмен данными — запускается сложный криптографический механизм, обеспечивающий конфиденциальность и целостность информации.

В основе лежат два типа шифрования: асимметричное (для аутентификации и обмена ключами) и симметричное (для быстрой передачи данных).

Асимметричное шифрование используется на начальном этапе. Сервер обладает парой ключей: открытым (public key), который доступен всем, и закрытым (private key), хранящимся в секрете.

Когда браузер запрашивает защищенное соединение, сервер отправляет свой SSL-сертификат, содержащий публичный ключ. Браузер проверяет подлинность сертификата через центры сертификации (CA), встроенные в ОС или сам браузер. Если все в порядке, он генерирует временный симметричный ключ, шифрует его публичным ключом сервера и отправляет назад.

Здесь важно, что расшифровать этот ключ может только владелец закрытого ключа — то есть сам сервер. Так решается проблема безопасного обмена ключами без риска перехвата. Современные системы чаще всего используют алгоритмы вроде RSA (2048 или 4096 бит) или ECC (на основе эллиптических кривых), поскольку они обеспечивают достаточную стойкость при приемлемой скорости работы.

После обмена начинается фаза симметричного шифрования. Теперь обе стороны используют один и тот же ключ (например, AES-256 или ChaCha20), который применяется для кодирования всего трафика. Симметричные алгоритмы быстрее асимметричных, что критично для производительности — представьте, если бы каждый пакет данных шифровался RSA.

Процесс установки соединения (TLS handshake) занимает доли секунды, но включает несколько этапов:

- Приветствие клиента (ClientHello) — браузер сообщает серверу, какие алгоритмы шифрования он поддерживает.

- Приветствие сервера (ServerHello) — сервер выбирает наиболее безопасный из доступных вариантов и отправляет свой сертификат.

- Проверка сертификата — браузер убеждается, что сертификат подписан доверенным CA и не просрочен.

- Обмен ключами — как описано выше, создается симметричный ключ.

- Завершение рукопожатия (handshake) — стороны подтверждают готовность к шифрованному обмену.

Весь процесс обеспечивает три ключевых аспекта безопасности: конфиденциальность (данные недоступны третьим лицам), целостность (информация не изменяется при передаче) и аутентификацию (уверенность в подлинности сайта).

С 2023 года большинство браузеров перешли на TLS 1.3 (выпущен в 2018), где процесс установки соединения оптимизирован — теперь он требует всего одного обмена данными вместо двух в TLS 1.2. Это не только ускоряет загрузку страниц, но и исключает уязвимости, связанные с устаревшими алгоритмами вроде SHA-1 или CBC-режимов.

Современные браузеры дополнительно проверяют сертификат на соответствие стандарту HSTS (HTTP Strict Transport Security), который запрещает незащищенные соединения. С 2024 года многие сайты используют механизм «ожидающего сертификата» (Certificate Transparency), позволяющий отслеживать неавторизованные выпуски.

Важный факт. Даже если злоумышленник перехватит зашифрованный трафик, без закрытого ключа расшифровать его будет практически невозможно. Например, взлом AES-256 методом полного перебора потребует времени, превышающего возраст Вселенной, — при условии, что ключ сгенерирован правильно.

Однако SSL/TLS — не панацея. Если на сервере неправильно настроены параметры (скажем, разрешен слабый алгоритм RC4), или приватный ключ скомпрометирован, защита рушится. Поэтому важно не только наличие сертификата, но и его корректная настройка. Проверить это можно через инструменты вроде SSL Labs Test — они анализируют параметры соединения и выявляют потенциальные уязвимости.

В итоге, когда вы вводите платежные данные или логин на сайте, SSL/TLS гарантирует, что информация дойдет до сервера в зашифрованном виде, а подлинность сервера подтверждена центром сертификации. Без этого интернет-платежи, авторизация в банках и даже мессенджеры были бы куда рискованнее..

Типы SSL/TLS сертификатов

Существует несколько разновидностей SSL/TLS сертификатов, отличающихся уровнем проверки и областью применения. Основное разделение происходит по степени верификации, которую проводит удостоверяющий центр перед выдачей документа.

Самый простой вариант — сертификаты с проверкой домена (DV). Они подтверждают только право владения доменным именем, без какой-либо информации о владельце. Получить такой сертификат можно автоматически — достаточно подтвердить контроль над доменом через email или DNS-запись. DV-сертификаты подходят для блогов, небольших сайтов и тестовых сред, где не требуется демонстрация юридического статуса организации.

Для коммерческих проектов чаще используют сертификаты с проверкой организации (OV). В этом случае центр сертификации проверяет официальные регистрационные данные компании — название, юридический адрес, право на использование домена. Процесс занимает 1-3 рабочих дня. В отличие от DV, информация о владельце включается в сертификат и доступна для просмотра в деталях соединения.

Наивысший уровень доверия обеспечивают сертификаты расширенной проверки (EV). Их особенность — тщательная верификация бизнеса, включающая проверку официальной регистрации, физического адреса и телефонных контактов. В прошлом браузеры выделяли EV-сертификаты зеленой строкой с названием компании, но сейчас визуальное отличие менее заметно. Тем не менее, такой вариант остается стандартом для банков, платежных систем и крупных корпораций.

По охвату защищаемых доменов сертификаты делятся на несколько категорий:

- Стандартные (Single-name) работают только с одним конкретным доменным именем.

- Wildcard-сертификаты распространяются на основной домен и все его поддомены — удобное решение для сложных веб-приложений.

- Мультидоменные (SAN или MDC) позволяют защитить несколько независимых доменов одним сертификатом — оптимальный выбор для компаний с разветвленной структурой онлайн-ресурсов.

Отдельно стоит отметить бесплатные сертификаты, которые предлагают такие организации как Let’s Encrypt. Они относятся к категории DV и выдаются на короткий срок (обычно 90 дней), что требует автоматического продления. Хотя по уровню шифрования они не уступают платным аналогам, отсутствие информации о владельце делает их непригодными для коммерческих проектов.

Выбор конкретного типа зависит от задач проекта. Информационному порталу достаточно DV, интернет-магазину среднего размера — OV, финансовой организации — EV. Главное помнить: сам по себе сертификат не делает сайт безопасным, а лишь обеспечивает защиту передаваемых данных. Дополнительные меры вроде регулярного аудита кода и защиты от DDoS-атак остаются ответственностью владельца ресурса.

Почему важно использовать SSL/TLS

В современном интернете SSL/TLS сертификаты перестали быть опциональной функцией — они стали обязательным стандартом безопасности. Причин для их использования несколько, и каждая касается как технических аспектов, так и взаимодействия с пользователями:

Защита данных

Прежде всего, SSL/TLS защищает передаваемые данные от перехвата. Без шифрования злоумышленник, получивший доступ к сетевому трафику (например, через публичную Wi-Fi сеть), может просматривать логины, пароли, банковские реквизиты и другую конфиденциальную информацию.

Протокол TLS исключает такую возможность, преобразуя данные в криптографически стойкий формат, который невозможно расшифровать без специального ключа. Особенно это актуально для MitM-атак (Man-in-the-Middle), где злоумышленник пытается вклиниться в соединение между клиентом и сервером.

Фактор SEO

Поисковые системы давно учитывают наличие HTTPS как фактор ранжирования. Google еще в 2014 году объявил, что защищенные соединения получают небольшой, но значимый приоритет в выдаче.

Сейчас это требование стало еще строже — сайты без SSL/TLS практически не имеют шансов попасть в топ поисковой выдачи. Более того, некоторые функции современных веб-API (например, геолокация или доступ к камере) в браузерах по умолчанию блокируются для незащищенных HTTP-соединений.

Обязательные требования

Технические стандарты также диктуют свои условия. PCI DSS (требования безопасности для работы с платежными картами) прямо предписывают использование TLS не ниже версии 1.2 для всех операций с финансовыми данными. Аналогичные нормы есть в GDPR и других регуляторных документах — отсутствие шифрования может стать основанием для штрафов и юридических последствий.

Интересно, что SSL/TLS важен не только для внешних, но и для внутренних сервисов. В 2025 году это стало особенно актуально с ростом числа удаленных сотрудников и облачных сервисов.

Важно понимать: SSL/TLS — не просто «галочка» для браузера или SEO. Это базовая технология, обеспечивающая конфиденциальность, целостность данных и аутентификацию сервера. При этом современные решения вроде Let’s Encrypt или автоматического продления сертификатов в панелях хостинга свели сложность внедрения к минимуму — сегодня нет рациональных причин отказываться от HTTPS.

Как получить и установить сертификат

Процесс получения SSL/TLS сертификата начинается с выбора типа защиты, соответствующего потребностям вашего проекта. Для личных блогов и небольших сайтов оптимальным решением станут бесплатные варианты от Let’s Encrypt — они обеспечивают базовое шифрование без сложных процедур верификации.

Коммерческим проектам потребуются платные сертификаты с проверкой организации (OV) или расширенной проверкой (EV), особенно если работа связана с обработкой платежей или персональных данных.

Порядок действий при заказе платного сертификата выглядит следующим образом:

- Необходимо сгенерировать запрос на выпуск (CSR) через панель управления хостингом или используя OpenSSL. В запросе указываются данные о домене и организации.

- CSR отправляется в выбранный центр сертификации вместе с документами, подтверждающими право владения доменом и юридический статус компании. Для DV-сертификатов проверка ограничивается подтверждением домена, тогда как EV требует предоставления учредительных документов и может занимать несколько рабочих дней.

- После проверки центр сертификации выдает файлы самого сертификата и цепочки доверия (CA bundle).

- Эти файлы необходимо загрузить на сервер через административную панель хостинга или вручную, прописав соответствующие директивы в конфигурации веб-сервера. Для Nginx потребуется указать пути к файлам сертификата и приватному ключу в блоке server, а в Apache — использовать директивы SSLCertificateFile и SSLCertificateKeyFile.

Особое внимание стоит уделить автоматическому продлению. Большинство современных центров сертификации, включая Let’s Encrypt, выдают сертификаты на ограниченный срок (обычно 90 дней). Для автоматического обновления можно использовать Certbot или встроенные инструменты панелей управления типа cPanel. Они самостоятельно проверяют срок действия и обновляют сертификаты без вмешательства администратора.

Для российских проектов в 2025 году появились дополнительные возможности — некоторые отечественные хостинг-провайдеры интегрировали услугу получения сертификатов прямо из панели управления. Это упрощает процесс, хотя выбор типов сертификатов пока ограничен базовыми вариантами. Альтернативой может стать использование решений от облачных провайдеров, которые предлагают собственные центры сертификации с поддержкой российских криптографических алгоритмов.

После установки обязательно проверьте корректность работы через онлайн-инструменты вроде SSL Labs Test. Они покажут не только правильность цепочки доверия, но и выявят потенциальные уязвимости в настройках. Особенно важно проверить поддержку актуальных версий TLS (1.2 и выше) и отключить устаревшие алгоритмы шифрования, которые могут снижать уровень безопасности.

Как проверить корректность SSL/TLS

После установки сертификата важно убедиться в его правильной работе. Самый простой способ — обратить внимание на адресную строку браузера. Закрытый замок и пометка «Безопасное соединение» свидетельствуют о корректной настройке. Однако для профессиональной проверки потребуются специальные инструменты.

Онлайн-сервисы вроде SSL Labs предоставляют детальный анализ конфигурации. Достаточно ввести адрес сайта, и система проверит не только срок действия сертификата, но и поддерживаемые версии протоколов, алгоритмы шифрования, правильность цепочки доверия. Результат отображается в виде оценки от A+ до F, где низкие баллы указывают на критические уязвимости.

Частая проблема — несоответствие имени в сертификате и фактического домена (mismatch). Это происходит при использовании одного сертификата для нескольких ресурсов или ошибках в настройках. Браузеры жестко реагируют на такой сценарий, блокируя доступ или выводя предупреждения. Проверить соответствие можно через консоль разработчика во вкладке «Безопасность».

Срок действия — еще один важный параметр. Просроченные сертификаты (expired) вызывают предупреждения в браузерах и могут полностью заблокировать доступ к сайту. Современные системы мониторинга, такие как Uptime Robot, позволяют настроить уведомления об истечении срока заранее.

Самоподписанные сертификаты (self-signed) — особая категория. Они не проверяются центрами сертификации, поэтому браузеры не доверяют таким соединениям. Проверить подпись можно через командную строку с помощью openssl x509 -text -noout -in сертификат.crt.

Для комплексной проверки стоит обратить внимание на несколько аспектов:

- Корректность цепочки сертификатов — промежуточные звенья должны быть правильно установлены на сервере.

- Поддержку актуальных версий TLS (1.2 и выше) при отключении устаревших протоколов вроде SSLv3.

- Настройку перенаправления с HTTP на HTTPS без смешанного содержимого.

Мифы и заблуждения о сертификатах

Вокруг SSL/TLS сертификатов сложилось немало ошибочных представлений, которые часто мешают принимать верные решения при организации защиты сайта. Разберем самые распространенные из них.

Сертификаты дают 100% защиты

Один из самых живучих мифов — убеждение, что наличие сертификата делает ресурс полностью защищенным. На самом деле, SSL/TLS обеспечивает лишь безопасность передачи данных между клиентом и сервером.

Это не панацея от SQL-инъекций, XSS-атак или других уязвимостей веб-приложений. Сертификат не заменяет необходимость регулярного аудита кода, обновления ПО и других мер безопасности.

Сертификаты снижают производительность

Распространено заблуждение о сильном влиянии шифрования на производительность. Современные протоколы, особенно TLS 1.3, оптимизированы настолько, что разница в скорости между защищенным и незащищенным соединением практически незаметна.

Более того, HTTP/2 и HTTP/3, требующие обязательного использования TLS, часто работают быстрее незашифрованных соединений за счет более эффективных механизмов передачи данных.

Платные сертификаты лучше

Некоторые уверены, что бесплатные сертификаты менее надежны, чем платные. На самом деле, решения вроде Let’s Encrypt используют те же криптографические алгоритмы, что и коммерческие альтернативы. Разница лишь в уровне проверки владельца и сроке действия — технически уровень шифрования идентичен.

Сертификаты обеспечивают долговременную защиту

Отдельно стоит миф о «вечной» защите после установки. Сертификаты имеют ограниченный срок действия не просто так — это важный элемент безопасности. Кроме того, криптографические стандарты постоянно развиваются: алгоритмы, считавшиеся надежными пять лет назад, сегодня могут быть уязвимы. Регулярное обновление сертификатов и параметров шифрования обязательно для поддержания реальной защиты.

Сертификаты нужны не всем

Еще одно ошибочное мнение — что SSL/TLS нужен только сайтам с формами ввода. Современные браузеры помечают все HTTP-страницы как небезопасные, независимо от их содержания. Более того, многие функции (геолокация, push-уведомления) в Chrome и других браузерах заблокированы для незащищенных соединений.

Это сложно

Наконец, существует миф о сложности установки и обслуживания. Современные хостинг-провайдеры и панели управления предлагают автоматизированные решения, где получение и обновление сертификата занимает несколько кликов. Даже ручная настройка через Let’s Encrypt и Certbot перестала быть сложной задачей благодаря подробной документации.

Разобравшись с этими заблуждениями, проще принимать взвешенные решения о защите сайтов. SSL/TLS — важный, но не единственный элемент безопасности, который нужно рассматривать в комплексе с другими мерами защиты данных.

Частые проблемы и уязвимости

Даже правильно настроенные SSL/TLS сертификаты могут стать источником проблем, если не учитывать ключевые аспекты их работы. Одна из самых распространенных ситуаций — истекший срок действия.

В отличие от обычных документов, просроченный сертификат не просто перестает работать, а вызывает активные предупреждения в браузерах, блокируя доступ к сайту. Современные центры сертификации сократили сроки действия до трех месяцев, что требует настройки автоматического обновления через инструменты вроде Certbot или встроенные механизмы хостинг-панелей.

Неправильная конфигурация сервера — другая частая причина сбоев. Типичные ошибки включают неполную цепочку доверия (когда отсутствуют промежуточные сертификаты), несоответствие имени в сертификате и фактического домена, а также использование самоподписанных решений для публичных сайтов. Такие проблемы легко выявить через сервисы проверки вроде SSL Labs, но они регулярно встречаются даже на крупных ресурсах.

Устаревшие протоколы и алгоритмы представляют отдельную угрозу. Поддержка TLS 1.0 и 1.1, сохраняемая для совместимости со старыми системами, создает бреши в безопасности. Эти версии содержат известные уязвимости (BEAST, POODLE), позволяющие злоумышленникам частично расшифровывать трафик. Современные стандарты требуют отключения этих протоколов и использования TLS 1.2 или 1.3 с устойчивыми алгоритмами вроде AES-GCM и ChaCha20-Poly1305.

Особая категория проблем связана с доверенными центрами сертификации. Система предполагает, что все браузеры и операционные системы доверяют определенному набору корневых сертификатов. Однако известны случаи, когда центры сертификации выдавали документы мошенникам или становились жертвами взлома. Например, инцидент с DigiNotar в 2011 году привел к компрометации сотен сертификатов, включая ресурсы спецслужб.

Технические уязвимости в реализации протоколов тоже заслуживают внимания. Атака Heartbleed (2014), пользуясь ошибкой в OpenSSL, позволяла читать память сервера, включая приватные ключи. Уязвимости в криптографических библиотеках (ROBOT, DROWN) демонстрируют, что даже правильно настроенное шифрование может оказаться под угрозой из-за фундаментальных проблем в коде.

Отдельно стоит отметить проблемы смешанного содержимого, когда защищенная HTTPS-страница загружает ресурсы (скрипты, изображения) по незашифрованному HTTP. Браузеры считают такие страницы уязвимыми и могут блокировать их элементы или показывать предупреждения, несмотря на наличие действующего сертификата.

Важно не только правильно настраивать сертификаты, но и регулярно проверять их состояние, отслеживать отзыв списков (CRL) и обновлять конфигурацию сервера в соответствии с актуальными рекомендациями. Инструменты мониторинга вроде SSL Pulse помогают отслеживать общую ситуацию с безопасностью в интернете и вовремя реагировать на новые угрозы.

Безопасность безопасностью, но как писать код, который не стыдно показывать? Всё для фронтендеров и бэкендеров в одном месте.

4К открытий12К показов