Кибербезопасность

Информационная безопасность для программистов и не только. В разделе собраны опыт, мнения и гайды о том, как защитить информацию от хакерских атак.

5 шагов к безопасной разработке

Рассказываем, какие базовые шаги нужно обязательно сделать, чтобы разрабатываемое ПО было безопасным.

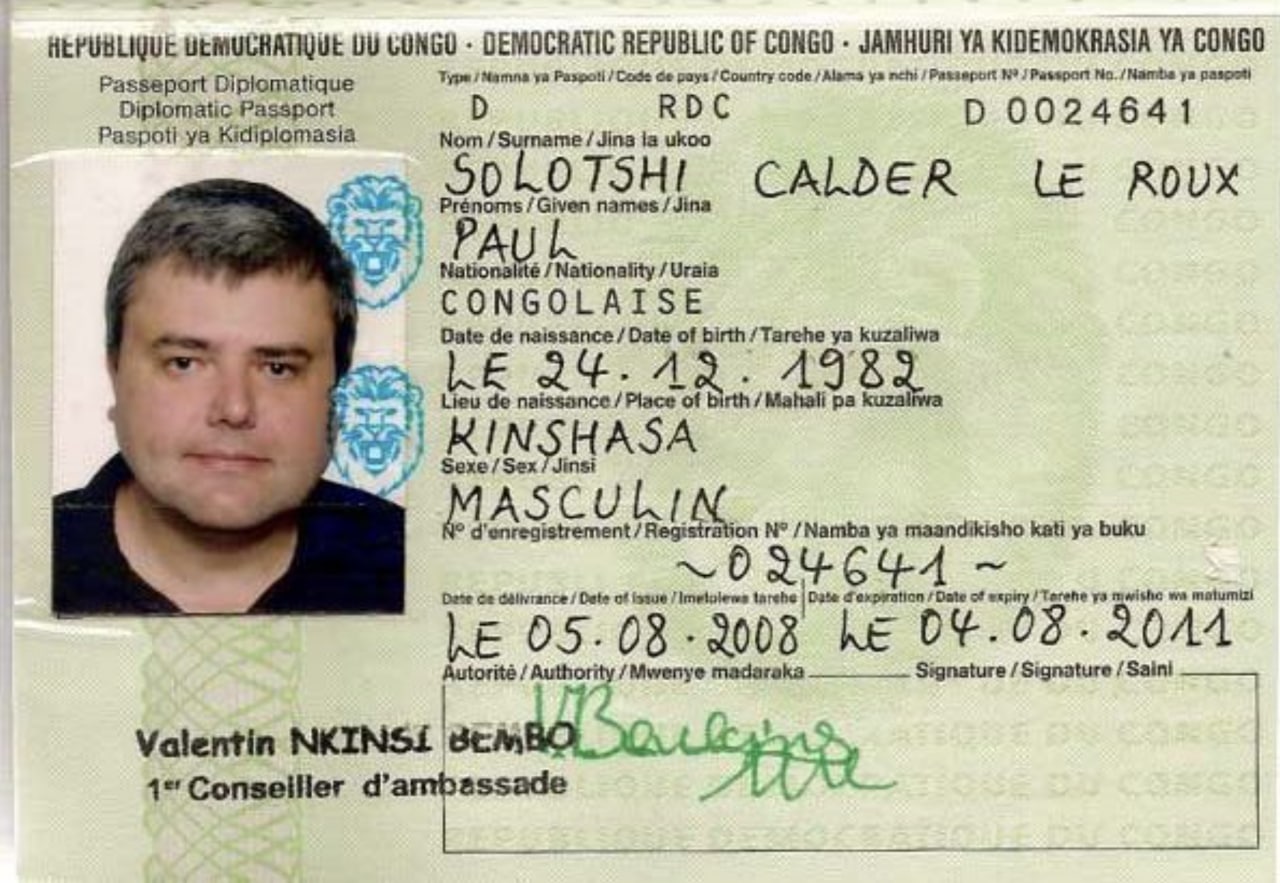

История Пола Ле Ру — создателя TrueCrypt, торговца наркотиками из КНДР и оружием в Иране

Рассказали о Поле Ле Ру, которого считают создателем TrueCrypt и Биткойна, который торговал наркотиками и оружием с Ираном, Израилем и КНДР.

Как внедрить систему безопасной разработки ПО

Как организовать систему безопасной разработки ПО в компании и с какими самыми частыми ошибками приходится сталкиваться.

5 современных IT-решений для защиты бизнеса от киберугроз

Киберугрозы — красный флаг для современного бизнеса. Назвали методы защиты ПО бизнеса от кражи данных и потери работоспособности IT-систем.

Как зашифровать диск в VeraCrypt

Написали пошаговый гайд по шифрованию диска в VeraCrypt, чтобы максимально усложнить взлом для злоумышленников.

7 программ для шифрования данных

Рассмотрели 7 популярных программ для шифрования файлов, контейнеров и томов, для шифрования данных в облаке и электронной почте.

Газпромбанк объявляет набор на стажировку по кибербезопасности

Девять месяцев участники будут решать реальные задачи по кибербезопасности, а также смогут продолжить работу в банке после стажировки.